この記事は Alibaba Cloud の日本サイト の環境(ドキュメントやアカウント、そのアカウントでの検証結果)に基づいて記載しています。 日本サイトと国際サイトでは各プロダクトごとに提供機能が一部異なることがあります(そのほとんどは国際サイトの方が日本サイトよりも多機能になっている)。記事の内容は適宜最新化する予定です。

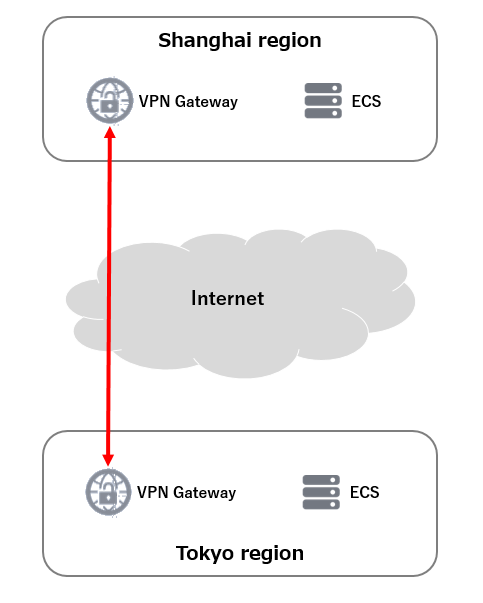

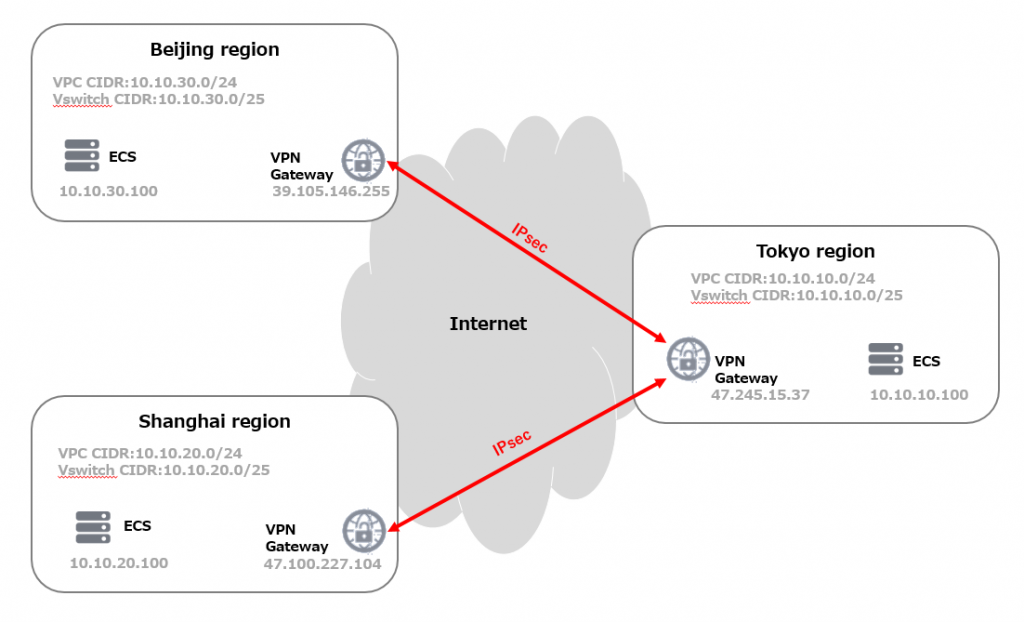

Alibaba Cloudの3つのリージョンをハブ アンド スポークで構成しテストしました。 東京リージョンのVPN Gatewayをハブに、北京のECSと上海のECSとで問題なく通信を行えることを確認しています。

目次

初めに結論

- テストは成功。ハブ アンド スポートが構成出来、3リージョンのECSで相互通信出来ることを確認

- IKE v2で構成 (IKE v1でも可能だと思いますがまた今度)

- Static Routeの設定も忘れずに

- 上海をハブにした方がよかったかも(通信遅延の意味で)

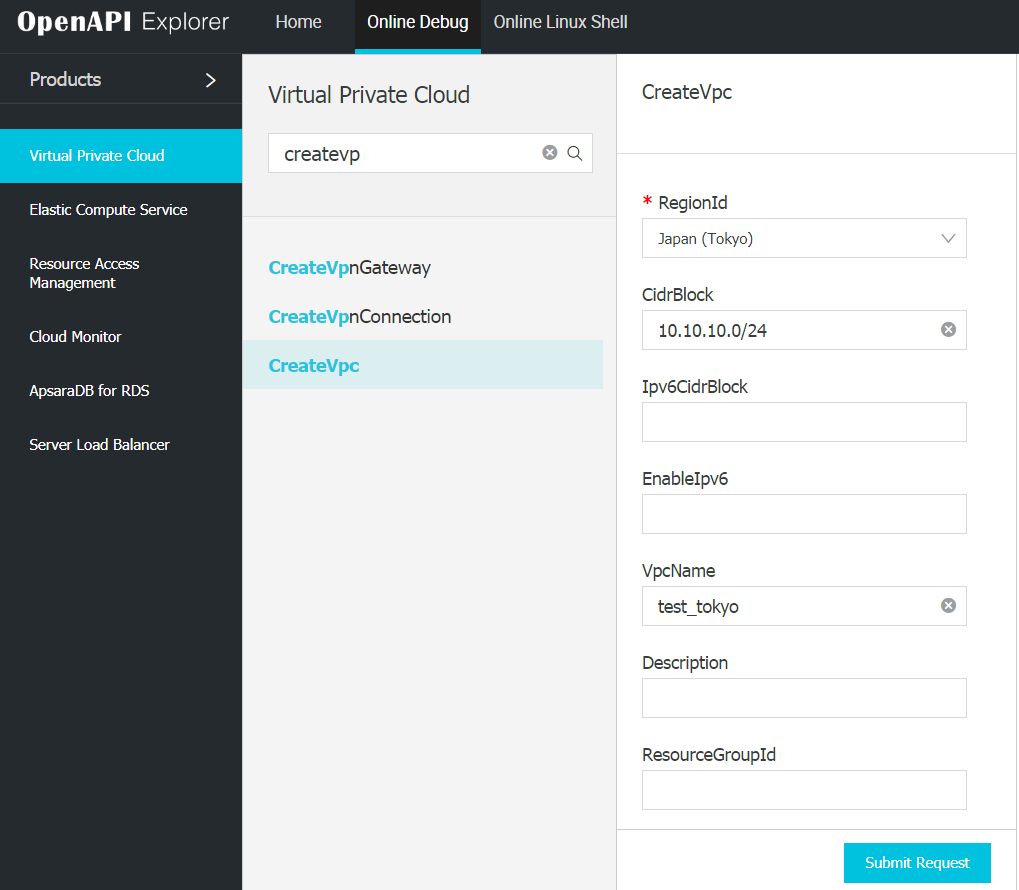

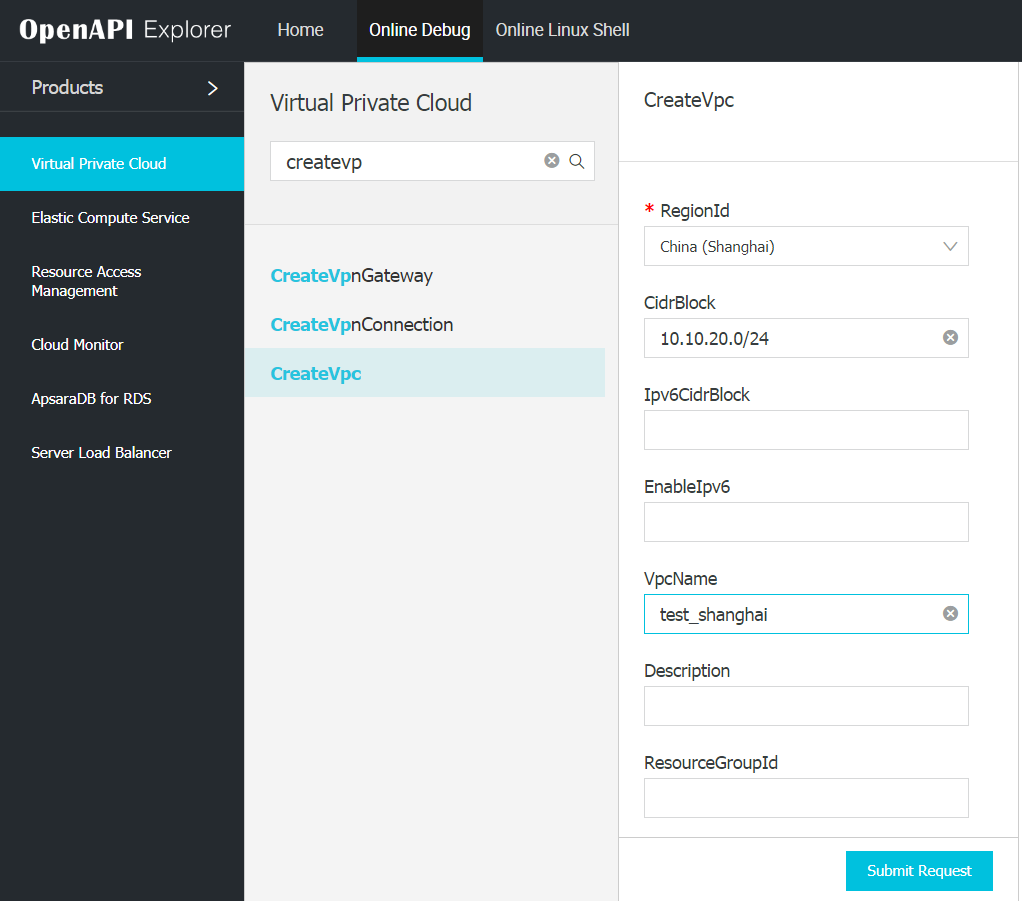

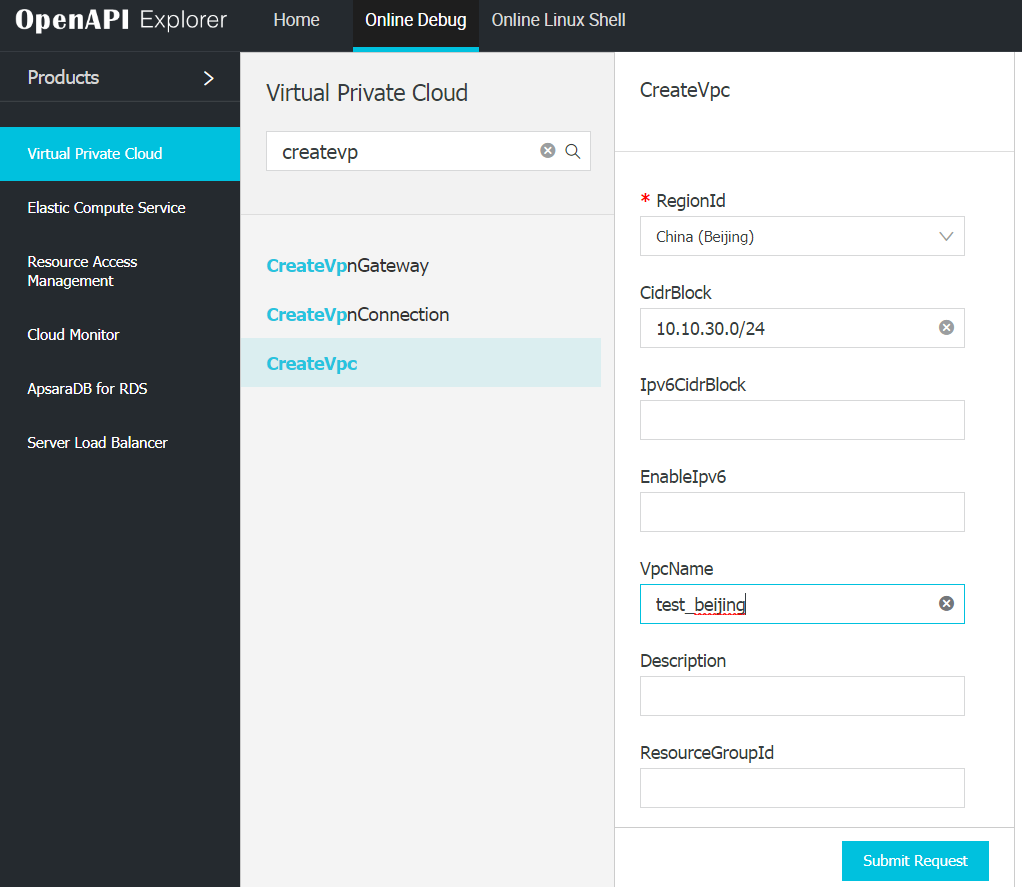

VPCの作成

3つのリージョンにテスト用のVPCを作成していきます。 既定のCIDRを変えたかったためOpenAPI ExplorerからAPIでVPCを作成しています。

以下の記事にて手順を紹介しています。今回は画面を絞って紹介していきます。

1.1. 東京リージョン

1.1.1. VPCの作成

1.2. 上海リージョン

1.2.1. VPCの作成

1.3. 北京リージョン

1.3.1. VPCの作成

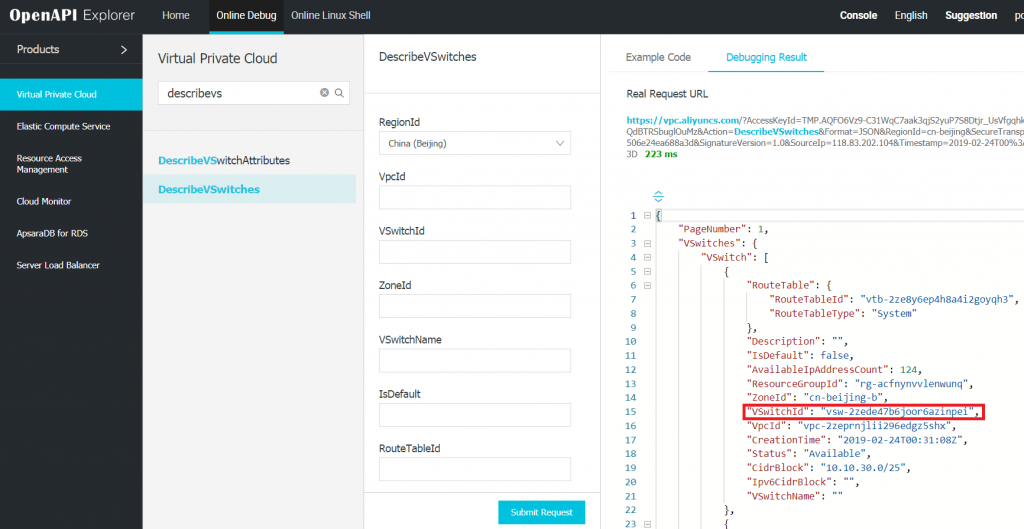

VSwitchの作成

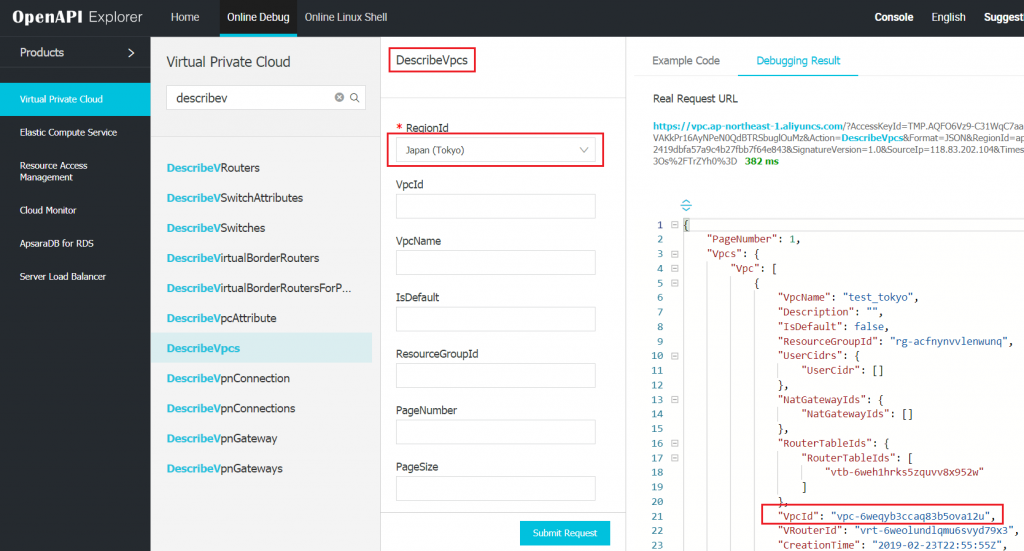

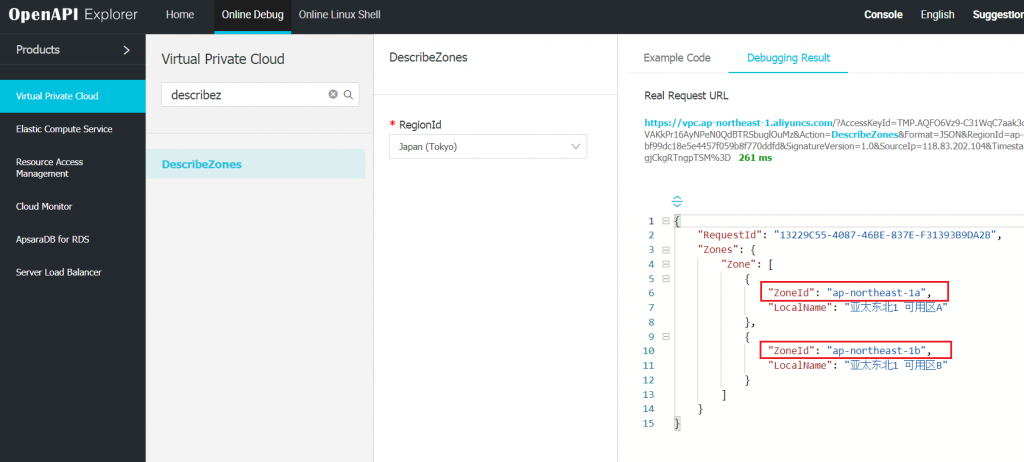

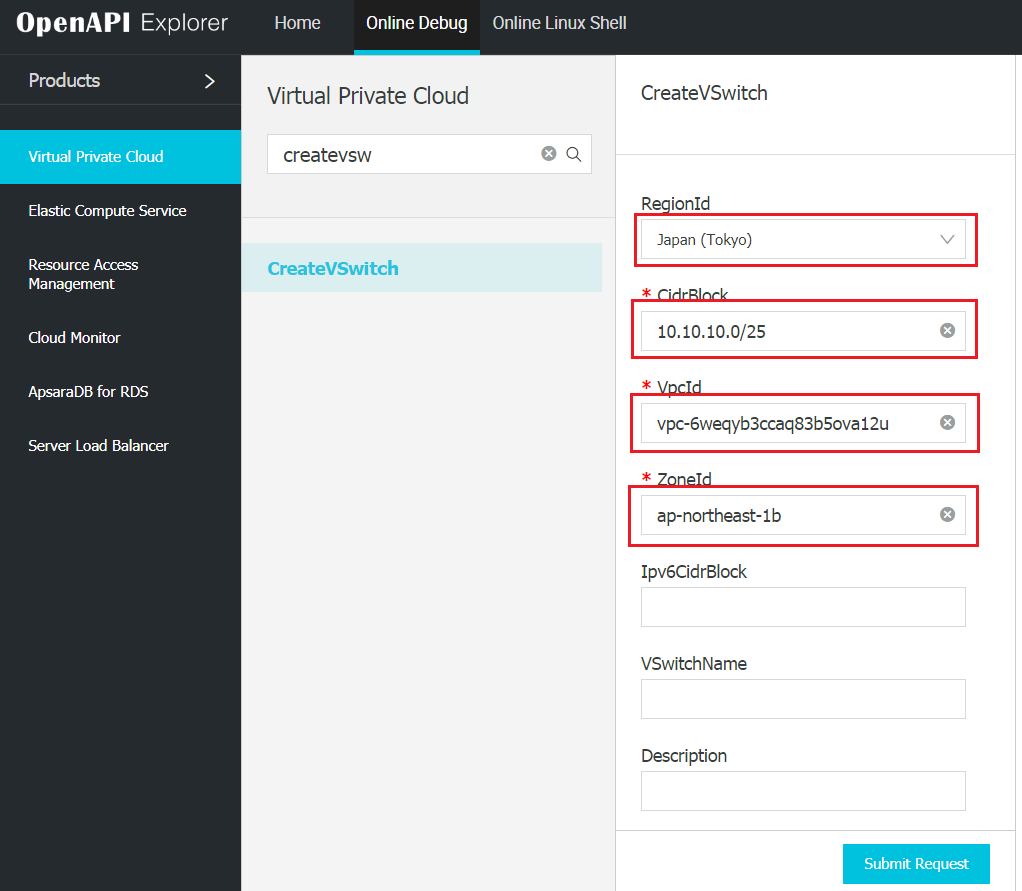

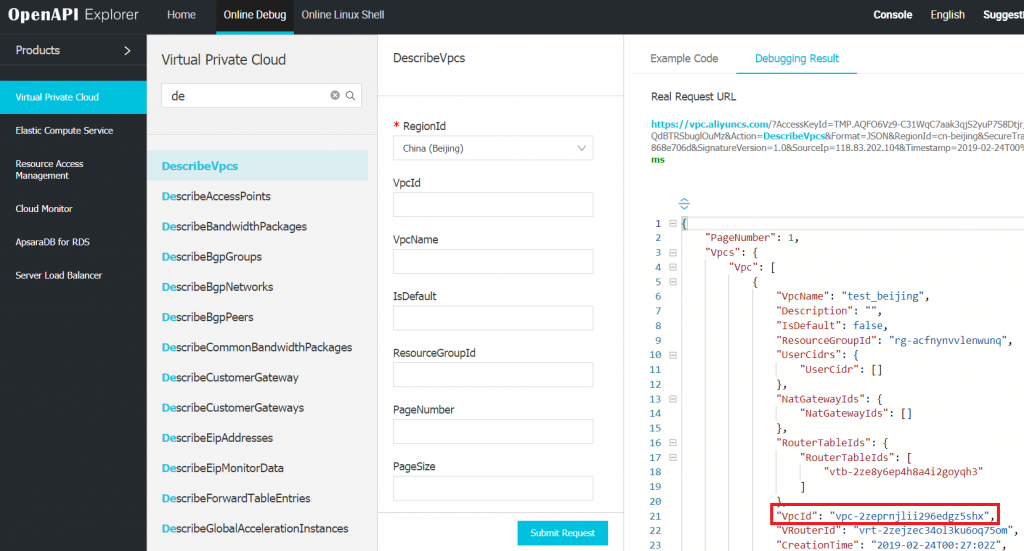

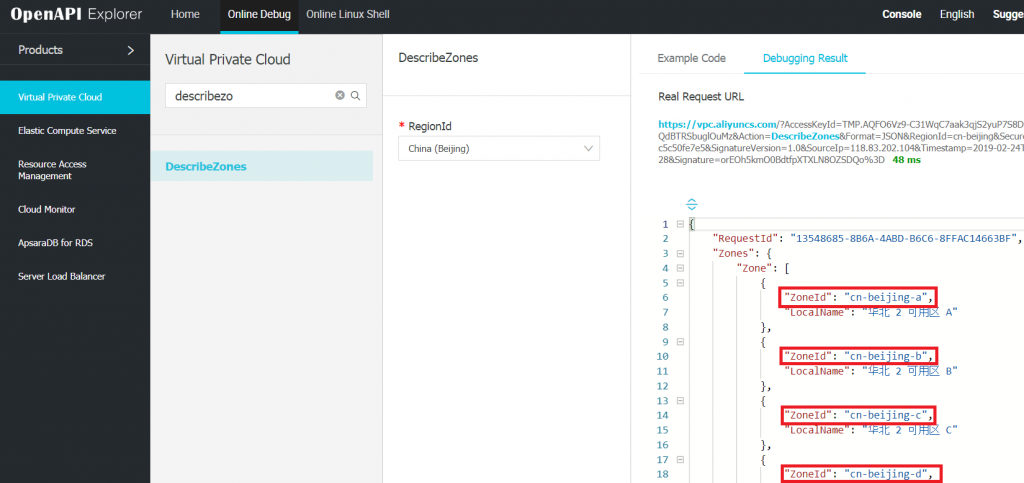

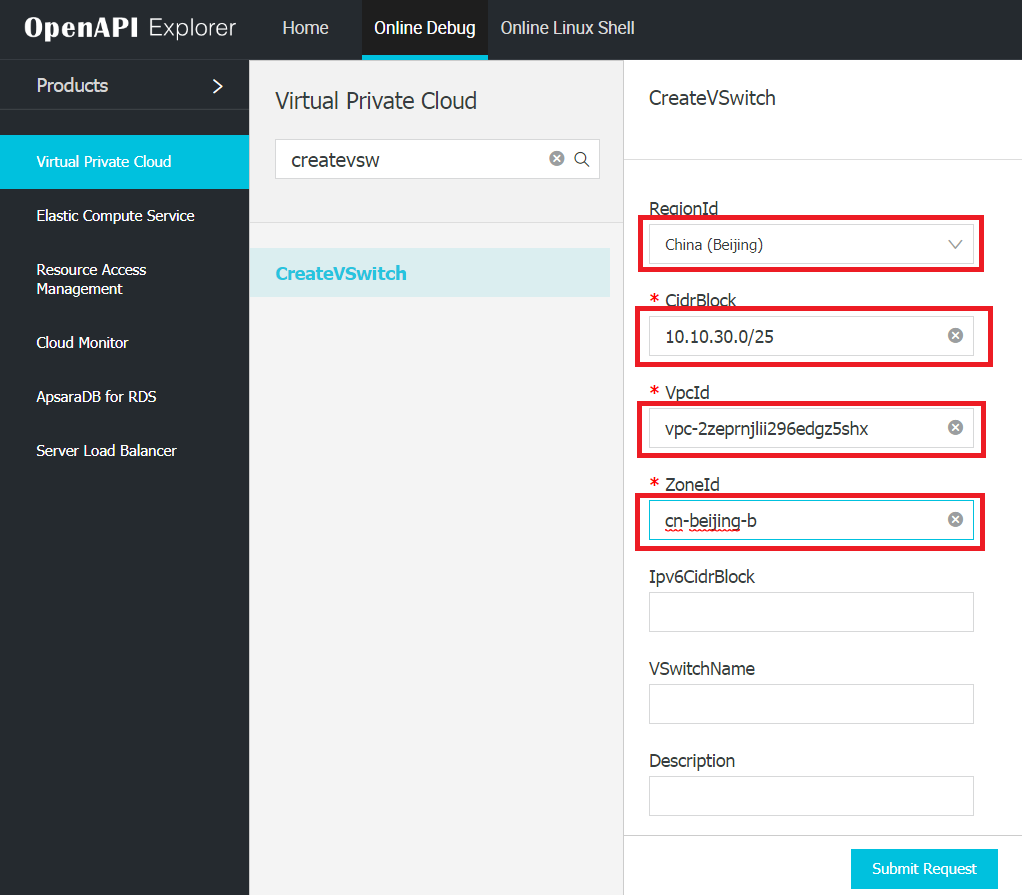

初めてVSwitchをAPIから作成してみます。 事前にVPC IDとZone IDを調べておきましょう。 VSwitch作成時に必要な情報となります。

画面上にAccessKeyIDの情報が一部残っています。 消すのを手抜きしていますが全量ではないので大丈夫でしょう。

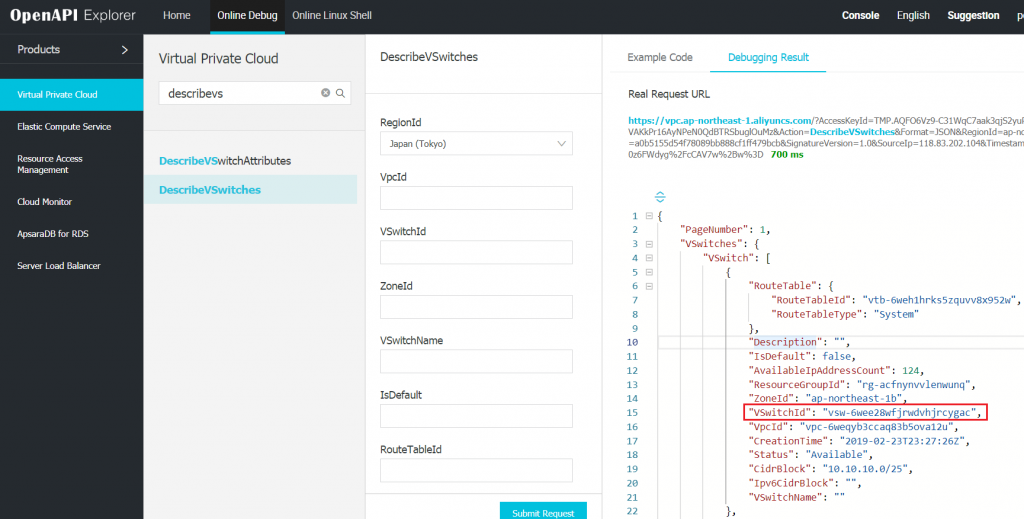

2.1. 東京リージョン

2.1.1. VPC IDの確認

2.1.2. Zone IDの確認

2.1.3. VSwitchの作成

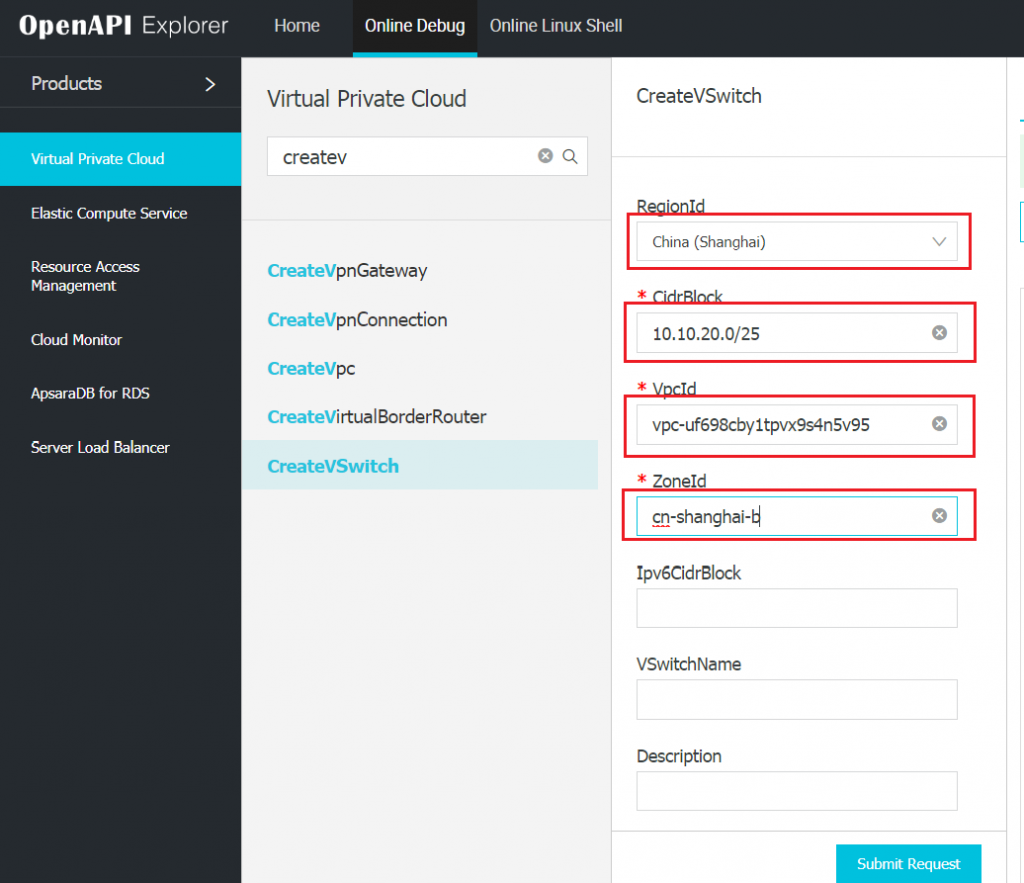

VpcIDとZoneIdに前の手順で確認した情報を入力します。 VSwichNameは指定したい場合に入力しましょう(未入力時は自動設定)。

2.1.4. VSwitchの確認

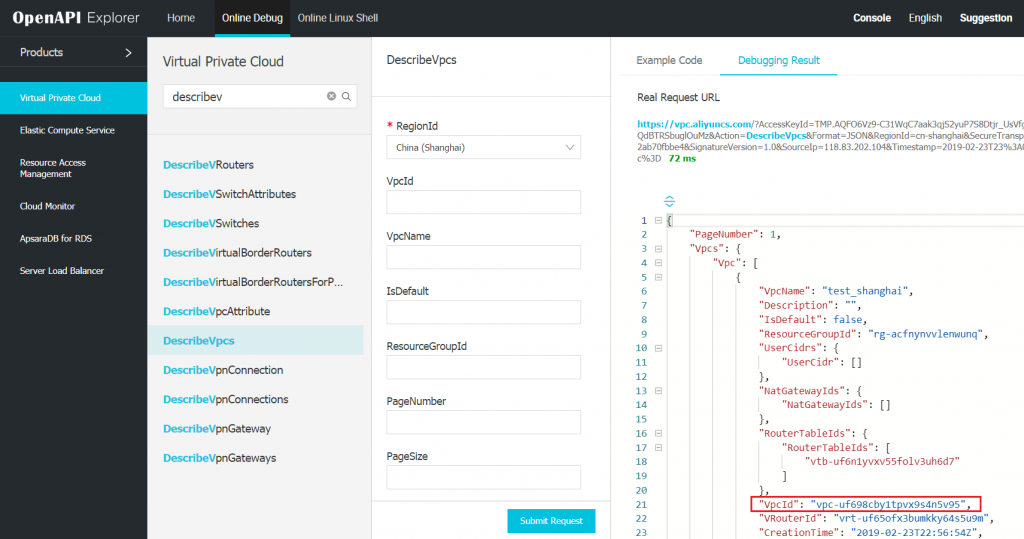

2.2. 上海リージョン

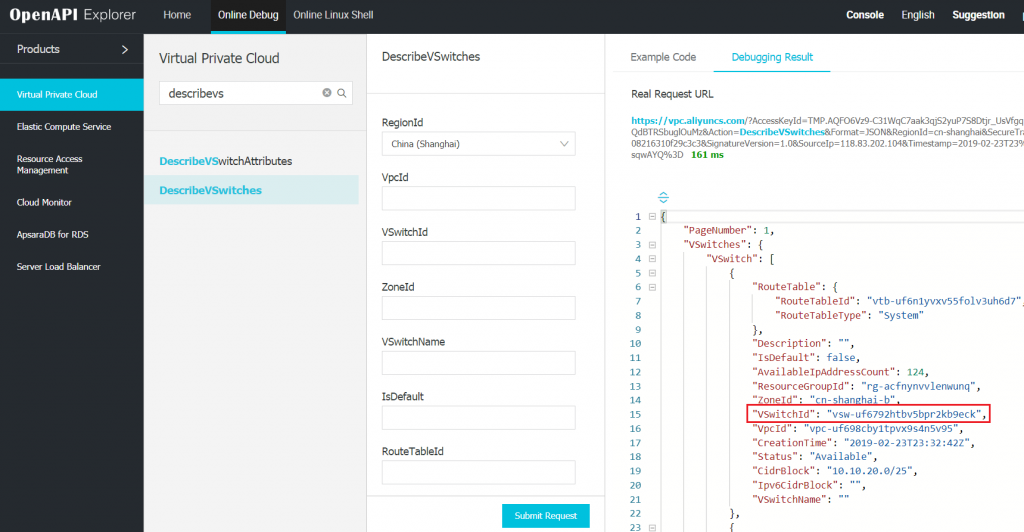

2.2.1. VPC IDの確認

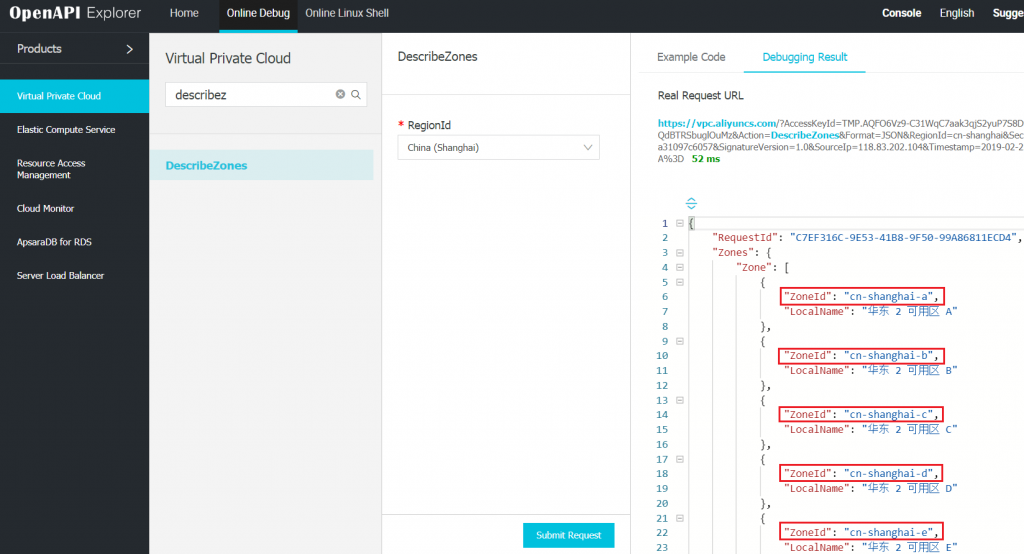

2.2.2. Zone IDの確認

2.2.3. VSwitchの作成

2.2.4. VSwitchの確認

2.3. 北京リージョン

2.3.1. VPC IDの確認

2.3.2. Zone IDの確認

2.3.3. VSwitchの作成

2.3.4. VSwitchの確認

VPN Gatewayの購入

今回のテストはハブ アンド スポーク構成でのPing疎通の確認が目的のため安価な10Mbpsを選んでいます。

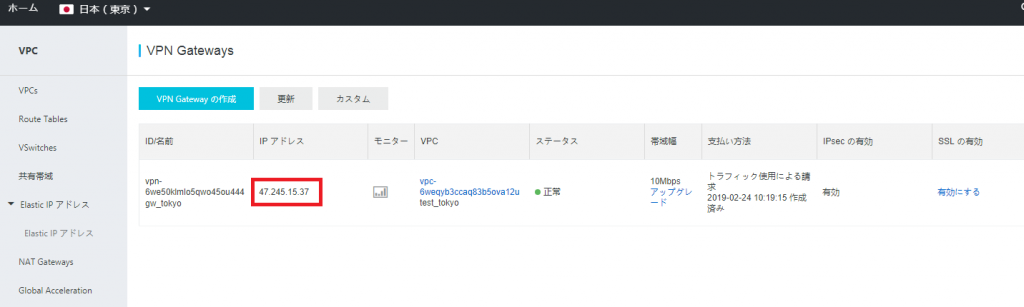

3.1. 東京リージョン

3.1.1. VPN Gatewayインスタンスの購入

3.1.2. VPN Gatewayインスタンスの確認

後の手順で利用するのでVPN GatewayインスタンスのIPアドレスを控えておきましょう。

3.2. 上海リージョン

3.2.1. VPN Gateway インスタンスの購入

3.2.2. VPN Gateway インスタンスの確認

後の手順で利用するのでVPN GatewayインスタンスのIPアドレスを控えておきましょう。

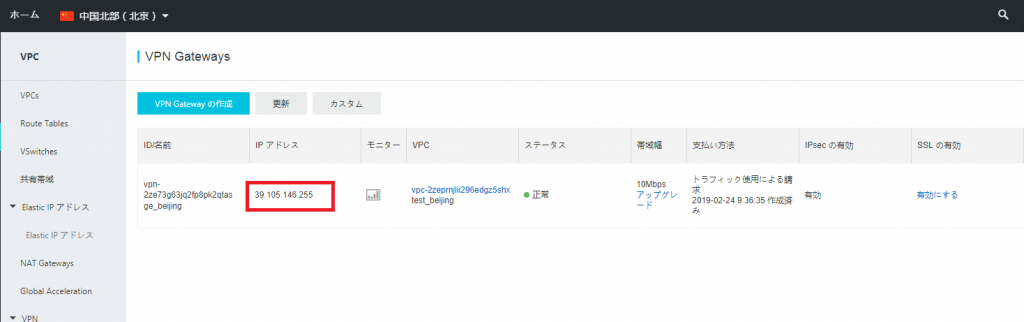

3.3. 北京リージョン

3.3.1. VPN Gateway インスタンスの購入

3.3.2. VPN Gateway インスタンスの確認

後の手順で利用するのでVPN GatewayインスタンスのIPアドレスを控えておきましょう。

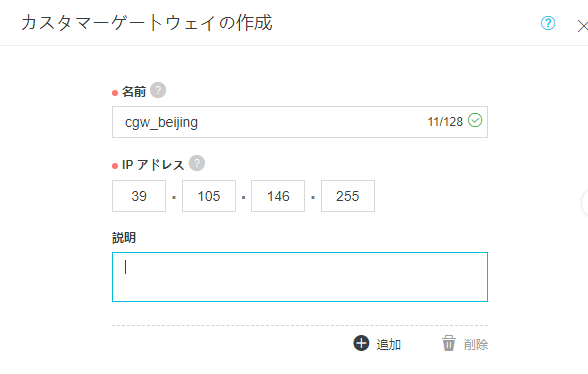

Customer Gatewayの作成

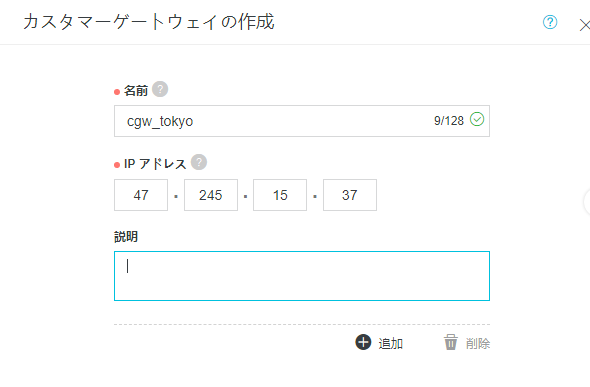

4.1. 東京リージョン

4.1.1. カスタマーゲートウェイの作成(上海のGW)

4.1.2. カスタマーゲートウェイの作成(北京のGW)

4.2. 上海リージョン

4.2.1. カスタマーゲートウェイの作成 (日本のGW)

4.2.2. カスタマーゲートウェイの作成(北京のGW)

※今回のテストでは使用しません。

4.3. 北京リージョン

4.3.1. カスタマーゲートウェイの作成 (日本のGW)

4.3.2. カスタマーゲートウェイの作成 (上海のGW)

※今回のテストでは使用しません

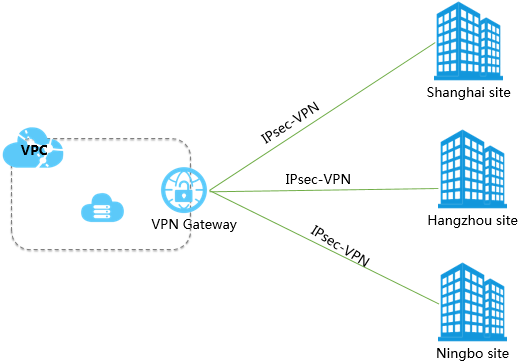

IPsec Connectionsの設定

ハブ アンド スポーク構成を実現する設定方式は複数ありそうです。 今回紹介する設定も”とりあえずやってみたレベル”ですので参考情報として見てもらえればと。

公式ドキュメントでは” VPN-Hub のように各サイトは VPC と通信できるだけでなく、相互通信も可能です ”と紹介されています。しかし、どう設定するかを詳しく書いていないのですよね。

複数サイトコネクション

https://jp.alibabacloud.com/help/doc-detail/65069.htm

複数の IPsec-VPN コネクションを作成して、複数サイトを VPC に接続することができます。こうすると、VPN-Hub のように各サイトは VPC と通信できるだけでなく、相互通信も可能です。このシナリオは、異なるオフィスサイト間でイントラネット通信を確立するという、大企業のニーズを満たします。

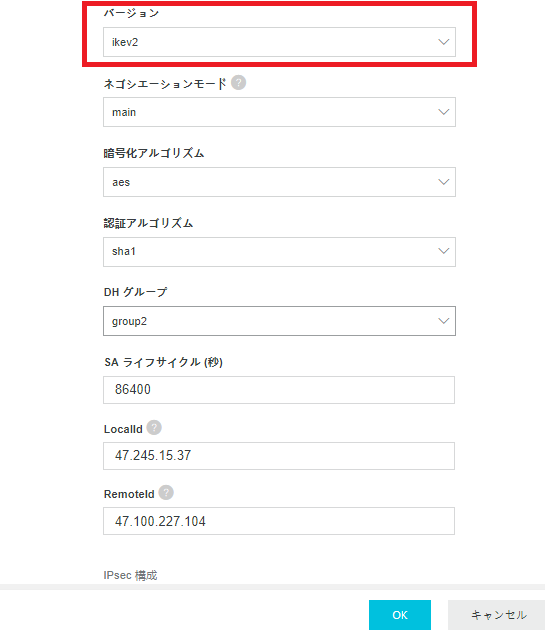

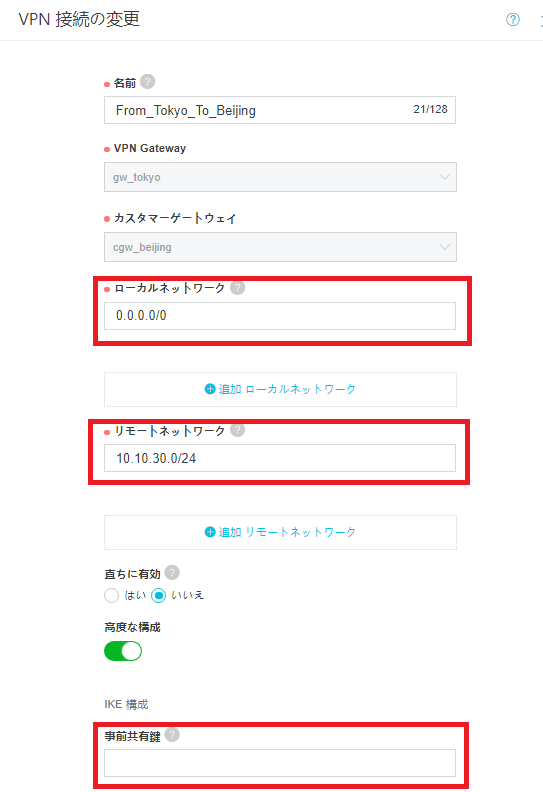

5.1. 東京リージョン

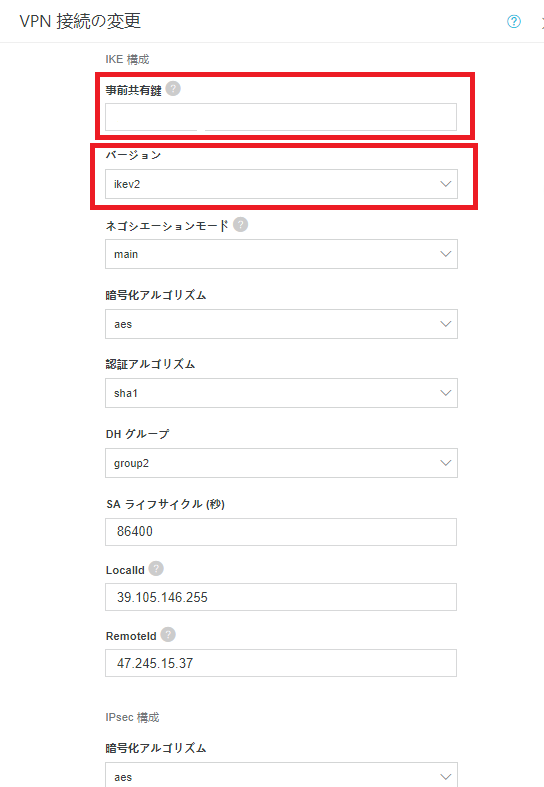

5.1.1. VPN 接続の作成(上海のGWとの接続)

ローカルネットワークは”0.0.0.0/0”にしていますが、必要に応じて限定することが望ましいです。

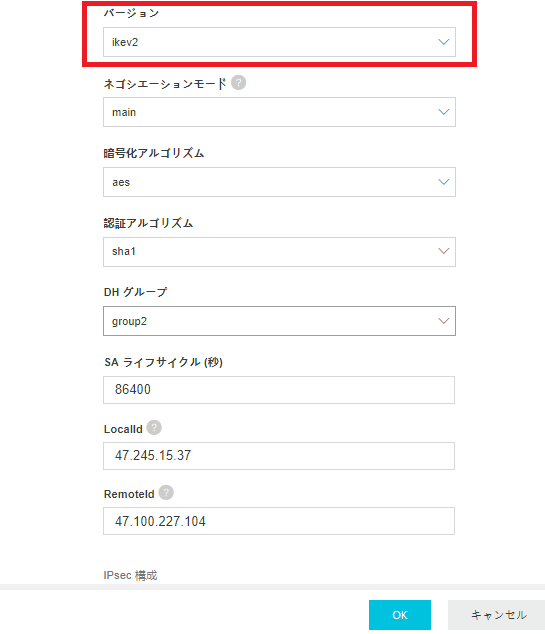

また、IKE v2を利用しています。 上海と北京側でリモートアドレスを複数構成する都合情、v2となっています。 まだ試していませんが、v1でもVPN接続の設定を分けて追加することで実現出来ると思います。

5.1.2. VPN 接続の作成(北京のGWとの接続)

こちらは北京のGWとの接続用の設定です。リモートネットワーク以外は上海と同じ構成としています。

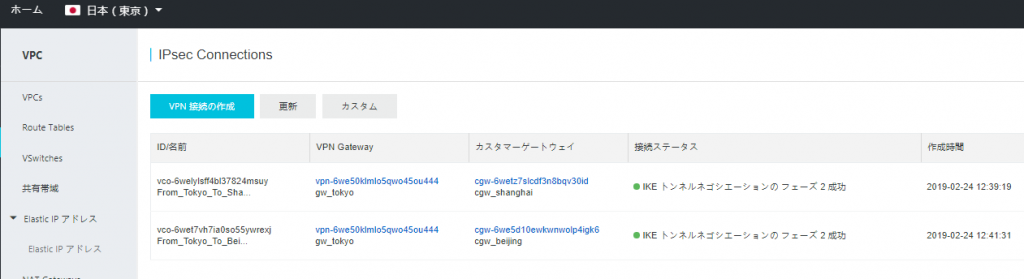

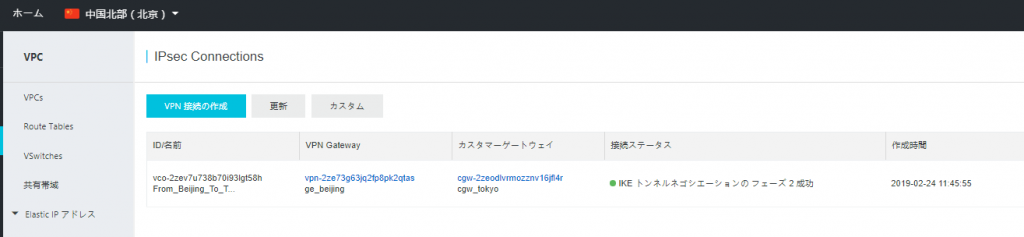

5.1.3. 作成したVPN接続の確認

この時点では対向のGW側で設定していないので接続ステータスは失敗です。

”5.2.上海リージョン”と”5.3. 北京リージョン”の作業実施後に再確認します。接続ステータスが”成功”となっていると思います。

5.2. 上海リージョン

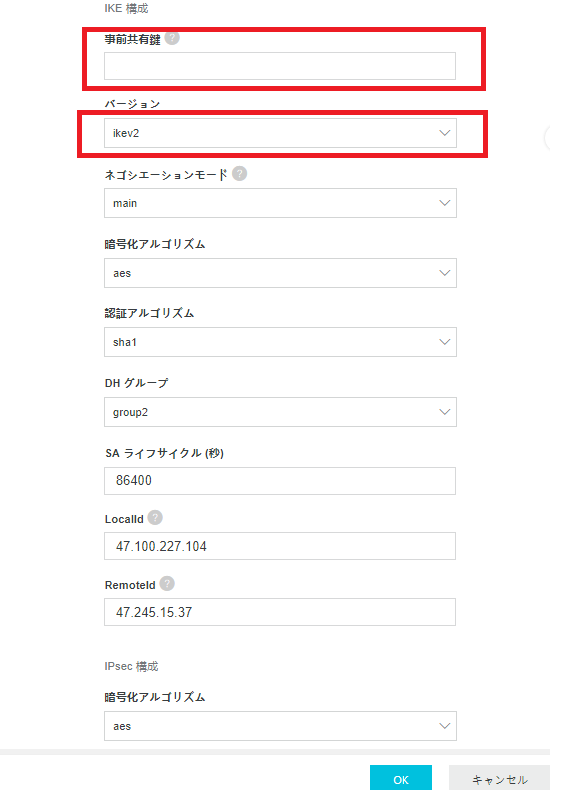

5.2.1. VPN 接続の作成 (東京のGW)

ハブ アンド スポークを実現するために、リモートアドレスに北京のVPCのCIDRを追加しています。 このとき、複数のリモートアドレスを構成するためにIKEv2が必要となります。

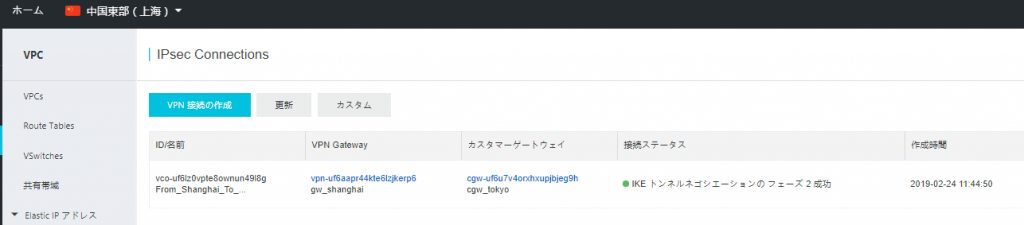

5.2.2. 作成したVPN接続の確認

5.3. 北京リージョン

5.3.1. VPN 接続の作成 (東京のGW)

上海同様に、ハブ アンド スポークを実現するために、リモートアドレスに上海のVPCのCIDRを追加しています。 このとき、複数のリモートアドレスを構成するためにIKEv2が必要となります。

5.3.2. 作成したVPN接続の確認

Static routeの設定

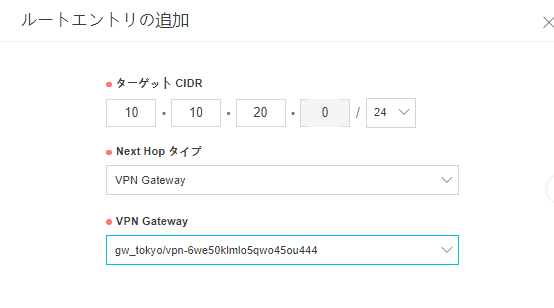

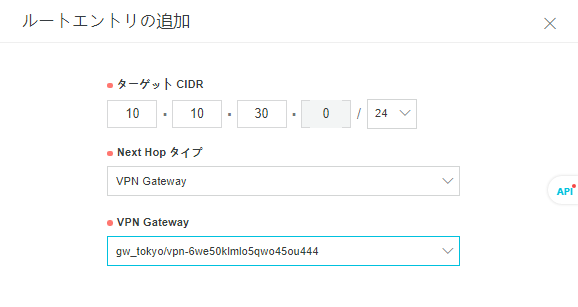

ハブ アンド スポーク構成を実現するために、Static Routeを追加していきます。

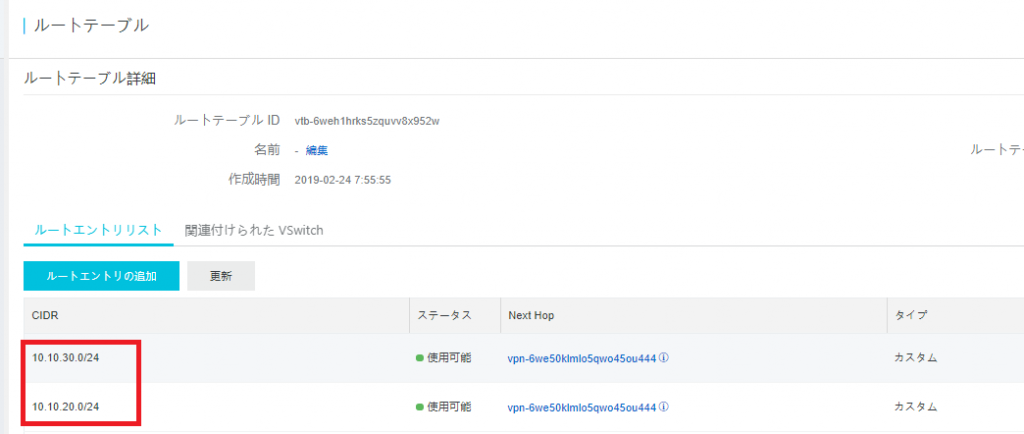

6.1. 東京リージョン

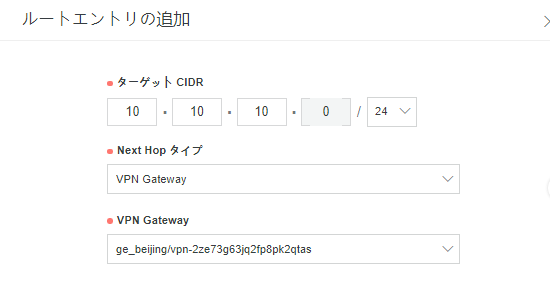

6.1.1. 上海VPCへのルーティング

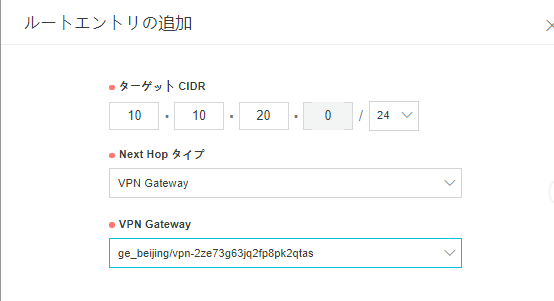

6.1.2. 北京VPCへのルーティング

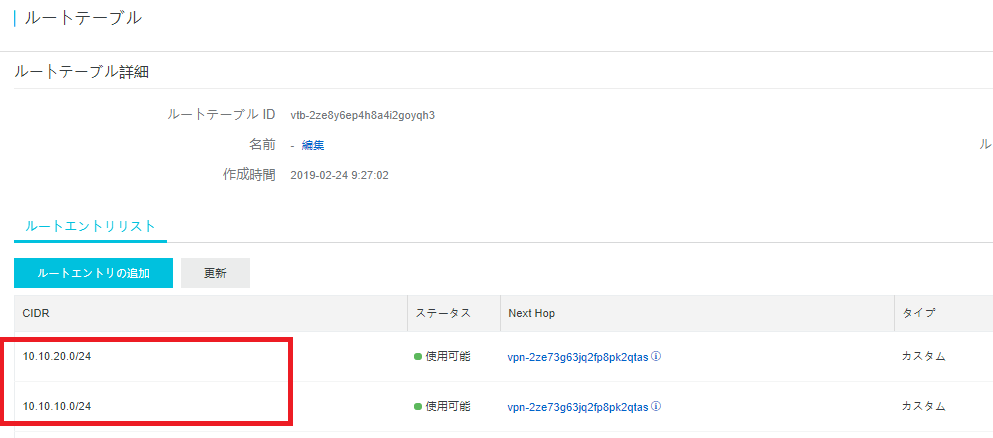

6.1.3. 追加したルーティングの確認

6.2. 上海リージョン

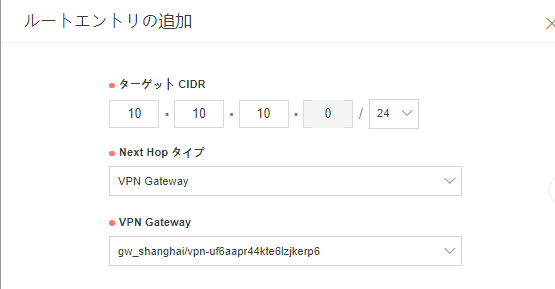

6.2.1. 東京VPCへのルーティング

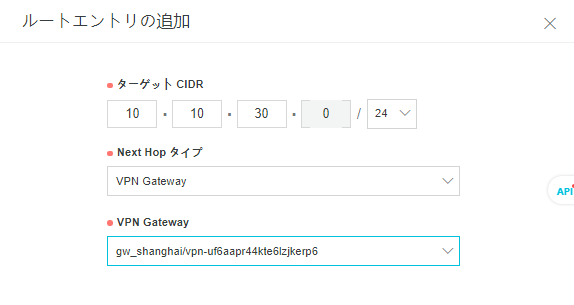

6.2.2. 北京VPCへのルーティング

6.2.3. 追加したルーティングの確認

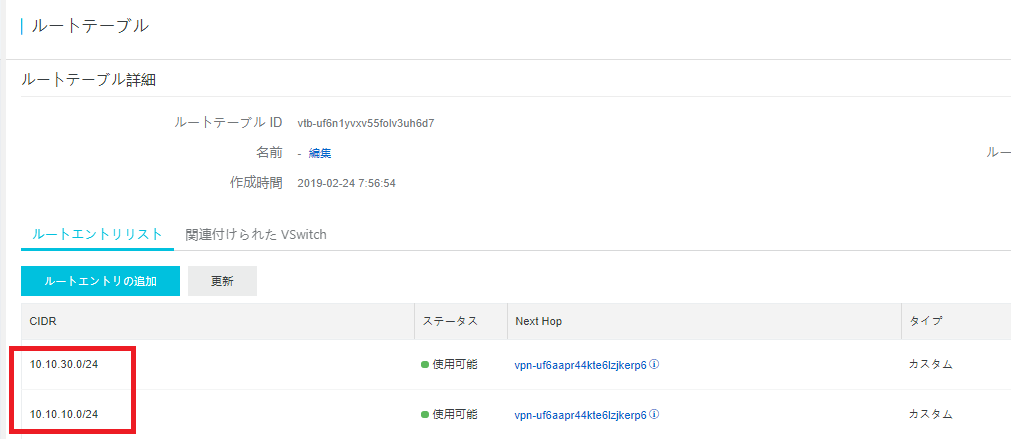

6.3. 北京リージョン

6.3.1. 東京VPCへのルーティング

6.3.2. 上海VPCへのルーティング

6.3.3. 追加したルーティングの確認

疎通テスト

それでは3つのリージョン上にECSを準備し、疎通を確認してきます。 ECSの作成手順は省略しています。

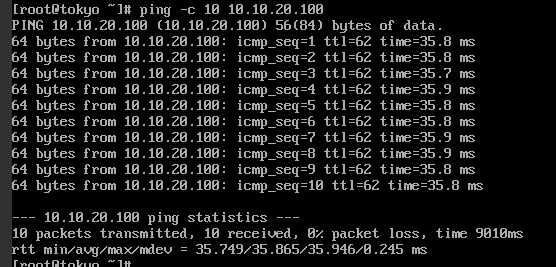

結果から先に。 問題なく疎通を確認出来ました。 東京をハブとして上海と北京のECSの相互通信も問題ありませんでした。

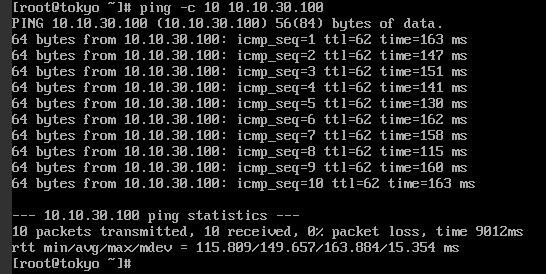

7.1. 東京リージョン

7.1.1. 東京のECSから上海のECSへping

7.1.2. 東京のECSから北京のECSへping

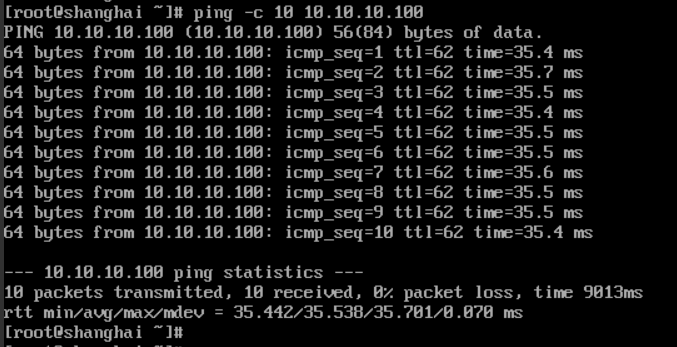

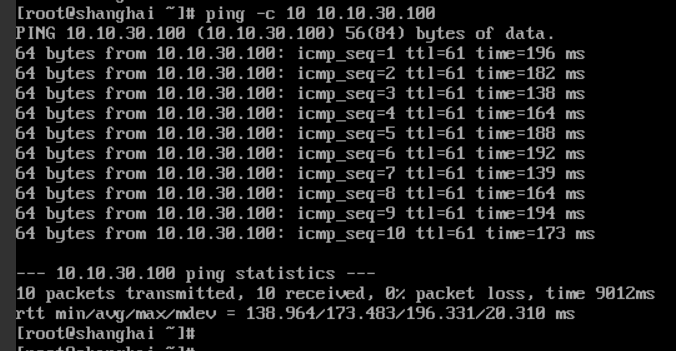

7.2. 上海リージョン

7.2.1. 上海のECSから東京のECSへのping

7.2.2. 上海のECSから北京のECSへのping

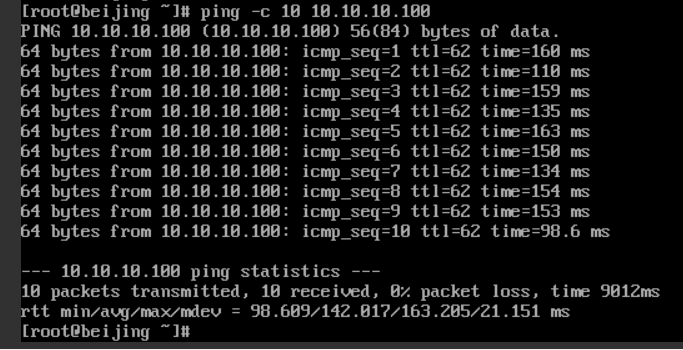

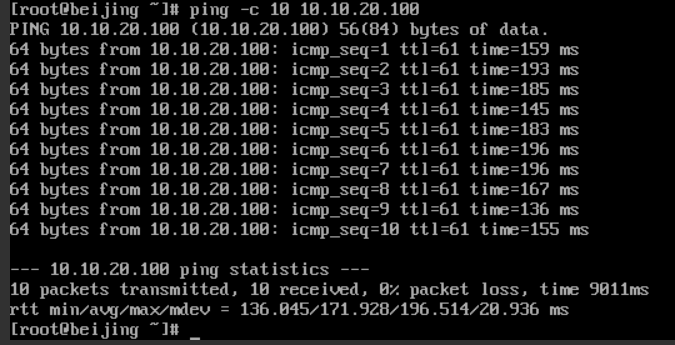

7.3. 北京リージョン

7.3.1. 北京のECSから東京のECSへのping

7.3.2. 北京のECSから上海のECSへのping

まとめ

ハブ アンド スポーク構成は今回紹介した方法以外にも色々とありそうです。時間を見てどんどん試して、情報を共有していければと。

テストして気になったことは、東京と北京のLatencyが平均142msと先日インターネット越しに確認した値よりも悪化している点です。 時間帯なのか、混雑具合なのか、ちょっとわかりません。 まあ、そのような課題解決のためにExpress ConnectやCENの価値があるのだとも思います。

以上