この記事は Alibaba Cloud の日本サイト の環境(ドキュメントやアカウント、そのアカウントでの検証結果)に基づいて記載しています。 日本サイトと国際サイトでは各プロダクトごとに提供機能が一部異なることがあります(そのほとんどは国際サイトの方が日本サイトよりも多機能になっている)。記事の内容は適宜最新化する予定です。

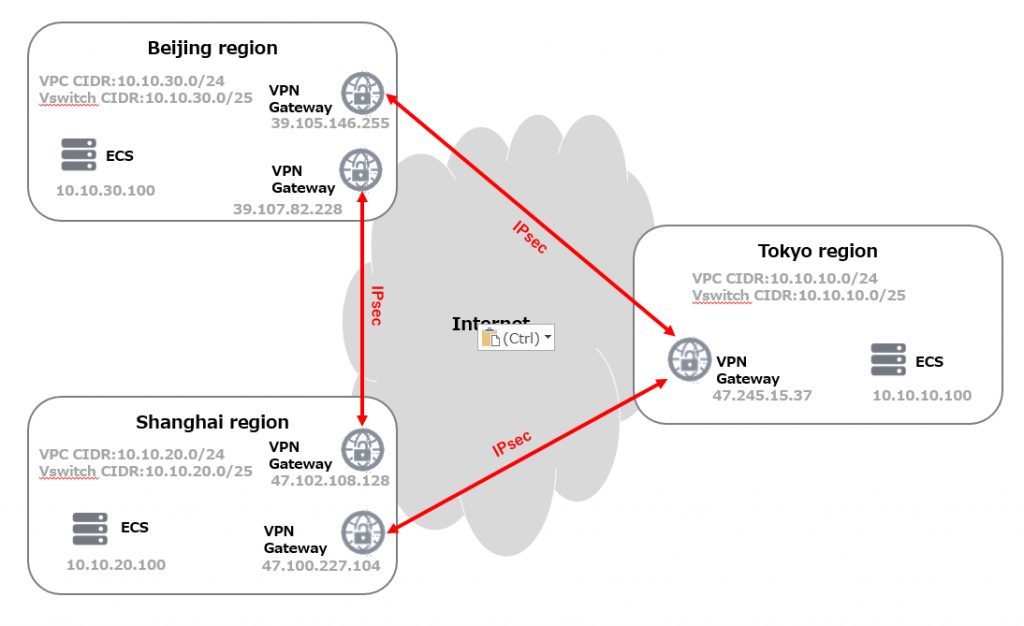

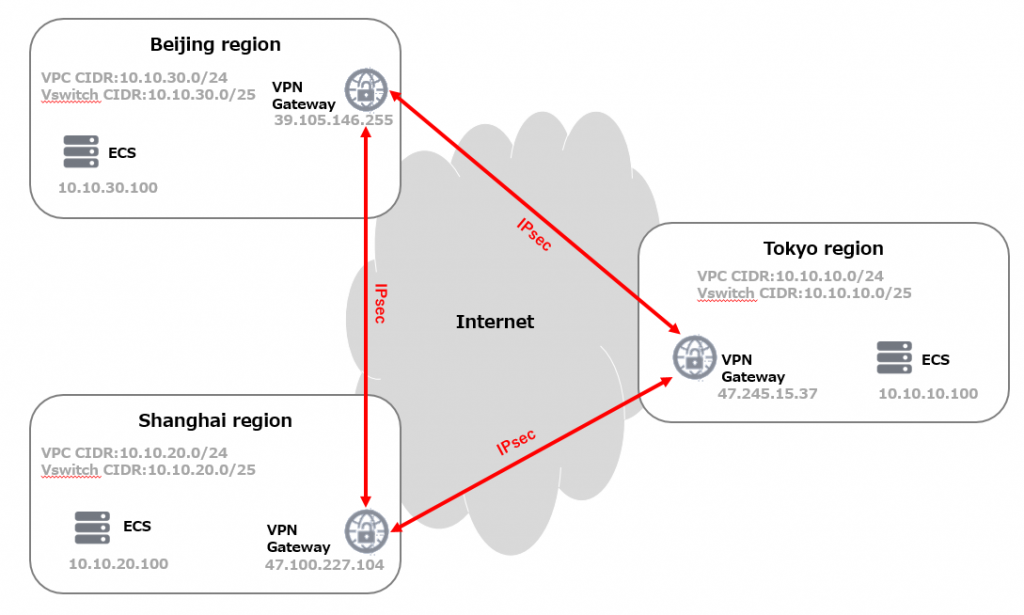

フルメッシュ構成に挑戦します。 マニュアルにも記載が無いので実現できるかどうかも不明なところからスタートです。

結果からお伝えすると以下の構成で疎通の確認がとれました。 上海と北京にVPN Gatewayを1つずつ追加しています。 追加せずに実現出来る構成があるかもしれません。 ただ、VPN Gateway を1つのリージョンに複数配置している点から無理やりメッシュ構成を作ってみた感じです。 本当にこの構成を実現しようと思ったら Routing の制御など実際の運用を見据えたより詳細な検証が必要になるとは考えています。

最初、以下の構成(1つのリージョンに1つVPN Gateway)で色々試したのですがうまくいかず。 ただ、色々といっても30分程度の試行錯誤です。Alibaba Cloud のVPN Gatewayにはログという概念が無く早々に断念しています。

目次

VPN Gateway インスタンスの構成

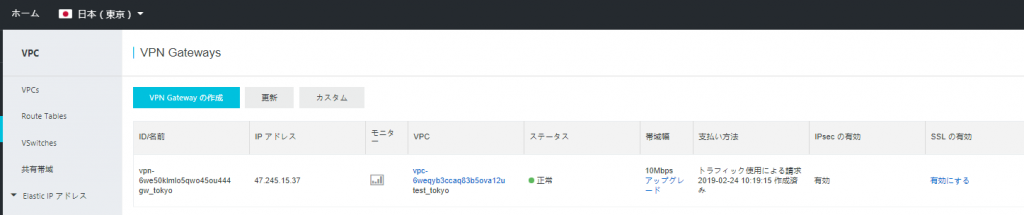

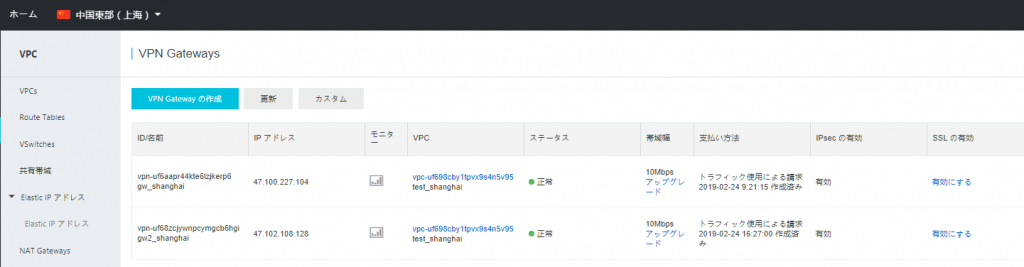

テスト環境では以下の構成でした。

1.1. 東京リージョン

1.2. 上海リージョン

1.3. 北京リージョン

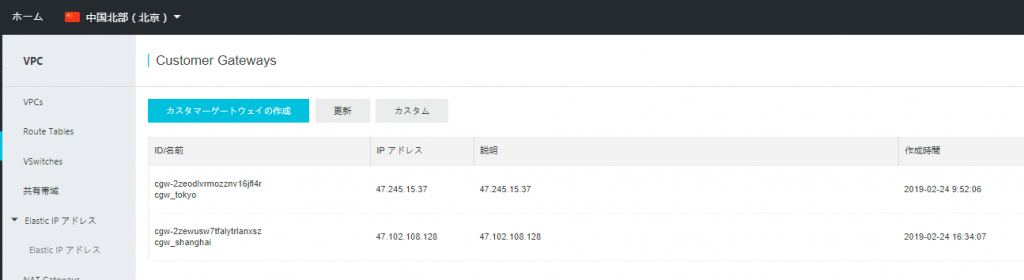

Customer Gatewayの構成

2.1. 東京リージョン

2.2. 上海リージョン

北京のカスタマーゲートウェイには2つ目のVPN Gateway インスタンスを指定します。

2.3. 北京リージョン

上海のカスタマーゲートウェイには2つ目のVPN Gateway インスタンスを指定します。

IPsec Connectionsの設定

構成情報は画面キャプチャではなくダウンロードできる構成情報を転記します。

以下の画面でいう右側の”構成のダウンロード”です。

3.1. 東京リージョン

”From_Tokyo_To_Shanghai”の設定

| { “LocalSubnet”: “10.10.20.0/24”, “RemoteSubnet”: “10.10.10.0/24”, “IpsecConfig”: { “IpsecPfs”: “group2”, “IpsecEncAlg”: “aes”, “IpsecAuthAlg”: “sha1”, “IpsecLifetime”: 86400 }, “Local”: “47.100.227.104”, “Remote”: “47.245.15.37”, “IkeConfig”: { “IkeAuthAlg”: “sha1”, “LocalId”: “47.100.227.104”, “IkeEncAlg”: “aes”, “IkeVersion”: “ikev1”, “IkeMode”: “main”, “IkeLifetime”: 86400, “RemoteId”: “47.245.15.37”, “Psk”: ” XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX “, “IkePfs”: “group2” } } |

”From_Tokyo_To_Beijing”の設定

| { “LocalSubnet”: “10.10.30.0/24”, “RemoteSubnet”: “10.10.10.0/24”, “IpsecConfig”: { “IpsecPfs”: “group2”, “IpsecEncAlg”: “aes”, “IpsecAuthAlg”: “sha1”, “IpsecLifetime”: 86400 }, “Local”: “39.105.146.255”, “Remote”: “47.245.15.37”, “IkeConfig”: { “IkeAuthAlg”: “sha1”, “LocalId”: “39.105.146.255”, “IkeEncAlg”: “aes”, “IkeVersion”: “ikev1”, “IkeMode”: “main”, “IkeLifetime”: 86400, “RemoteId”: “47.245.15.37”, “Psk”: ” XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX “, “IkePfs”: “group2” } } |

3.2. 上海リージョン

”From Shanghai To Tokyo”の設定

| { “LocalSubnet”: “10.10.10.0/24”, “RemoteSubnet”: “10.10.20.0/0”, “IpsecConfig”: { “IpsecPfs”: “group2”, “IpsecEncAlg”: “aes”, “IpsecAuthAlg”: “sha1”, “IpsecLifetime”: 86400 }, “Local”: “47.245.15.37”, “Remote”: “47.100.227.104”, “IkeConfig”: { “IkeAuthAlg”: “sha1”, “LocalId”: “47.245.15.37”, “IkeEncAlg”: “aes”, “IkeVersion”: “ikev1”, “IkeMode”: “main”, “IkeLifetime”: 86400, “RemoteId”: “47.100.227.104”, “Psk”: ” XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX “, “IkePfs”: “group2” } } |

”From Shanghai To Beijing”の設定

| { “LocalSubnet”: “10.10.30.0/24”, “RemoteSubnet”: “10.10.20.0/24”, “IpsecConfig”: { “IpsecPfs”: “group2”, “IpsecEncAlg”: “aes”, “IpsecAuthAlg”: “sha1”, “IpsecLifetime”: 86400 }, “Local”: “39.107.82.228”, “Remote”: “47.102.108.128”, “IkeConfig”: { “IkeAuthAlg”: “sha1”, “LocalId”: “39.107.82.228”, “IkeEncAlg”: “aes”, “IkeVersion”: “ikev1”, “IkeMode”: “main”, “IkeLifetime”: 86400, “RemoteId”: “47.102.108.128”, “Psk”: “XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX”, “IkePfs”: “group2” } } |

3.3. 北京リージョン

”From Beijing To Tokyo”の設定

| { “LocalSubnet”: “10.10.10.0/24”, “RemoteSubnet”: “10.10.30.0/24”, “IpsecConfig”: { “IpsecPfs”: “group2”, “IpsecEncAlg”: “aes”, “IpsecAuthAlg”: “sha1”, “IpsecLifetime”: 86400 }, “Local”: “47.245.15.37”, “Remote”: “39.105.146.255”, “IkeConfig”: { “IkeAuthAlg”: “sha1”, “LocalId”: “47.245.15.37”, “IkeEncAlg”: “aes”, “IkeVersion”: “ikev1”, “IkeMode”: “main”, “IkeLifetime”: 86400, “RemoteId”: “39.105.146.255”, “Psk”: “test#20190224”, “IkePfs”: “group2” } } |

”From Beijing To Shanghai”の設定

| { “LocalSubnet”: “10.10.20.0/24”, “RemoteSubnet”: “10.10.30.0/24”, “IpsecConfig”: { “IpsecPfs”: “group2”, “IpsecEncAlg”: “aes”, “IpsecAuthAlg”: “sha1”, “IpsecLifetime”: 86400 }, “Local”: “47.102.108.128”, “Remote”: “39.107.82.228”, “IkeConfig”: { “IkeAuthAlg”: “sha1”, “LocalId”: “47.102.108.128”, “IkeEncAlg”: “aes”, “IkeVersion”: “ikev1”, “IkeMode”: “main”, “IkeLifetime”: 86400, “RemoteId”: “39.107.82.228”, “Psk”: “test#20190224”, “IkePfs”: “group2” } } |

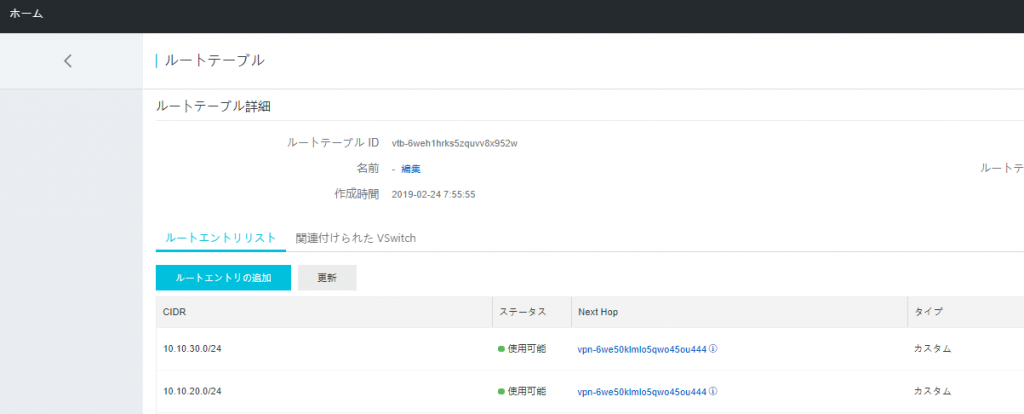

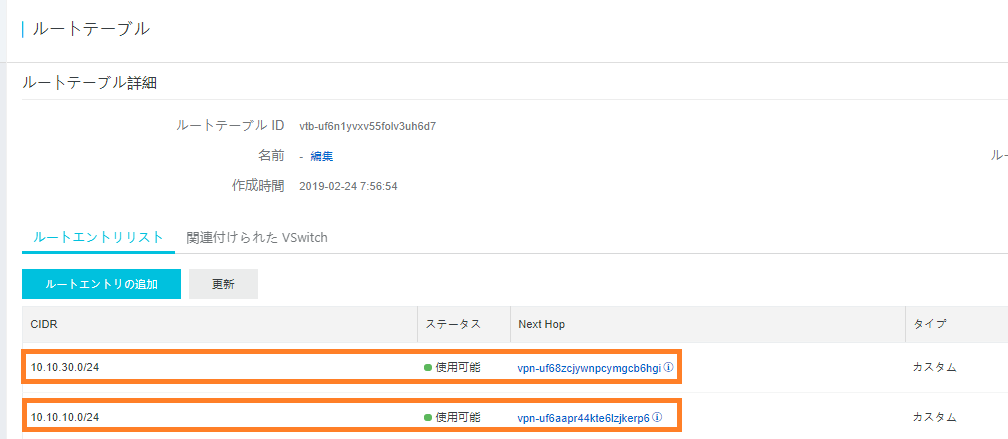

Static Routeの設定

4.1. 東京リージョン

4.2. 上海リージョン

東京のVPCのCIDR宛と北京のVPCのCIDR宛とでNext HopとなるVPN Gatewayが変わることに注意してください。

4.3. 北京リージョン

東京のVPCのCIDR宛とのVPCのCIDR宛とでNext HopとなるVPN Gatewayが変わることに注意してください。

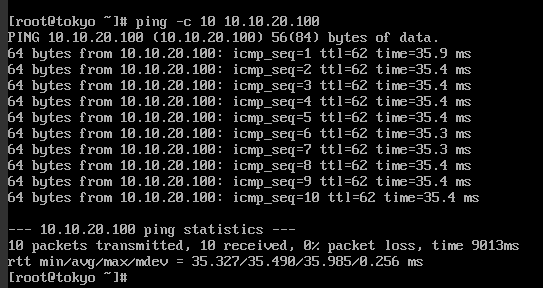

通信テスト

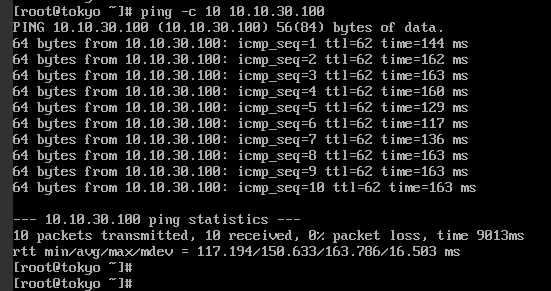

5.1. 東京リージョン

5.1.1. 東京のECSから上海のECSへのping

5.1.2. 東京のECSから北京のECSへのping

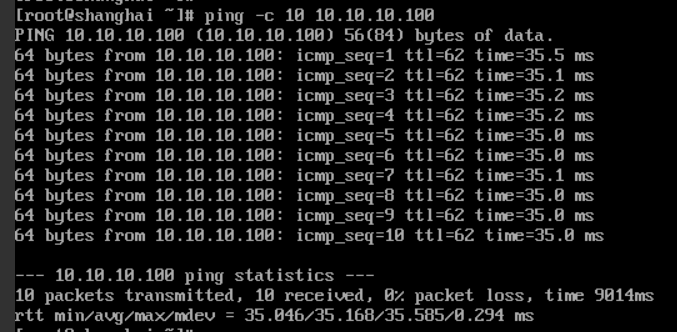

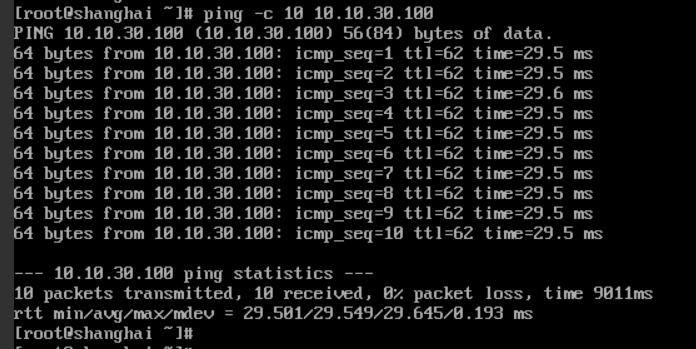

5.2. 上海リージョン

5.2.1. 上海のECSから東京のECSへのping

5.2.2. 上海のECSから北京のECSへのping

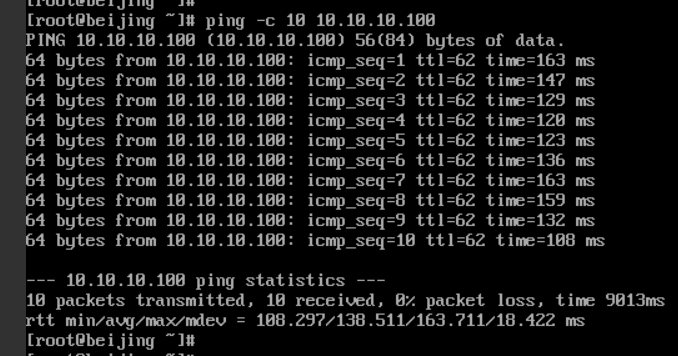

5.3. 北京リージョン

5.3.1. 北京のECSから東京のECSへのping

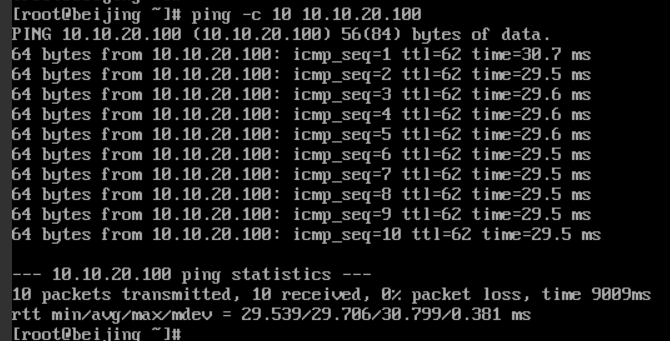

5.3.2. 北京のECSから上海のECSへのping

以上