この記事のVPN Gateway は日本サイト契約が対象です。 機能追加・変更が行われているInternational サイトのVPN Gateway の記事はこちらとなります。

Alibaba Cloud VPN Gateway ではIPsec のSite to Site のVPNだけではなく、SSL-VPN によるPoint to Site のVPN を利用することが可能です。

今回はVPN Gateway のインスタンスを購入し、クライアントにVPNクライアントをインストールし、接続確認までの手順を紹介します。

目次

1. VPN Gateway の購入

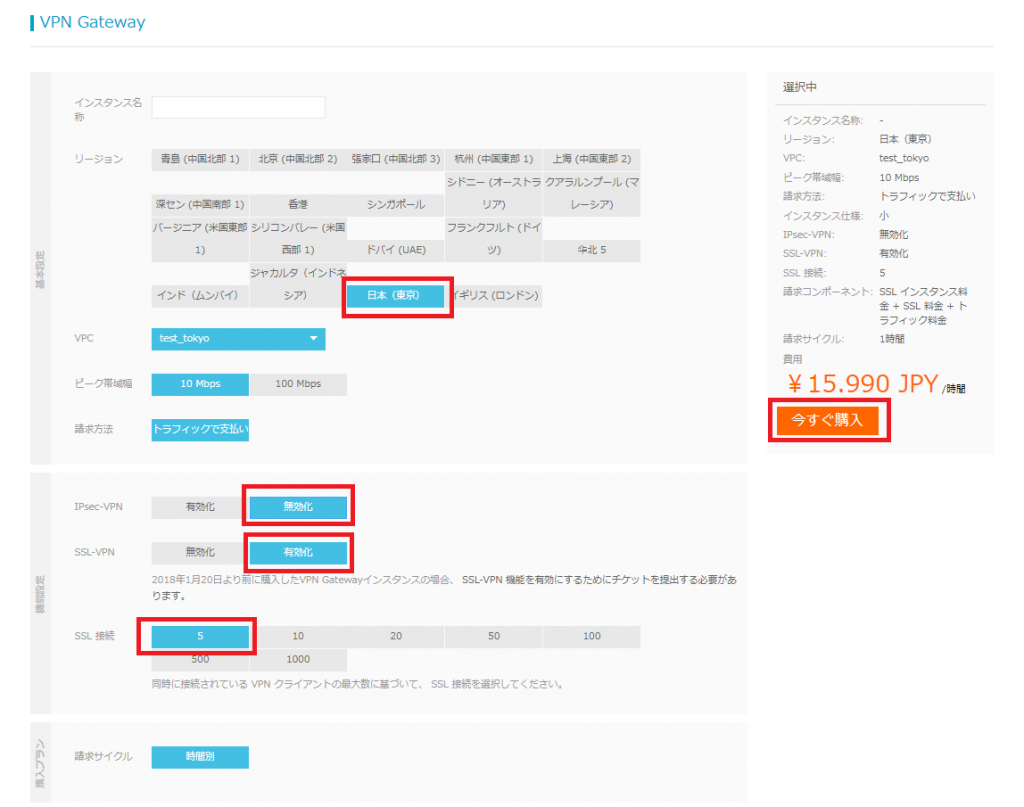

まずはVPN Gateway のインスタンスを購入します。

今回はSSL-VPNのみのテストとなるためIPsec-VPN は無効化し、SSL-VPN を有効化します。 10Mbps の帯域の場合15.990円/時間の課金となります。

構成と使用許諾を確認し、”有効化”をクリックします。

数分後にVPN Gateway インスタンスが起動し、ステータスが”正常”となることを確認します。

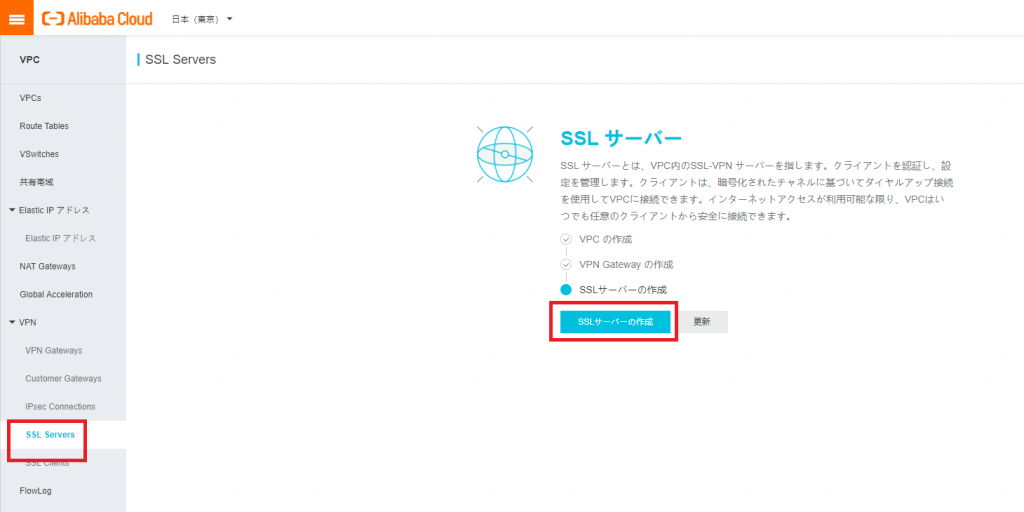

2. SSL Srevres の作成

次はSSL サーバーの構成です。 VPCの管理画面から”SSL Servers”をクリックします。 ”SSL サーバーの作成”をクリックします。

名前は任意、VPN Gateway には先ほど作成したVPN Gateway インスタンスをリストボックスから指定します。

ローカルネットワークにはVPN Gateway の所属するVPC のCIDRに属するネットワークを指定します。 クライアントサブネットにはSSL-VPN クライアントがトンネル確立後に付与されるIPアドレスのサブネットを指定します。

高度な設定は今回は変更せずに既定のままで構成します。

3. SSL Clients の設定

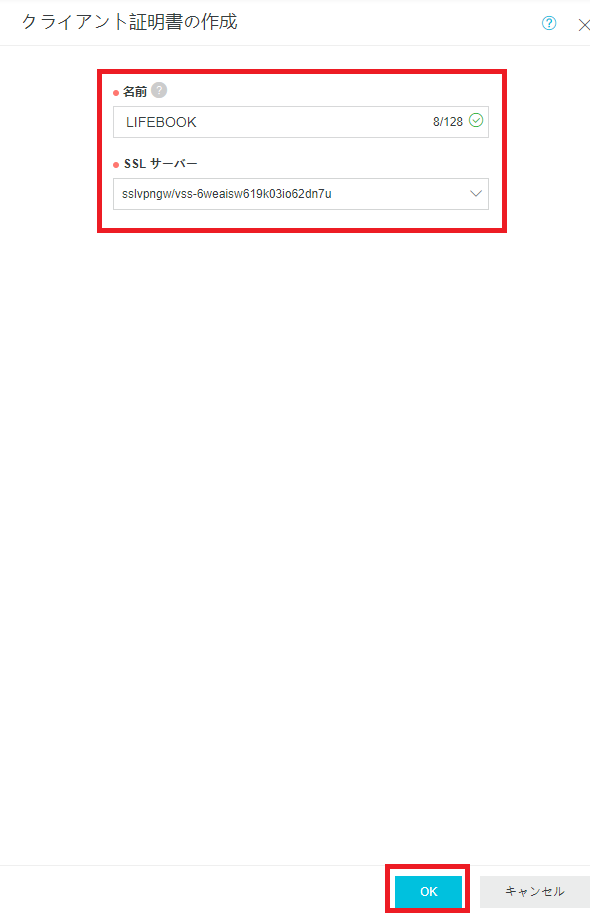

次はSSL Clients の設定です。 Alibaba Cloud VPN Gateway のSSL-VPN 機能はクライアント証明書認証を提供します。 ここで証明書を作成します。

”SSL Clients”の設定から、”クライアント証明書の作成”をクリックします。

名前は任意、SSLサーバーには先ほど作成したものをリストボックスから選択します。

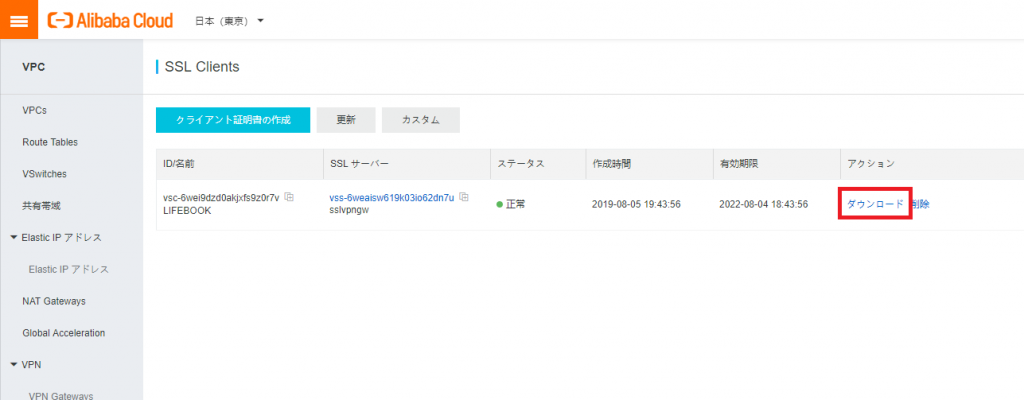

次に、クライアントに構成する設定ファイル一式をダウンロードします。

Alibaba Cloud のコンソールのSSL Clients 設定画面から”ダウンロード”をクリックします。

ZIPファイルを展開すると以下の4つのファイルが確認できます。 後の手順で”config.ovpn”ファイルを使用します。 また、ここにある証明書ファイルは厳重に管理しましょう。 悪意ある第三者がこれらのファイルを入手した場合、意意図しないVPCへの接続を許してしまいます。

4. OpenVPN Clients のインストール

OpenVPNのクライアントモジュールをインストールします。

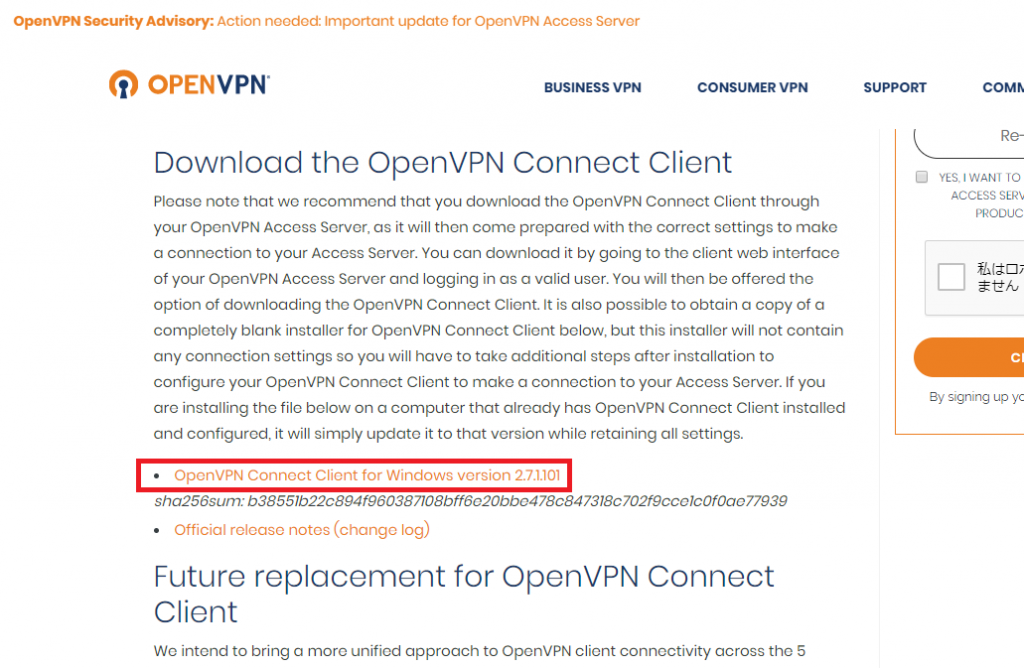

まずは公式サイトからインストールモジュールを入手します。

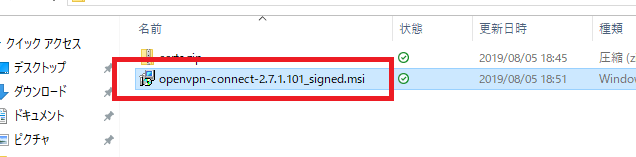

ダウンロードしたモジュールを実行します。

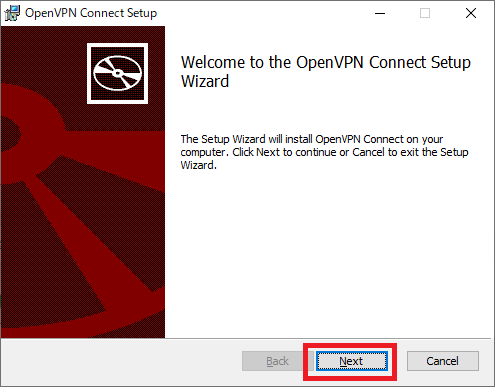

インストールウィザードが起動します。”Next”をクリックします。

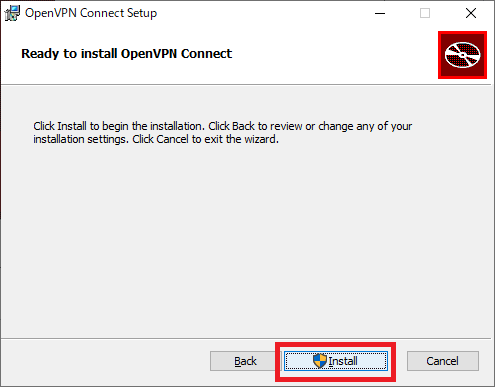

”Install”をクリックします。

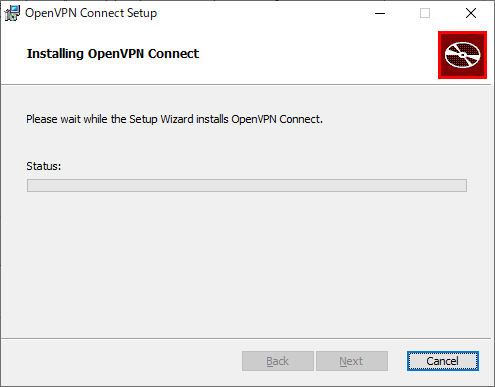

インストールが進行します。 数分待ちましょう。

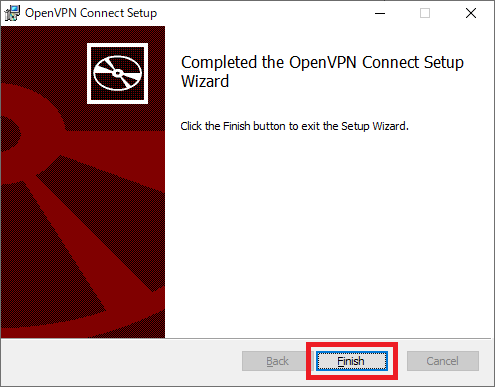

完了後、”Finish”をクリックします。

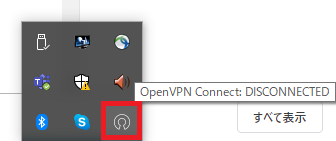

正常にインストールが完了していると、タスクトレイに”OpenVPN Connect”が起動していることが確認できます。

5. OpenVPN の設定

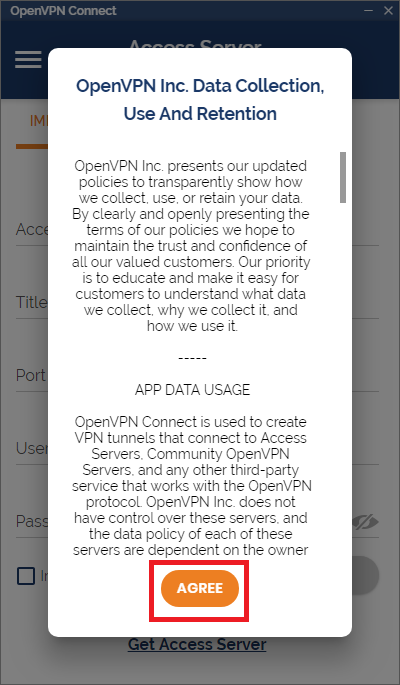

タスクトレイのOpenVPNをクリックします。 Term を確認し、承諾します。

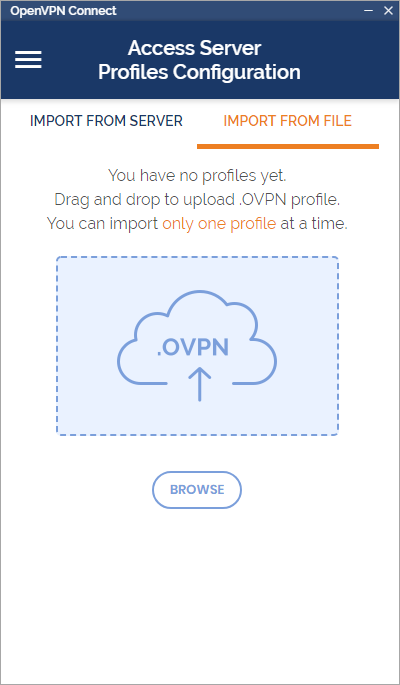

先に展開したファイル”config.ovpn”をIMPORTします。”IMPORT FROM FILE”をクリックしてから、中央にファイルをドラッグアンドドロップします。

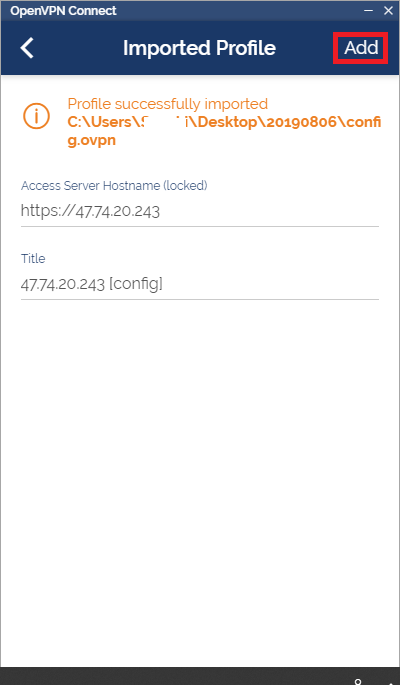

“Add” をクリックします。

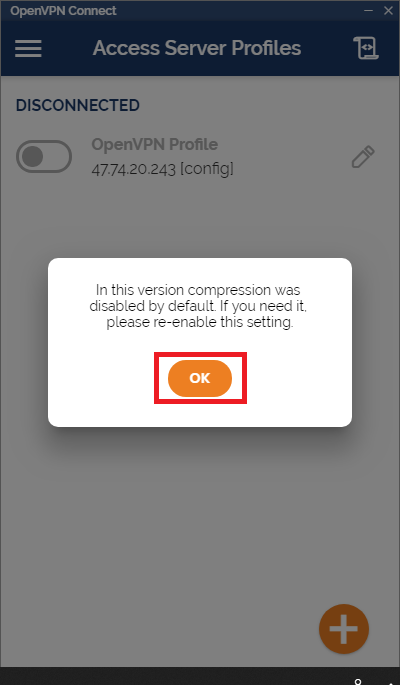

”OK”をクリックします。 作成したプロファイルは既定では無効なので使用する前に有効化しましょう、とのこと。

以上でクライアントの設定は完了になります。

6. 接続テスト

6.1. 接続先のインスタンスの準備

まずは接続テスト用にプライベートIPアドレスしかもたないECS インスタンスを作成します。

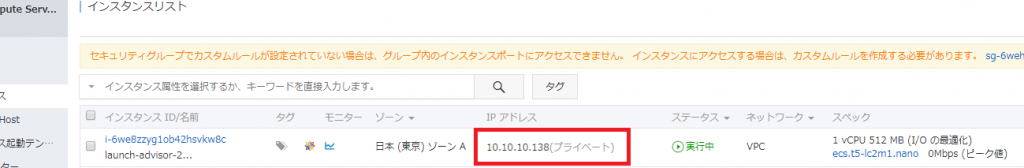

以下の通り、プライベートIPとして10.10.10.138 しか持たないECS インスタンスを準備します。

6.2. SSL-VPN 接続の確立

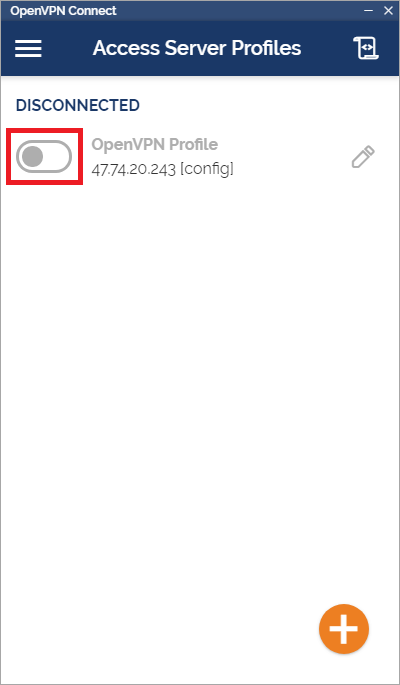

OepnVPN Connect からVPNトンネルを確立します。スライダーをクリックします。

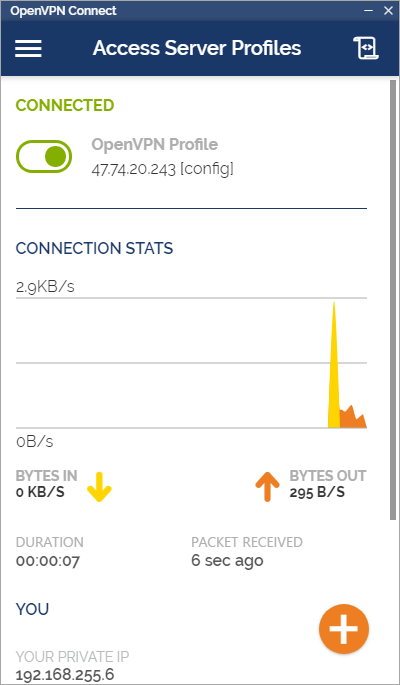

緑色文字で”CONNECTED”と表示されれば接続は成功です。

6.3. Ping による接続テスト

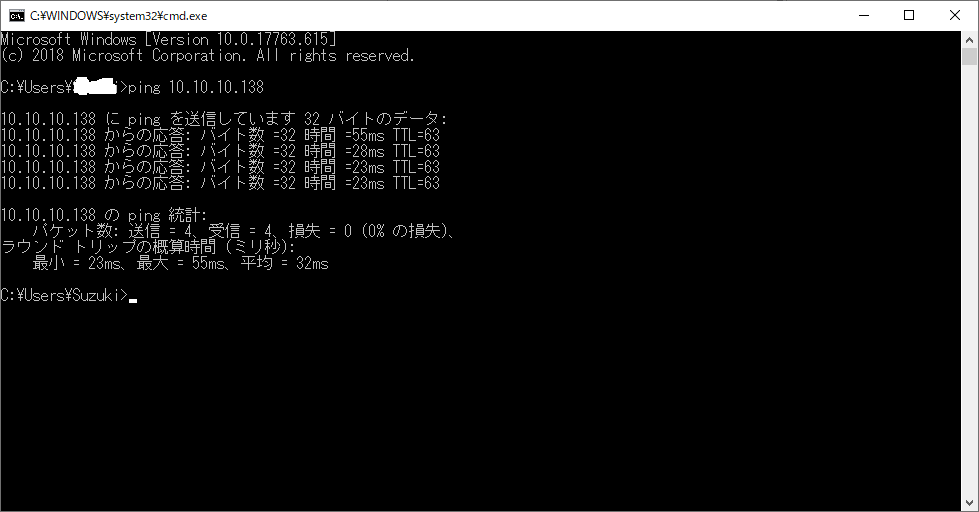

Alibaba Cloud 上の仮想マシンに手元のWindows PC からPing を実行します。

プライベートIPしかもたないECS インスタンスから応答が正常にあることが確認できました。

6.4. クライアントのIPアドレスの確認

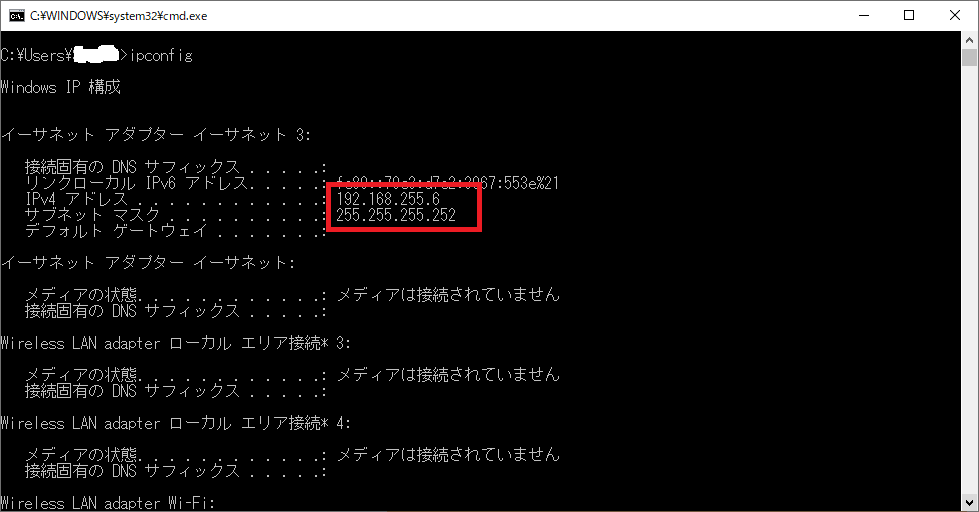

また、IPアドレスはSSL-VPNの設定で指定したサブネットから払い出されたことが確認出来ました。

6.5. Alibaba Cloud コンソールからの確認

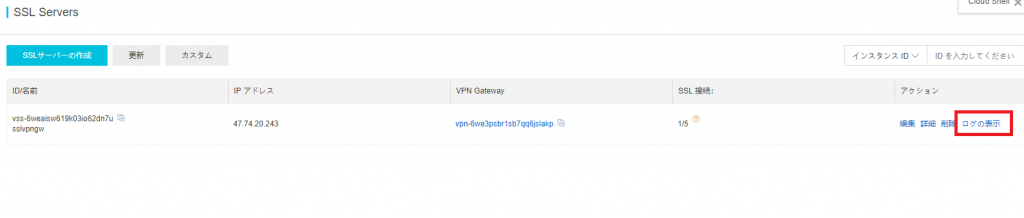

“SSL Servers”の画面から現在の接続数を確認出来ます。 以下の画面では1台のクライアントが接続されていることを確認できます。

ログも確認可能です。 ”ログの表示”をクリックします。

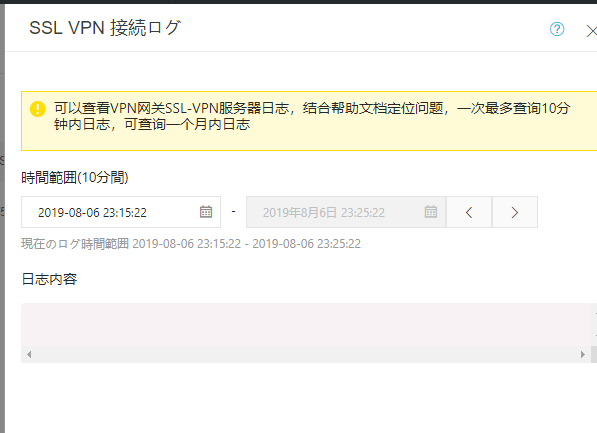

しかし、ログは表示されません。

中国語をGoogle 翻訳で訳してみます。

”VPNゲートウェイSSL-VPNサーバーログをヘルプドキュメントの場所の問題と組み合わせて表示し、一度に10分以内にログを照会し、1か月以内にログを照会できます。”

若干日本語がおかしいですが、10分単位で期間指定し、過去一か月のログが表示することが出来るようです。 今回表示されない原因はわからずでした。

7. まとめ

今回はもっとも単純な構成でのSSL-VPN 接続を確認しました。 今後、以下のテストも実施予定です。

- 異なるOSからの接続(iOS、Android)

- VPN Server の圧縮機能の効果測定

- 2つのVPCをIPsec でトンネルを確立し、SSL-VPN 経由での両VPCへの接続性の確認

以上