2020年4月にこのWebサイトをAlibaba Cloud の日本サイト契約から国際サイト契約へ移行しました。 国際サイトに移行したことで Security Center というAlibaba Cloud が提供するセキュリティ強化のサービスを利用することが出来るようになりました。

今回はSecurity Center を利用して約1か月での気づきや所感などまとめてみます。

なお過去のSecurity Center 関連の投稿は以下。

目次

1. Enterprise Edition の試用期間の終了

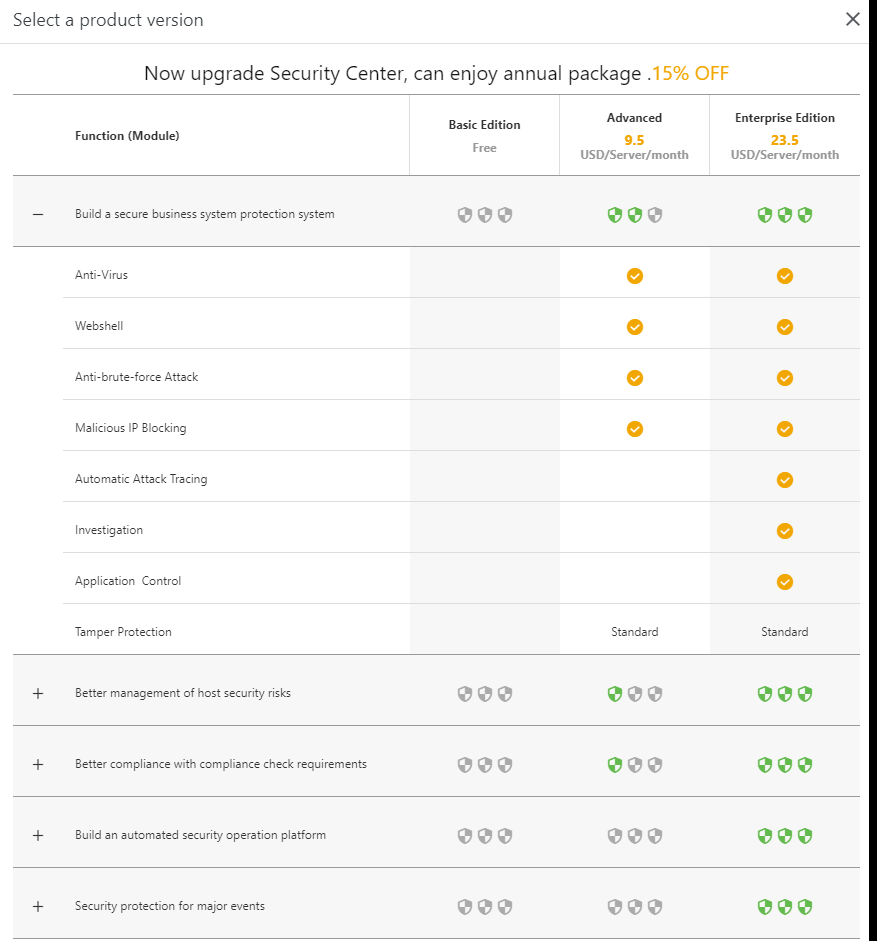

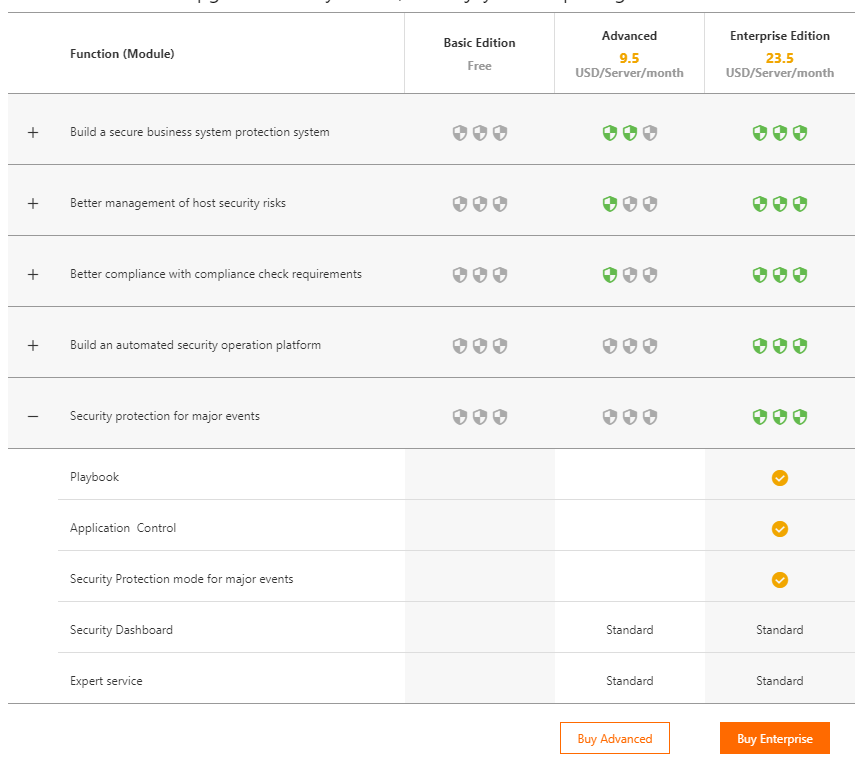

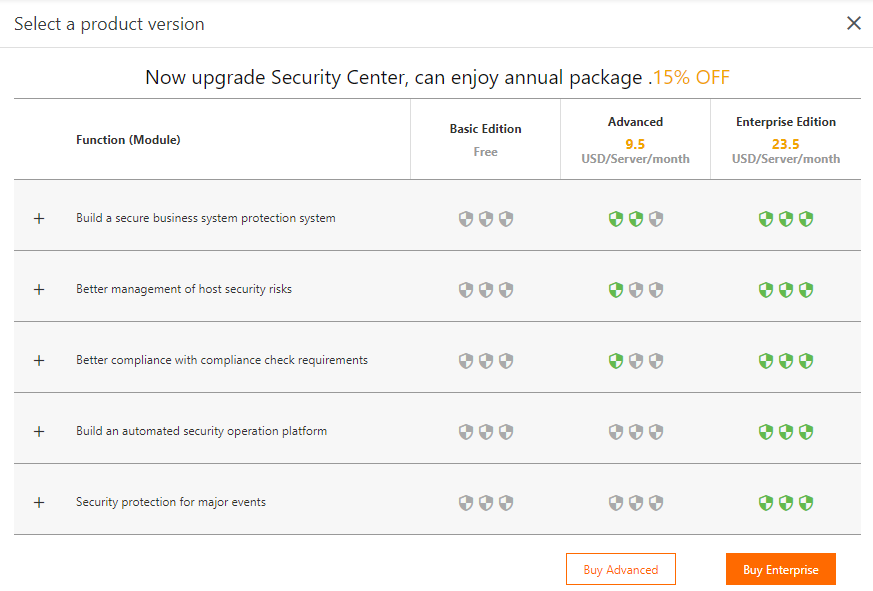

Security Center には3つのEditionがあります。 無償のBasic、有償のAdvanced / Enterprise です。 Security Center を利用開始する際に7日間限定のEnterprise Edition 試用ライセンスを利用可能です。

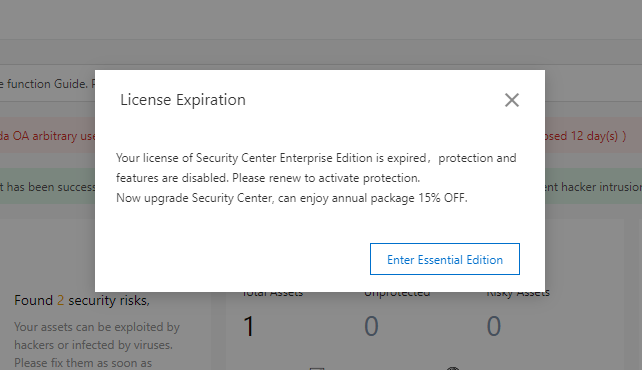

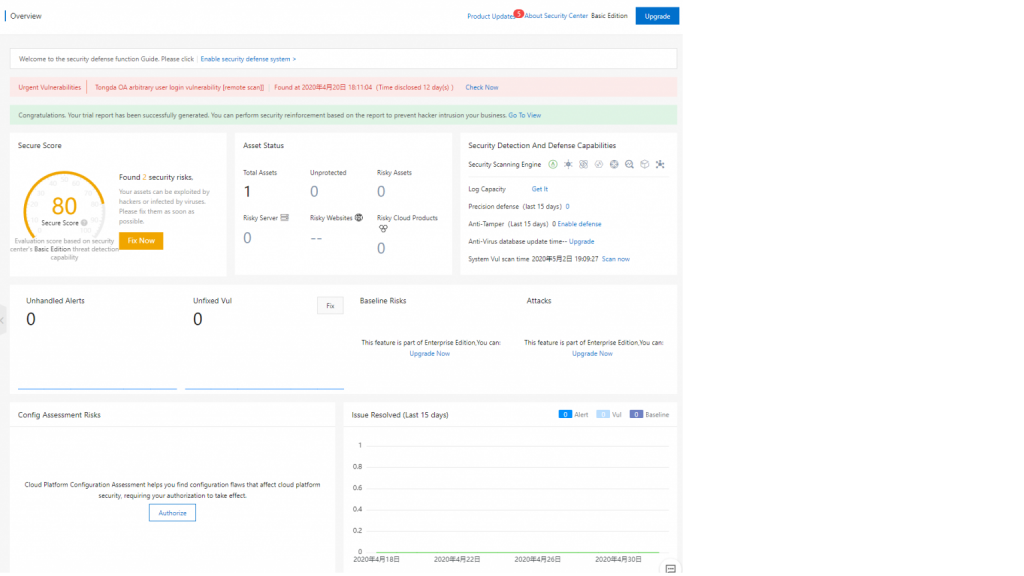

Security Center のコンソールにアクセスすると以下の通りメッセージが出てきます。 Enterprise Edition のライセンスの有効期間が切れているよ、今なら15% Off のパッケージもあるよ、とのこと。

また、”Enter Essential Edition”のボタンがありますが、Basic = Essential Edition に名前が変わっている? ようです。

とりあえず”Enter Essential Edition”のボタンを押します。

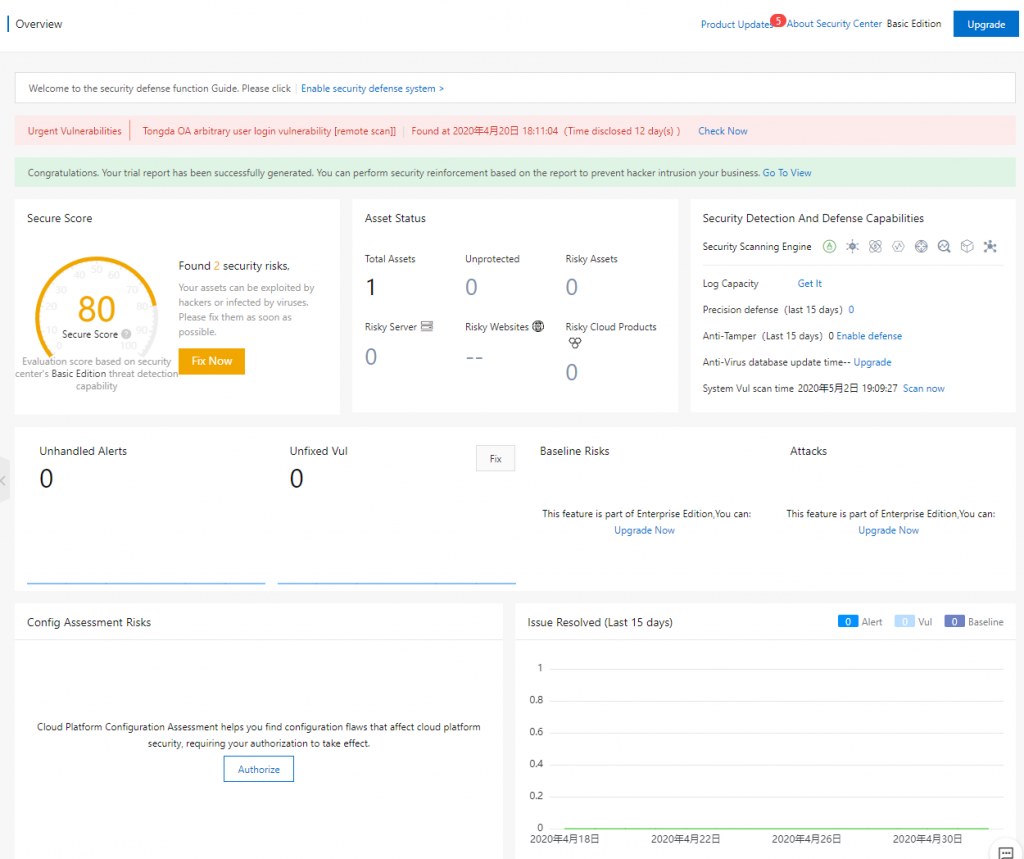

通常のダッシュボード画面が表示されました。

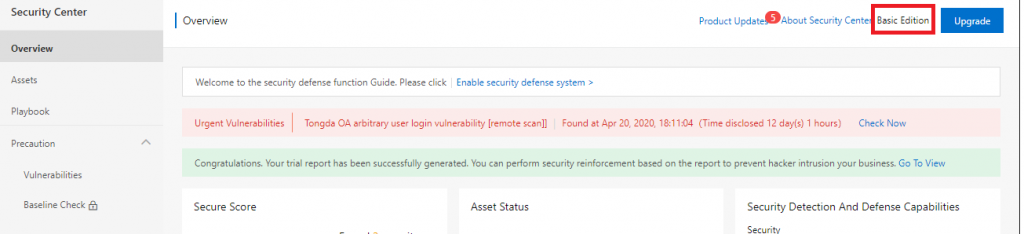

ダッシュボードの右上に”Basic Edition”とあります。 とりあえずBasic = Essentials なんだろうなと。

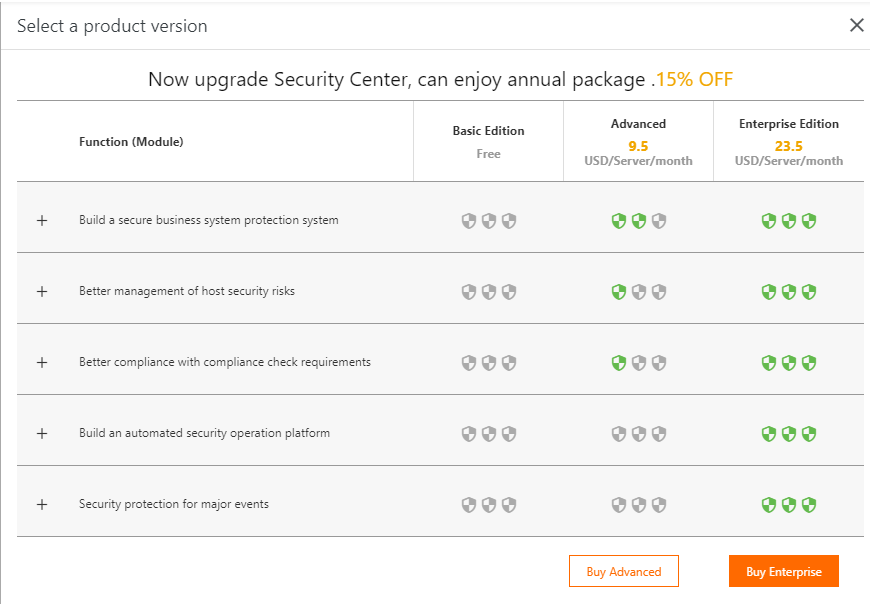

試しに”Upgrade”をクリックしてみます。 以下の感じでわかりやすいEdition 毎のPrice List を確認できます。

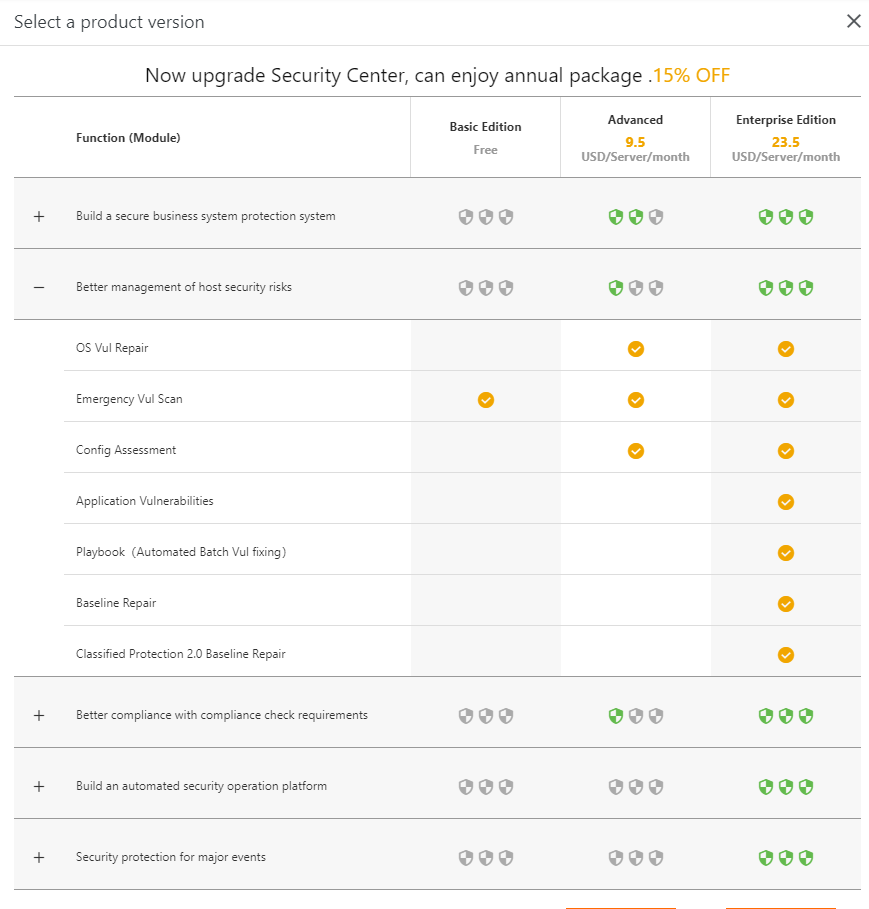

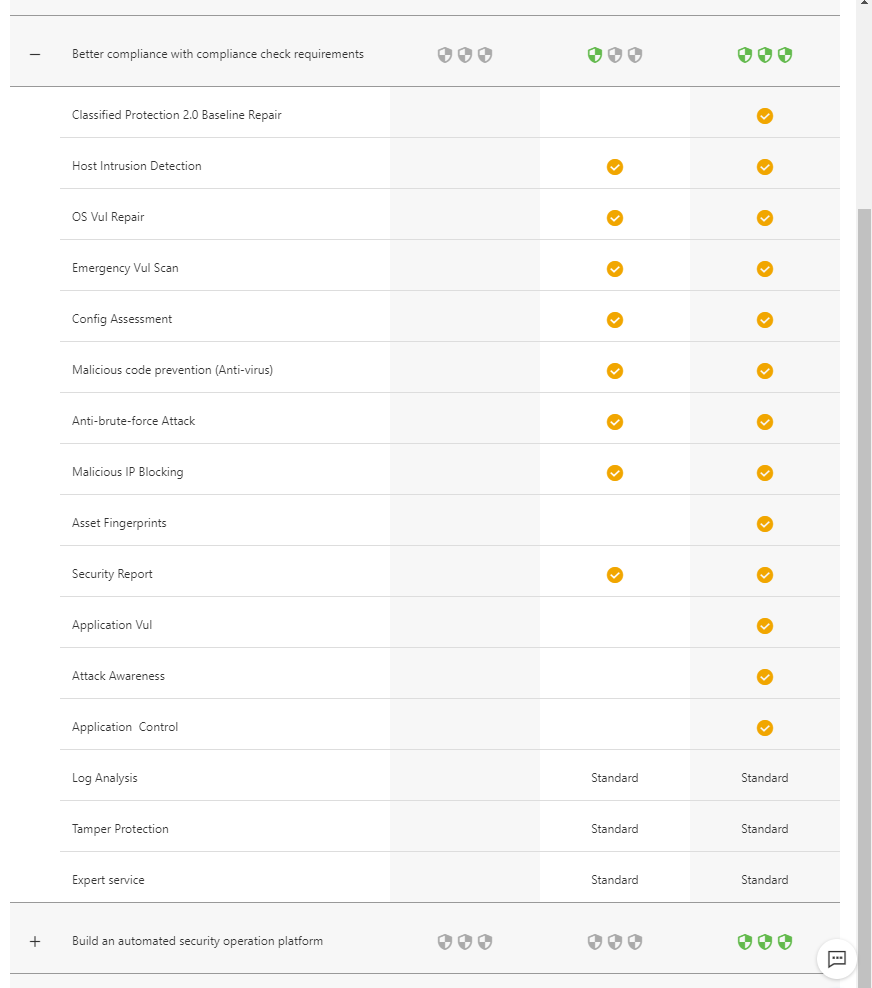

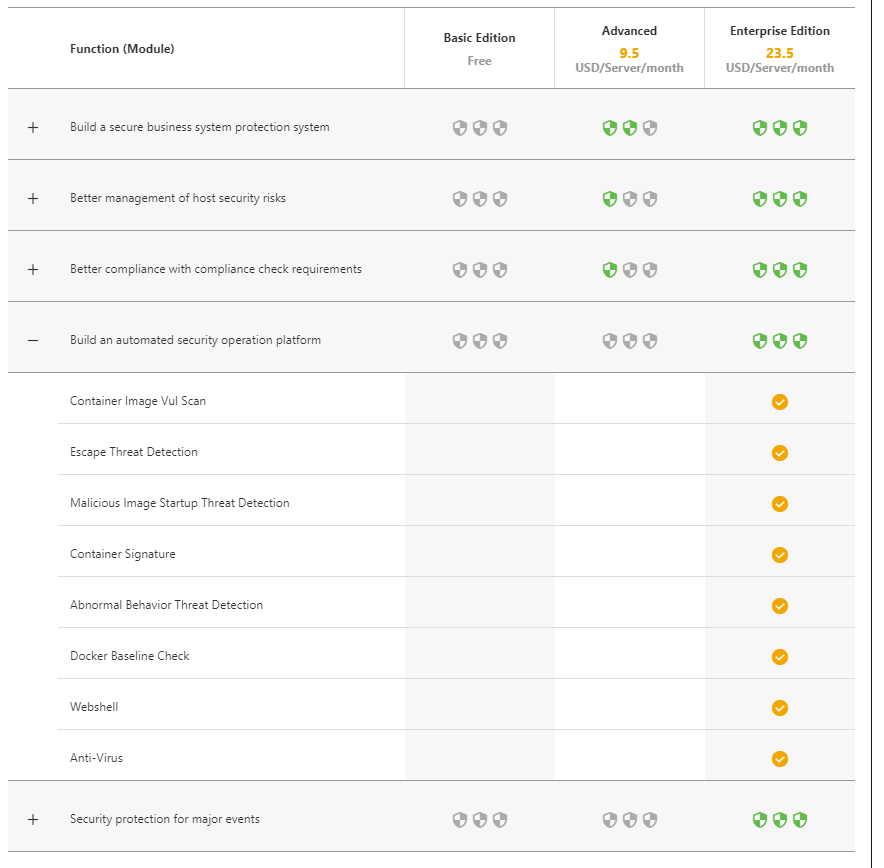

それぞれのFunction を展開していくと

”Build a secure business system protection system”

”Better management of host security risks”

”Better compliance with compliance check requirements”

”Build an automated security operation platform”

”Security protection for major events”

2. ダッシュボードのリコメンドを確認する

ダッシュボードで案内されているリコメンドを確認していきます。

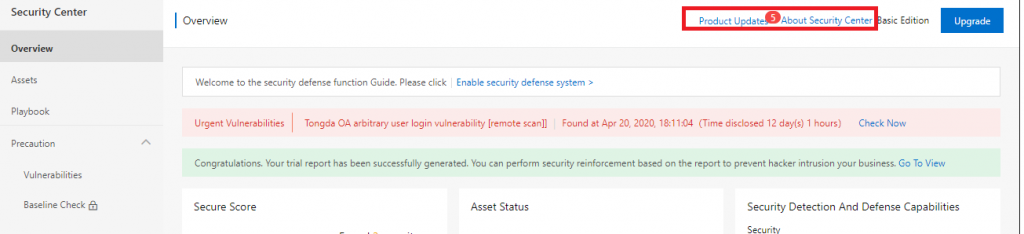

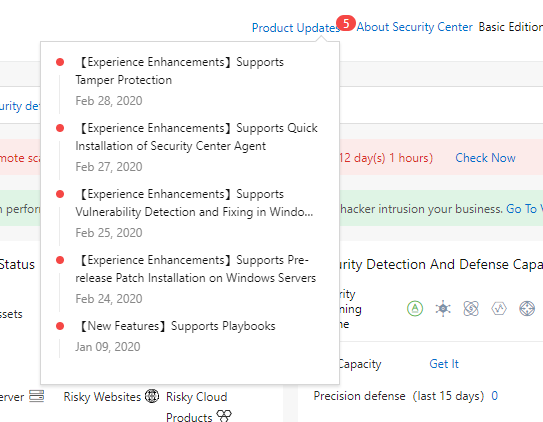

2.1. Product Updates

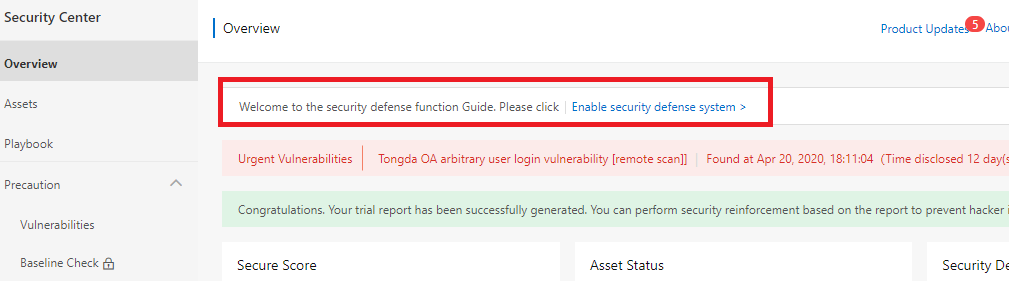

ダッシュボードの上のほうに以下のメッセージが表示されています。

カーソルをもっていくと、以下のように直近5件の機能エンハンスなどの情報が表示されます。 それぞれをクリックするとより詳細な情報を確認可能です。

これは便利でユーザー目線でありがたい機能です。 他のプロダクトにも是非広げてほしい機能です。

2.2. Enable Security defense system

次は”Enable Security defense system”のリンクです。

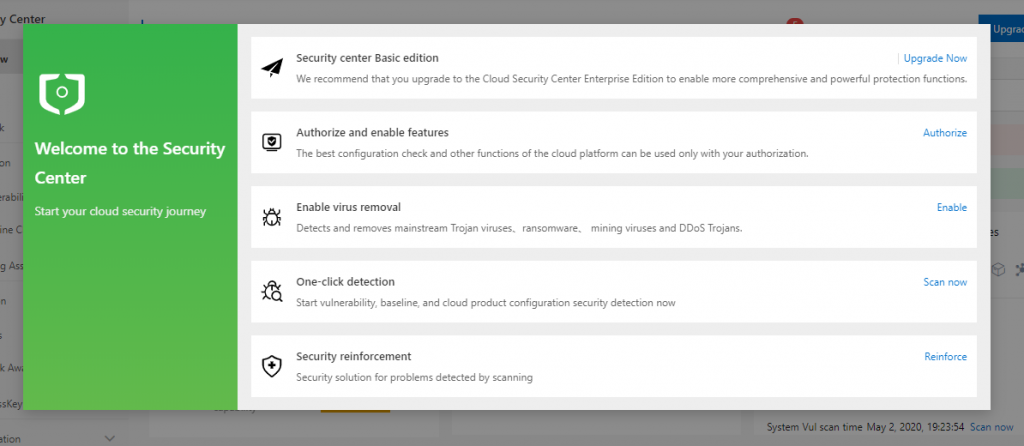

リンクをクリックするとAlibaba Cloud にしては珍しい? 緑色ベースのポップアップが表示されます。 Fortinet Likeな。

“Start your cloud security journey” 、Alibaba Coud でセキュリティ対策を包括的に行うためのジャーニー(旅路)ということで、以下の5つの機能について利用を促してくれます。 沢山の機能を持つSecurity Center ですがまずはこの5つから始めていこう、というわかりやすいメッセージだと思います。

- Security center Basic edition

- Authorize and enable features

- Enable virus removal

- One-click detection

- Security reinforcement

しかし、この”ジャーニー”はよく”クラウド ジャーニー”として耳にします。 いつから誰が言ったのか。 インターネットでキーワード検索するとAWS Summit のテーマとして出ていた模様。 2016年頃のようで当時の自分はオンプレミスが中心だったので全くキャッチアップ出来ていなかったなと。

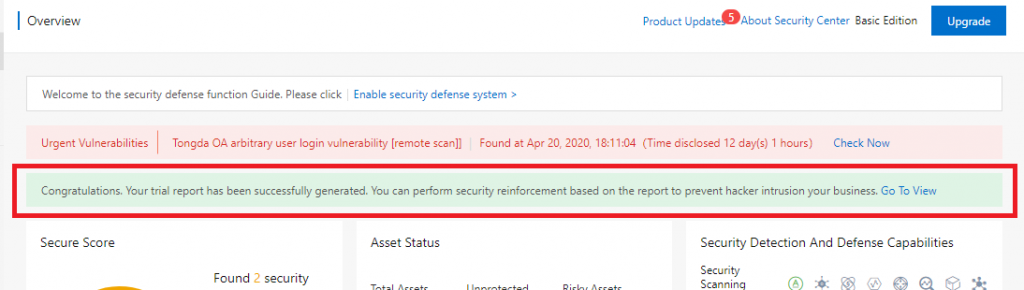

2.3. Trial report

“Congratulations. Your trial report has been successfully generated. You can perform security reinforcement based on the report to prevent hacker intrusion your business. Go To View” では、試用のレポートが出来上がったから外部からの攻撃対策に活用してね!とのこと。 さっそくGo To View から見てきます。

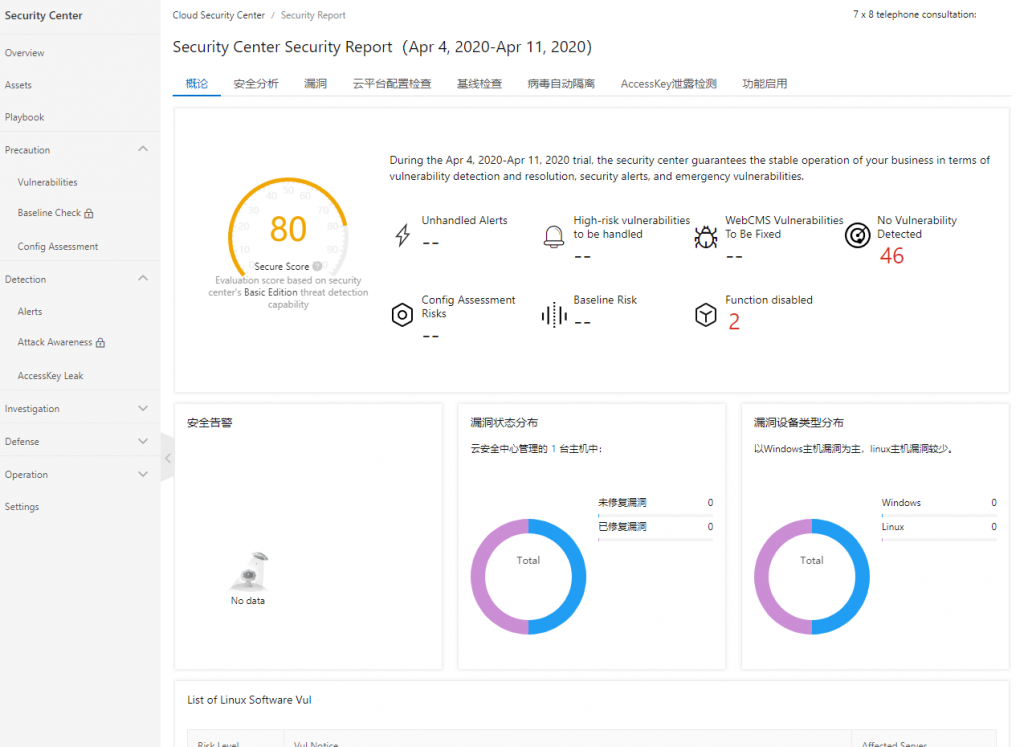

Report のスクリーンショットを紹介していきますが言語が中国語です。

Chrome で翻訳を試みます。(Chinese → English)

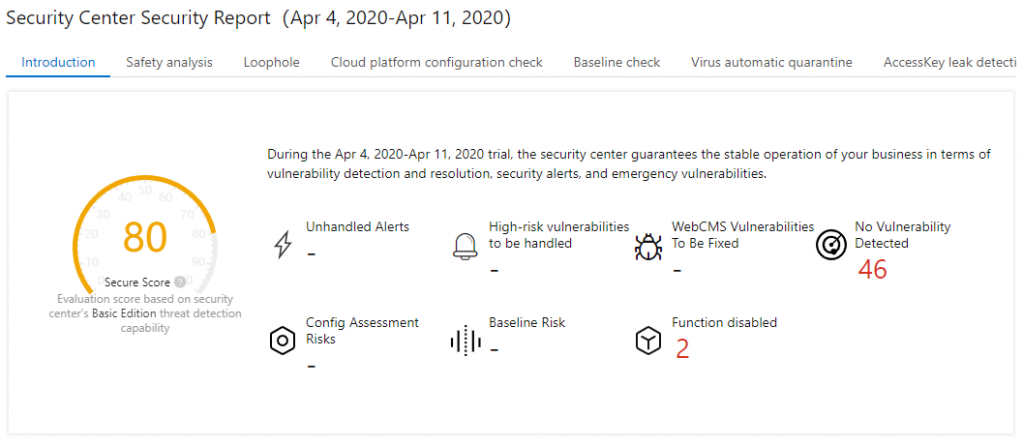

ざっと見る限り理解できる内容で翻訳されました。 “During the Apr4,2020 – Apr 11,2020 trial” とあるのでEnterprise Edition の試用期間が対象です。

レポートは四角形のブロック単位で構成されています。 最初に全体のサマリがあります。 Secure Score は80点、その他至急対応が必要そうなインシデントは無さそうです。

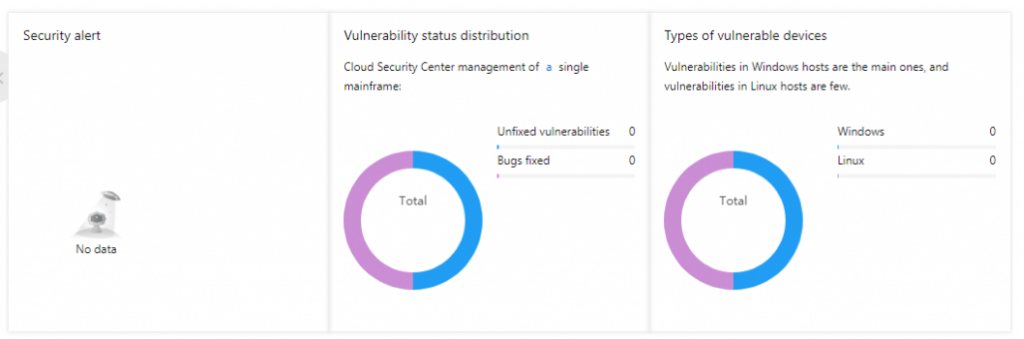

次に”Security alert”。 No Data ということで問題なし。

”Vulnerability status distribution”では 未対応の脆弱性の件数とバグの修正件数がありますが0件で問題なし。

”Types of vulnerable devices” では脆弱性のあるデバイスの種別をWindows か Linux の2つで分類。

”Vulnerabilities in Windows hosts are the main ones, and vulnerabilities in Linux hosts are few.” とLinuxよりWindows ホストにおける脆弱性がほとんどとのこと。感覚的にはわかりますが今現在どうなんでしょうかね? デバイスの主はモバイルとなった今、攻撃者の狙いはパソコンのOSよりもスマートフォンOSになるのかなと。 まあ今回はAlibaba Cloud 上にECS インスタンスの話なのですが。

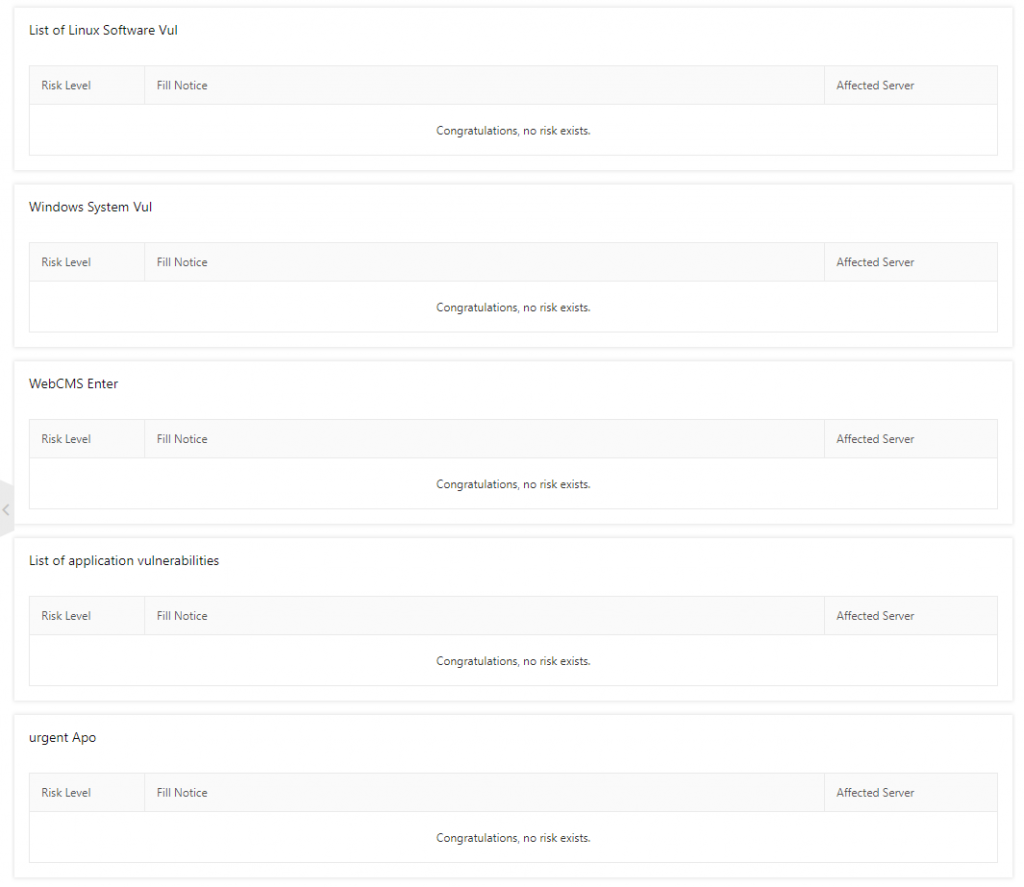

以下の観点もすべて”Conguratulations, no risk exists.” とのことでリスク無とのこと。

- List of Linux Software Vul

- Windows System Vul

- WebCMS Enter

- List of application vulnerabilities

- urgent Apo

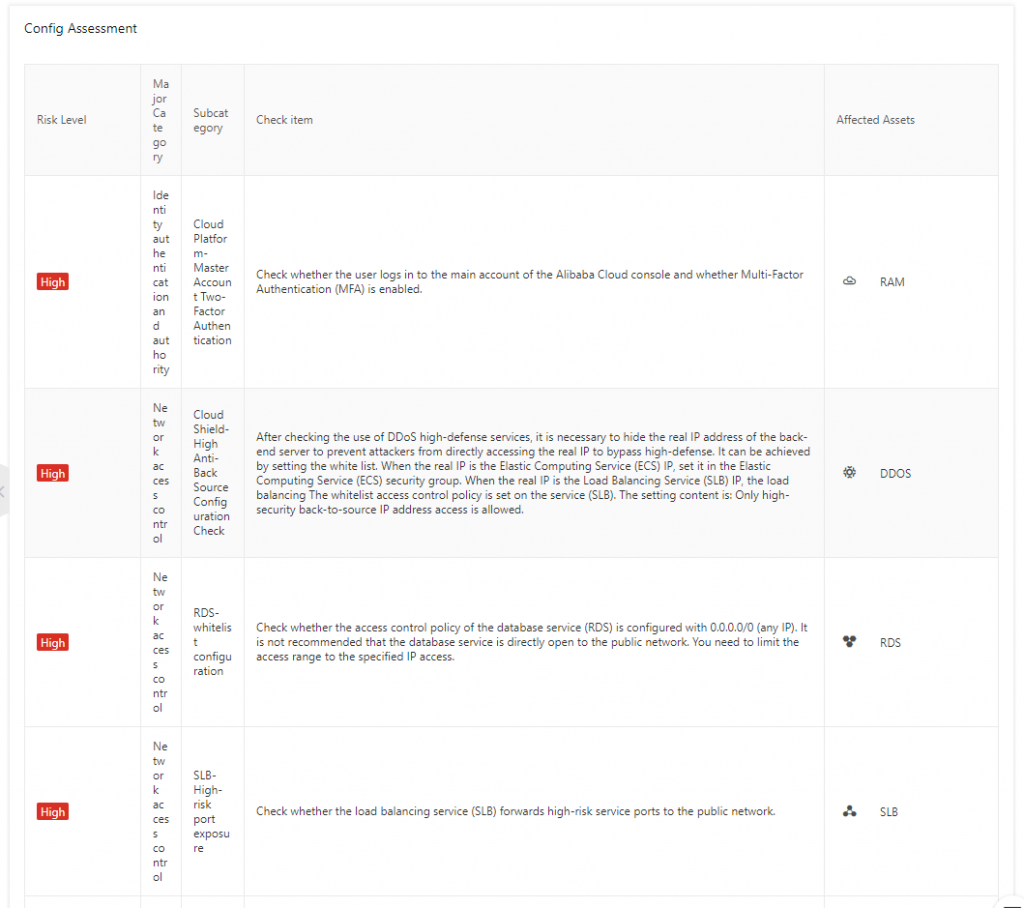

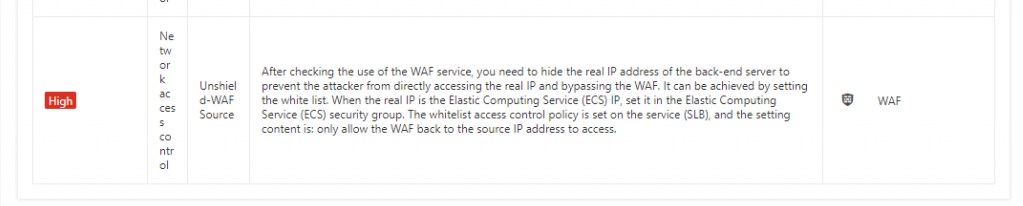

”Config Assessment”。ここではAlibaba Cloud の各プロダクトの使い方がセキュリティのベストプラクティスに則っているか、チェックポイントが提示されます。

注意が必要なのはリストアップされた内容が実際の設定状況を考慮していないことです。 1行目にRAMアカウントでMFA を有効するというチェックItemがありますが、実環境では有効にしていますし、2行目以降のRDSやSLBやWAFはそもそも利用していません。

実際の利用状況をチェックしてリコメンドしてくれたら最高ですよね。 そのような機能を実現するDome9 もありますがAlibaba Coud は未対応ですし。将来の機能拡張に期待します(下にある”Leak Detection by AccessKey”と”Cloud platform configuration detection”でそれなりのことも出来そうですがまだ試していない)。

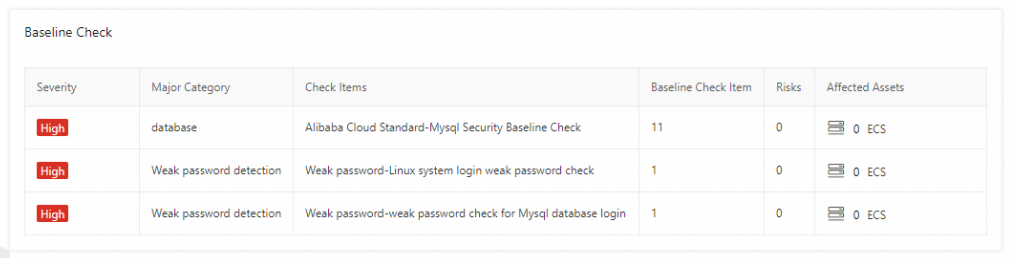

”Baseline Check” もRisks が0で問題なしです。 こちらは4月にCloud Security Center を導入した際に何個かピックアップされたRisk を対処したからということもありまし。

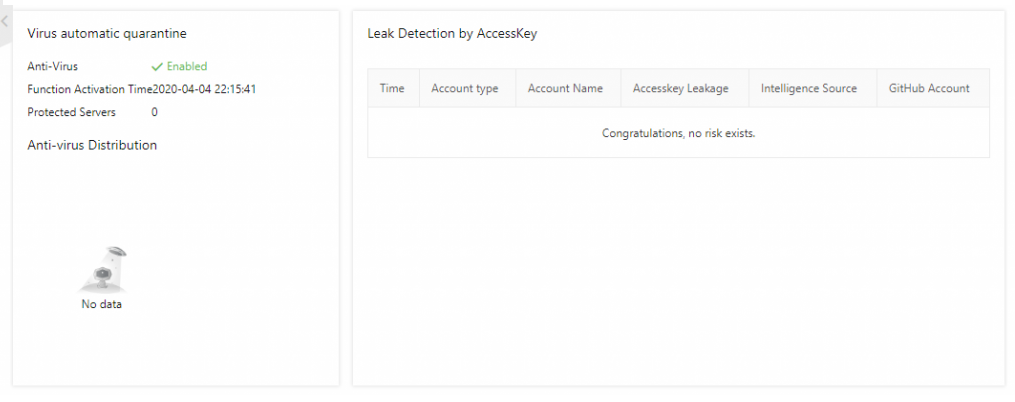

”Virus automatic quarantine” はウイルス・マルウェアの検出と駆除の件数ですがこちらも0件で問題なし。

”Leak Detection by AccessKey” は”Conguratulations, no risk exists.”で問題なし。

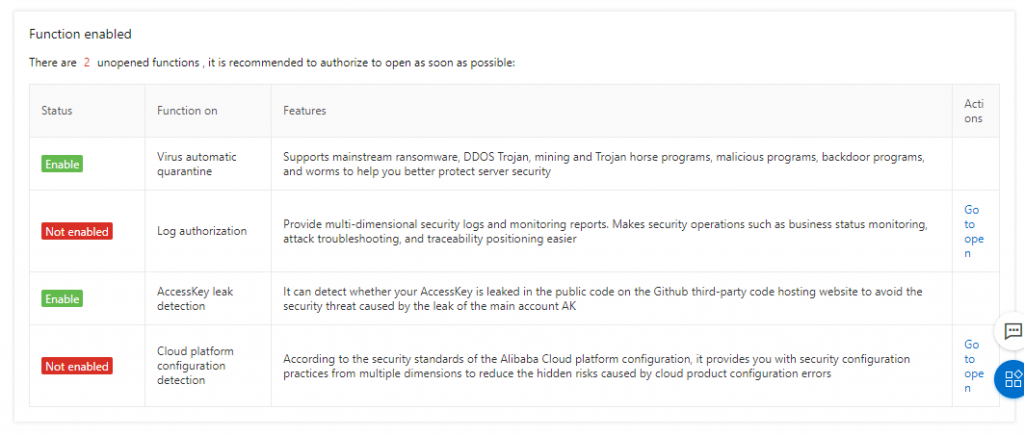

最後に主要4機能の有効・無効の状態が”Function enabled” で確認できます。

”Log authorization”ではセキュリティログの多次元分析、トラブルシューティングやトレーサビリティに役立つログ関連の機能が未構成とのこと。

“Cloud platform configuration detection” ではAlibaba Cloud Platfomr のセキュリティ標準に基づく構成チェックを行ってくれるとのこと。

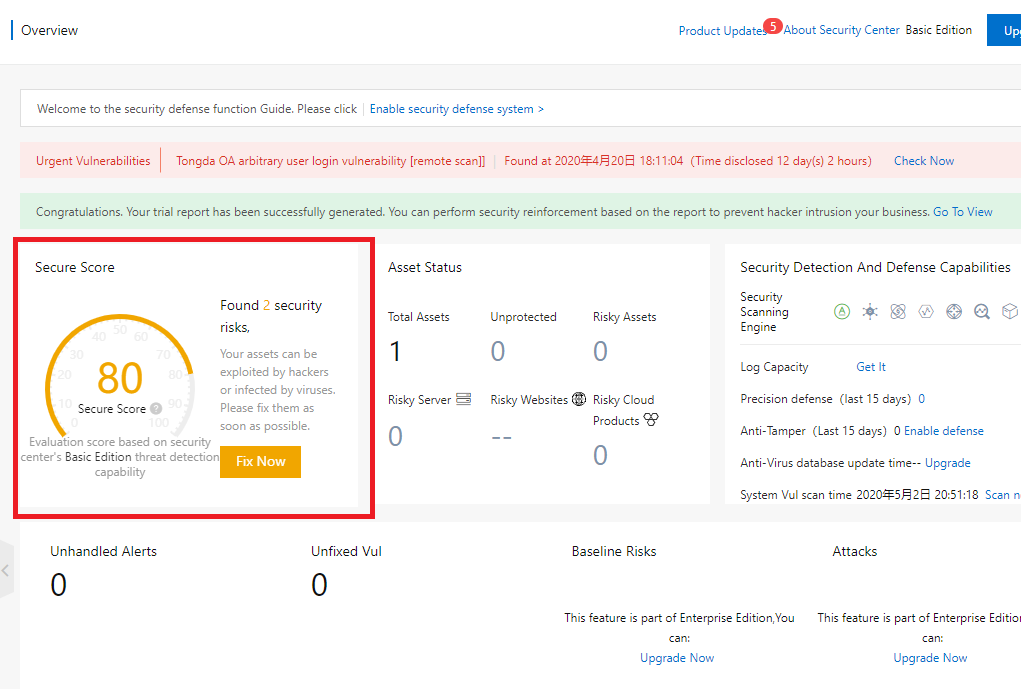

2.4. Secure Score

Secure Score が100点満点中80点。 中身を確認して対処します。

”Fix Now” ボタンをクリックします。

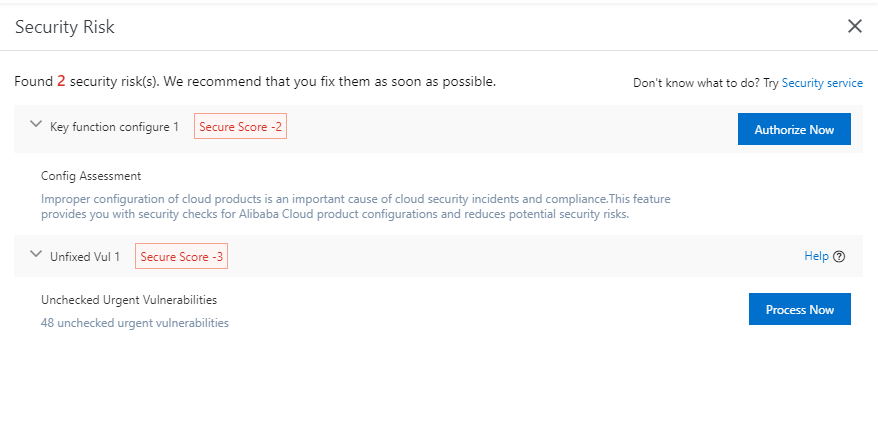

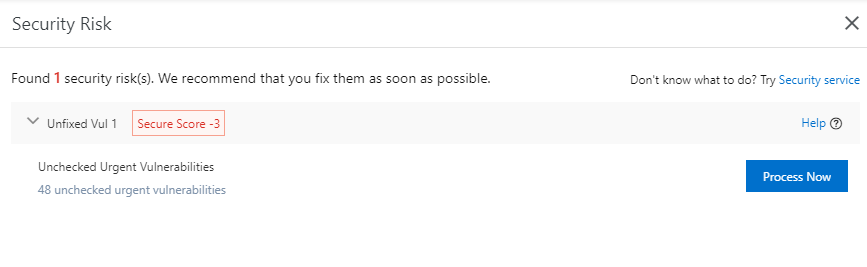

2つのセキュリティリスクが存在するとのこと。

1つ目は”Config Assessment” の機能を利用してAlibaba Cloud の各プロダクトの潜在的なリスクに対処するべきとのこと。

2つ目は”Unchecked Urgent Vulnerabilities”ということで48件の未確認の緊急の脆弱性があるとのこと。

順番に見ていきます。

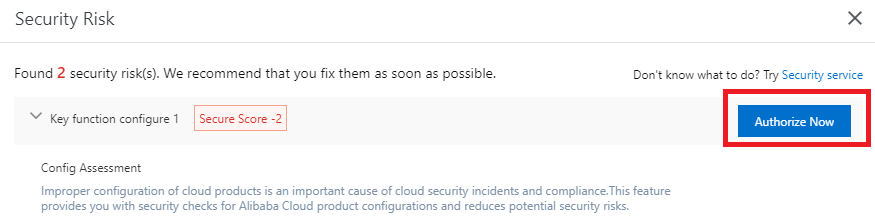

2.4.1. Config Assessment の有効化

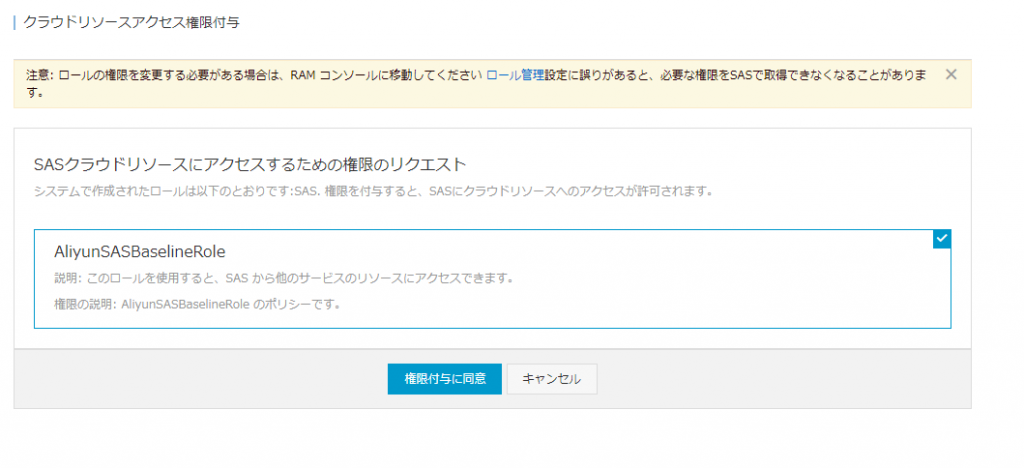

“Authorize Now” をクリックします。

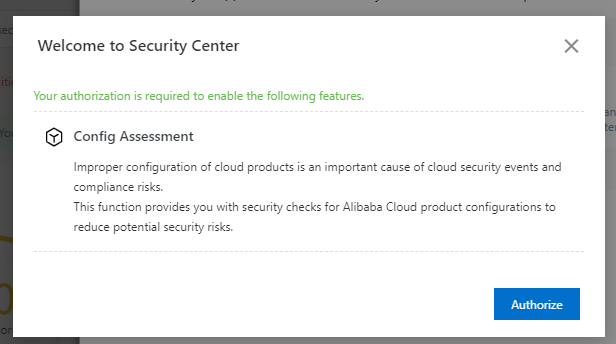

”Config Assessment”を利用することを認可するかどうかの確認です。”Authorize”をクリックします。

”権限付与に同意”をクリックします。 急に日本語になってびっくりですw

もう一度Secure Score を確認します。 Security Risk の一覧から無くなったことを確認できます。

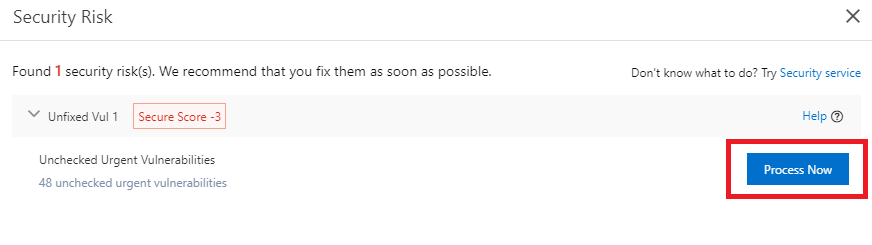

2.4.2. Unchecked Urgent Vulnerabilities への対応

”Process Now”をクリックします。

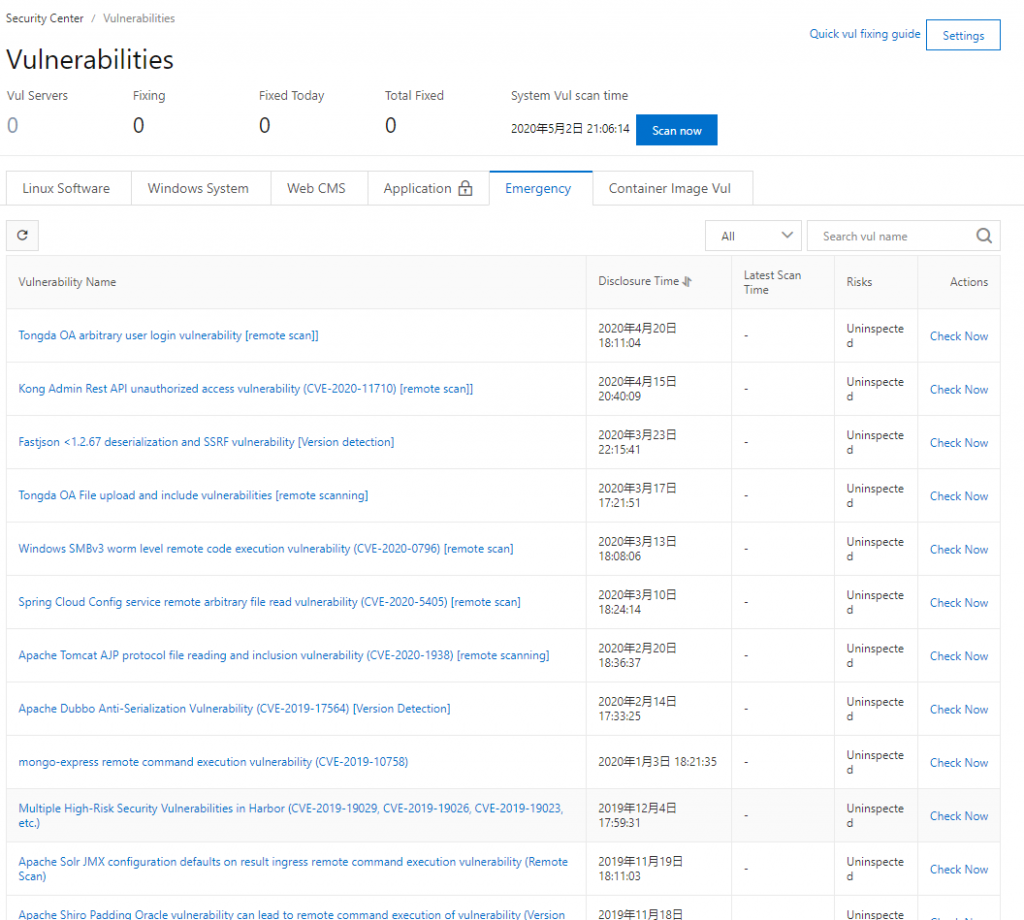

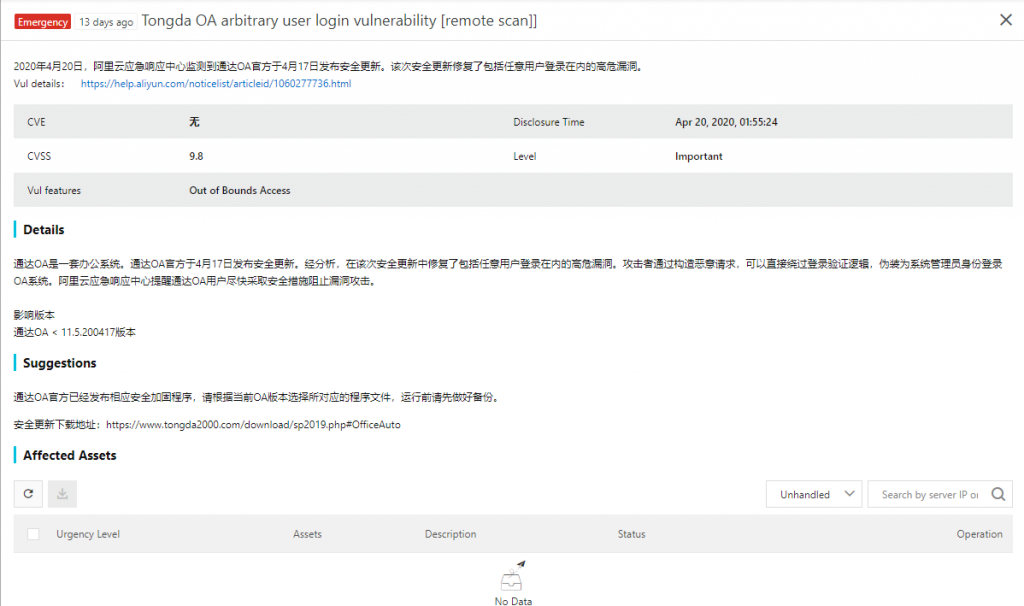

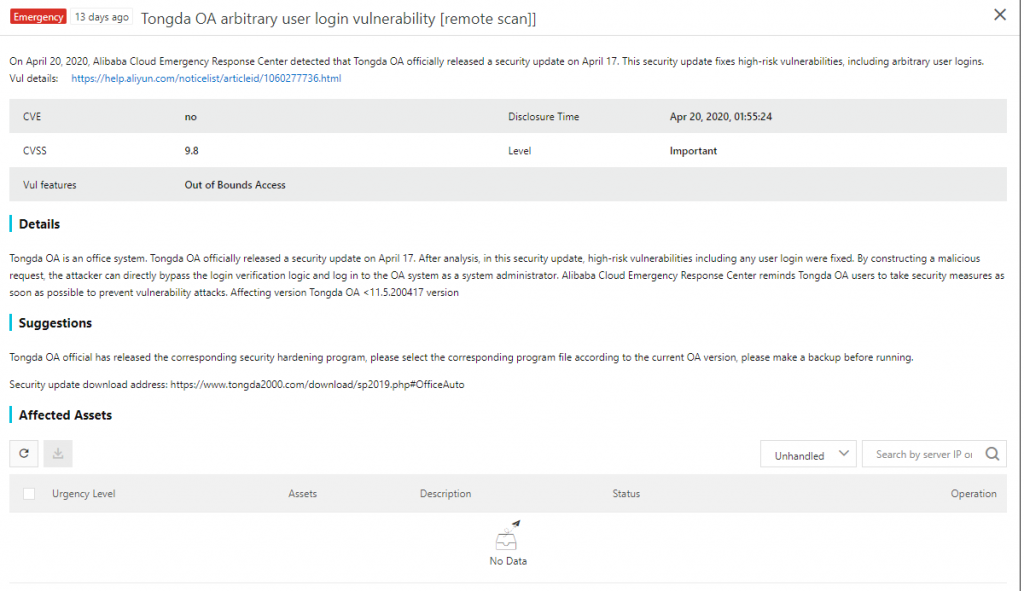

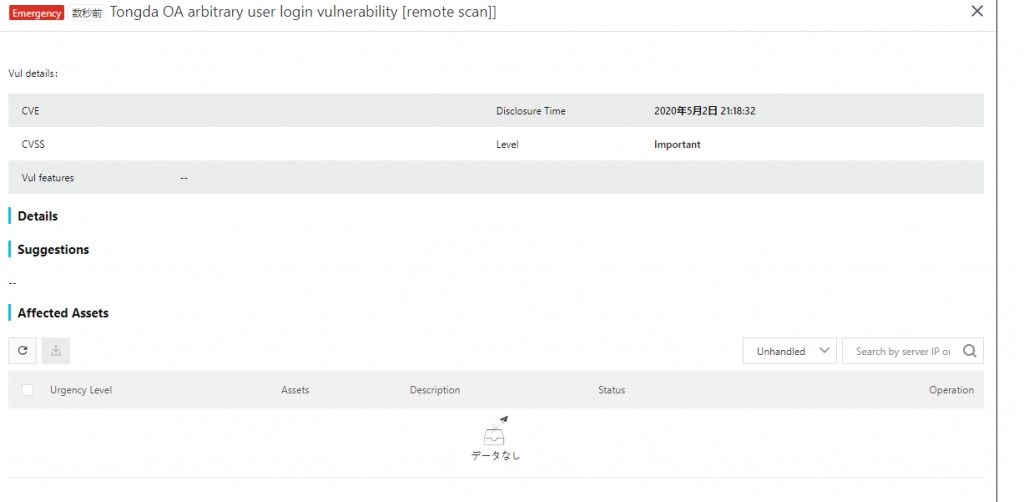

Vulnerabilities の Emerency の画面が表示されます。 ここではAlibaba Cloud に限定せず様々なソフトウェアの脆弱性の情報がニュースとしてリストアップされています。 要はシステム管理者として最低限内容を確認し、自分の運営するシステムへの影響を判断しようということです。

実はこの機能とてもよいです。 ”Check Now”をクリックするとAlibaba Cloud が影響するかどうかをチェックしてくれるのです。

とはいいつつ

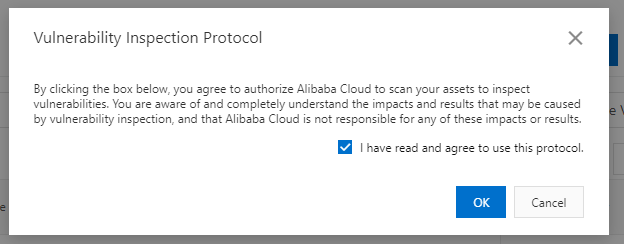

利用にあたっては以下の内容を理解し同意して欲しいとのこと。要は以下2点に同意できるならこの機能を使って欲しいというAlibaba Cloud からのお願いになります。

- 脆弱性スキャンにより生じる結果と影響を完全に理解している

- Alibaba Cloud はその影響と結果には責任を持たないことも理解している

”By clicking the box below, you agree to authorize Alibaba Cloud to scan your assets to inspect vulnerabilities. You are aware of and completely understand the impacts and results that may be caused by vulnerability inspection, and that Alibaba Cloud is not responsible for any of these impacts or results.”

私なりの解釈です。 まあAlibaba Cloud に限らず他のセキュリティソリューションを使っても同じ議論はありますよね。

- 脆弱性のスキャンはシステムのリソースを少なからず消費する。 事前に想定した性能サイジングからリソースが不足するリスクがある

- 導入済の別のセキュリティシステムへ影響する可能性がある。

- システムの中身をスキャンするため、秘匿にしたいものもスキャンされる可能性がある。

私は理解した上で”OK”をクリックします。 ただ、アップグレードの画面に遷移しました。 無償のBasic では利用できない機能のようです。 いったん、断念します。

なお、各リンクをクリックすると詳細を確認出来るのですが、残念ながら??中国語でしか表示されません。

Chrome の翻訳を使えば何とかなります。

なお、Alibaba Cloud コンソールの言語を日本語の状態でクリックすると以下のように説明部分がNULL になります。

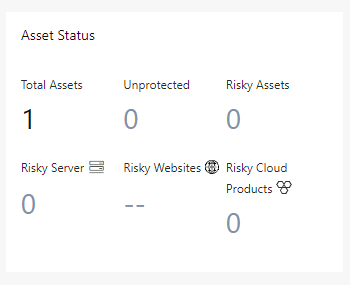

2.5. Asset Status

このブログのWebサーバ 1台がAsset として見えています。 無償のBasic ではこれ以上言えることが無いので次に進みます。

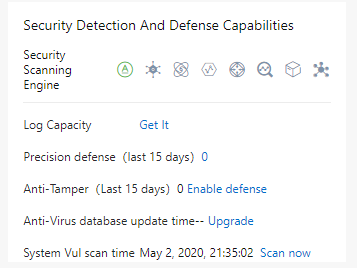

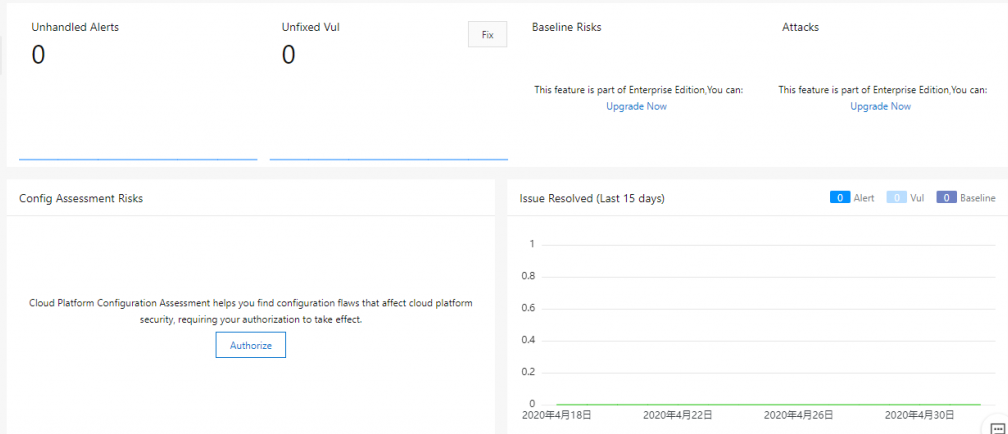

2.6. Security Detection And Defense Capabilities

ここもほとんどの機能がBasic では未対応です。

ちなみに”Security Scanning Engine” としてアイコンが並んでいます。 アイコンにカーソルを合わせると各Engine の情報を確認できます。

”Lexial analysis engine”

Anti-Virus はどこのEngine なのか。 Basic では使えないので現時点で不明。

Machine Learning も利用にはCloud Security Centre のアップグレードが必要。

Big data threat detection engine も利用にはCloud Security Centre のアップグレードが必要。

Threat Intelligence も利用にはCloud Security Centre のアップグレードが必要。

Abnormal Behavior analysis engine も利用にはCloud Security Centre のアップグレードが必要。

Security Sandbox engine も利用にはCloud Security Centre のアップグレードが必要。

Automated attack tracing engine も利用にはCloud Security Centre のアップグレードが必要。

2.7. その他

その他以下の項目は0件だったり、アップグレードが必要なので割愛。

3. まとめ

このブログのホストするWebサイトにSecurity Center を導入して約一か月、本来、手動で調べたり確認するべきセキュリティ対応がかなり効率的に行えることがわかりました。一方、無償のBasic では物足りないのも確か。 Security Center を調べれば調べるほど真剣にEnterprise Edition の導入に心が傾いています。

Enterprise Edition の月額の料金は23.5 USD 。 保険と考えれば安いものです。 仮にOSやWebサーバのパッチ適用を怠ってサーバを乗っ取られたとします。 その後、別システムへの攻撃に利用され、結果、第三者および自分自身に予想できない損害をもたらすリスクを軽減できるわけです。 Security Center では外部への不正なアクティビティを検知し防御することが可能だからです。 万が一乗っ取られてもいち早くその可能性を通報し、また、外部への攻撃を防ぐことが出来ます。 これまで何度かクラッキングされたサーバーを見てきましたが、ほとんどが外部の第三者に被害が出るまで気づけません。 その検知が早い、防げるというだけで23.5 USD は安いものと考えています。

また、Alibaba Cloud のSecurity Center とは別にMicrosoft 365 E5 で利用できるDefender ATP for Linux が最近プレビューリリースされておりこちらの併用も考えています。 これはこれで別途ブログで紹介する予定です。