Enterprise Edition にアップグレードした Cloud Security Center を使い倒していきます。 今回は脆弱性のチェック機能を利用し、Webサイトのセキュリティリスクを軽減していきます。

目次

1. 脆弱性管理の概要

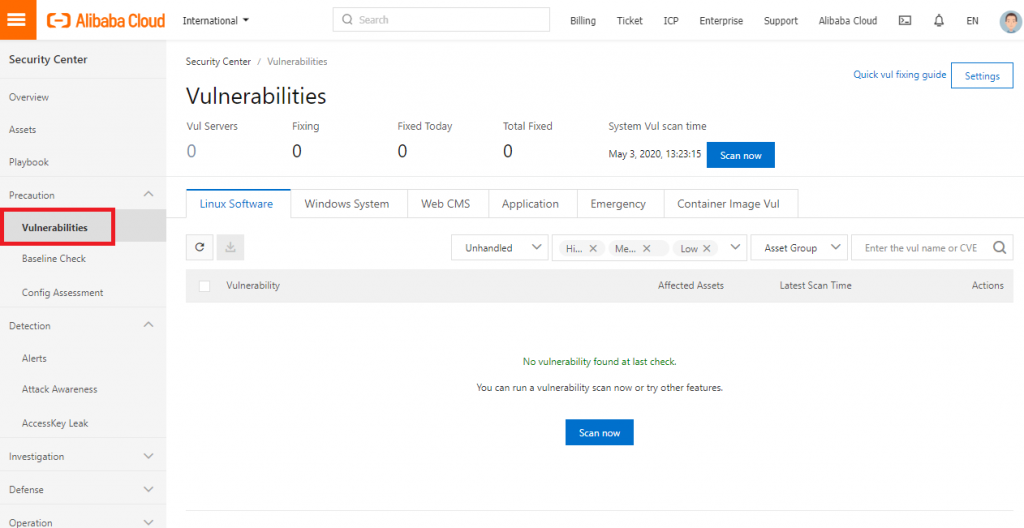

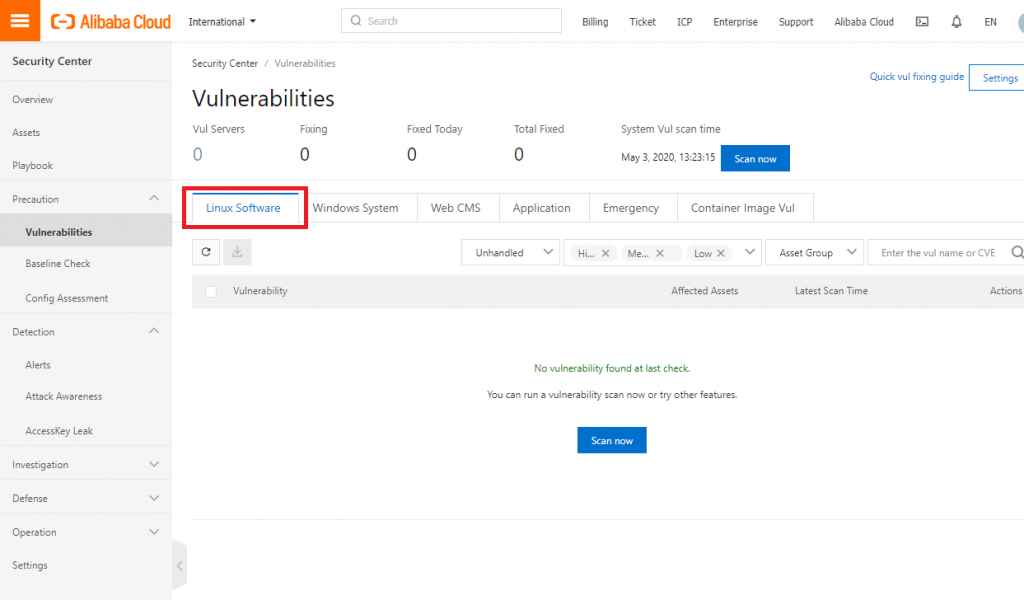

Security Center では左メニューの”Vulnerabilities” から脆弱性管理を利用することが可能です。

画面から見てわかるとおり以下の観点で脆弱性の検知が可能です。 検知だけではなく修正プログラムの自動適用も可能です。

- Linux の脆弱性

- OVAL を利用したソフトウェアバージョンのチェック

- CVE と連携した脆弱性情報の提供

- 修正プログラムの自動適用

- 修正プログラムの手動適用向けの手順等の情報の提供

- Windows の脆弱性

- Microsoft Updates の情報をもとにした脆弱性のチェック

- 修正プログラムの自動適用

- Web CMS の脆弱性

- CMS に特化した脆弱性のチェック

- 脆弱性の修正

公式ドキュメントで役立つページのリンクも載せておきます。

2. 脆弱性管理を使ってみる

2.1. Vulnerabilities > Settings

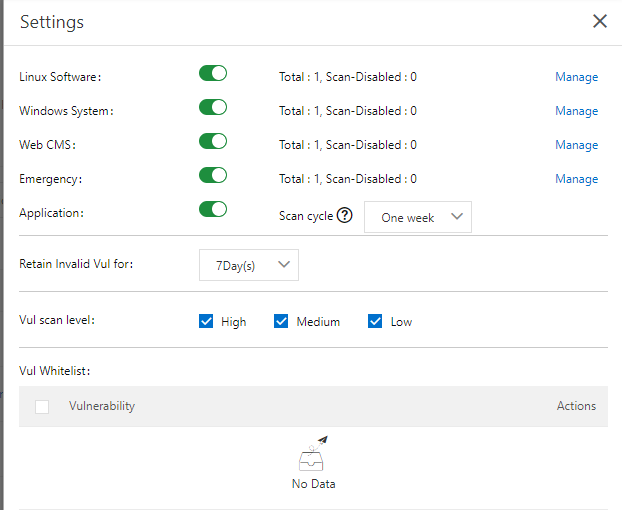

全体の設定ですが画面の右上にある”Settings”をクリックします。

Vlnerabilities に関する設定を確認および変更できます。

今回は以下を変更します。

- Windows System を対象外に(対象サーバは非Windows)

- Scan cycle を既定の1週間から3日間 (3 days/1 week/2 weeksの3つから選択)

2.2. Vulnerabilities > Linux Software

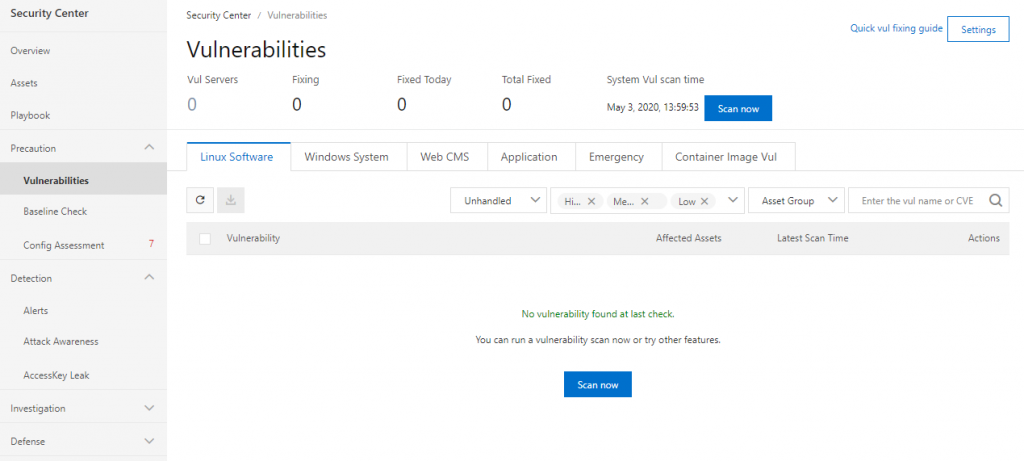

タブ”Linux Software” を開きます。

”No vulnerability found at last check.You can run a vulnerability scan now or try other features.”とのことなので、今現在脆弱性は見当たらないとのこと。

念のため”Scan now”ボタンから手動でチェックもかけてみます。

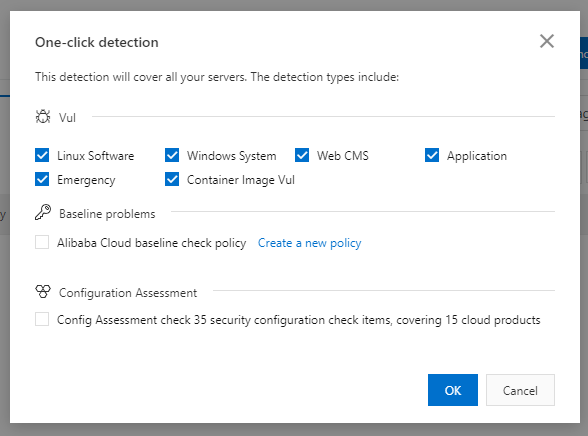

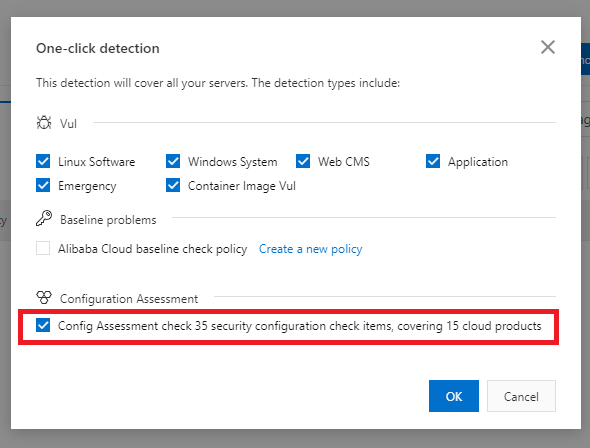

そうすると”One-click detection”というポップアップが立ち上がりスキャンの中身をカスタマイズ出来ます。

今回は”Configuration Assessment”も同時に実行します。こちらはAlibaba Cloud の各プロダクトの構成情報をセキュリティの観点で評価してくれる機能です。 Enterprise Edition で使いたかった機能の1つです。 使いたかった理由は、自分の無知やミスで誤った設定を実施し、その結果として私のAlibaba Cloud の環境が不正利用されることを防ぎたいということです。

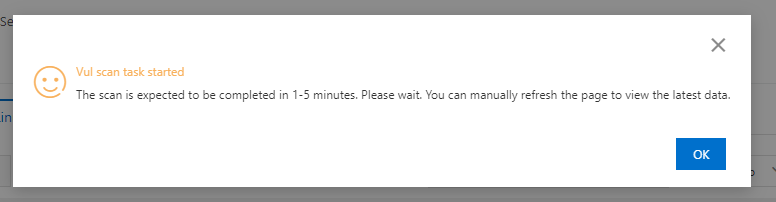

”OK”をクリックすると”Vul scan task started”とのことでスキャンが始まりました。スキャンは1~5分程度で完了するとのこと。待ちます。

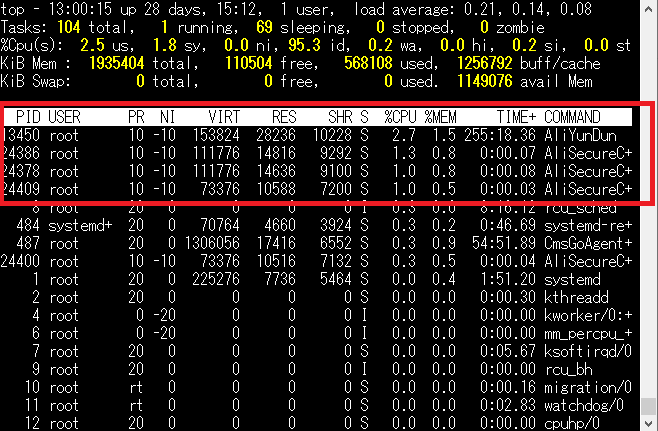

この時のサーバの状態ですが”AliSecureC+・・・”というプロセスがおそらく脆弱性スキャンを実行していると思われます。 Load Average も見ていますがサーバーへの負荷は微々たるもののようです。

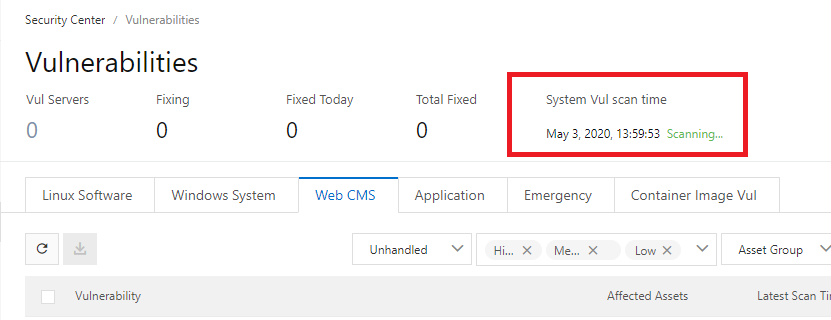

なおスキャン中かスキャンが完了したかどうかはコンソールから確認可能です。スキャン中の場合は”Scanning”と表示されています。

スキャン後に再度確認します。 ”No vulnerability found at last check”であること、また、”System Vul scan time” も実行時刻とニアリーなので本当に脆弱性はないようです。

定期的にサーバのOSやコンポーネントのアップデートは更新しているから当たり前といえば当たり前ですがRisk がLow でもよいから1件位出てきてくれると実感できると思いました。

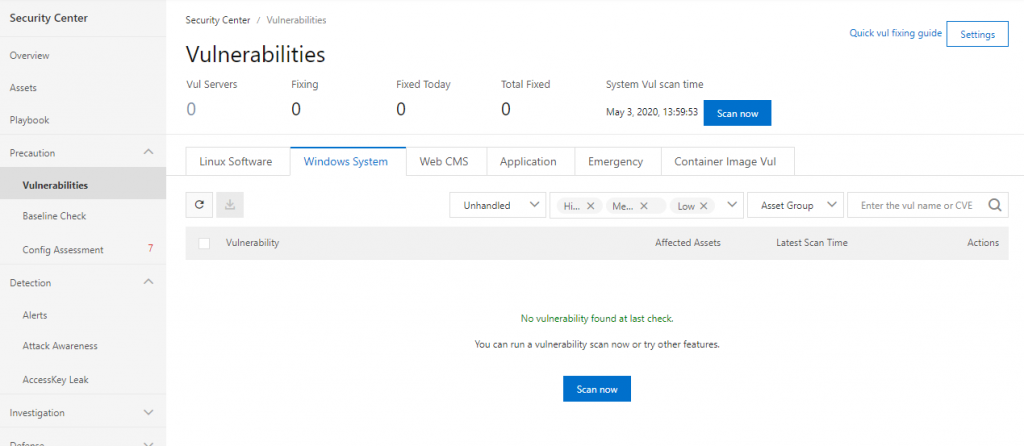

2.3. Vulnerabilities > Windows System

Windows System も脆弱性は見つかりません。 OSが非Windows なので予想通りの結果です。

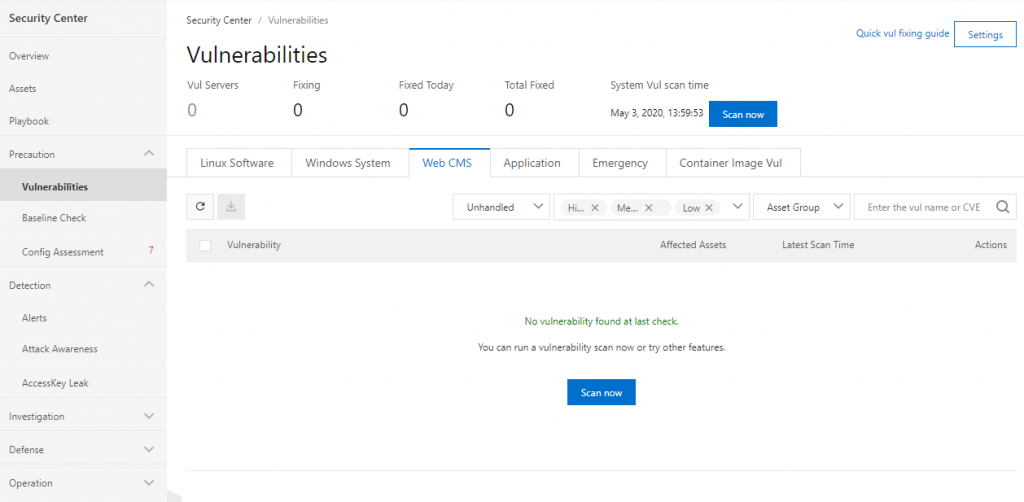

2.4. Vulnerabilities > Web CMS

CMS も脆弱性は0件です。 次にWordpress の更新がリリースされた際にはWordpress を更新する前にこちらで状態を確認してみることにします。

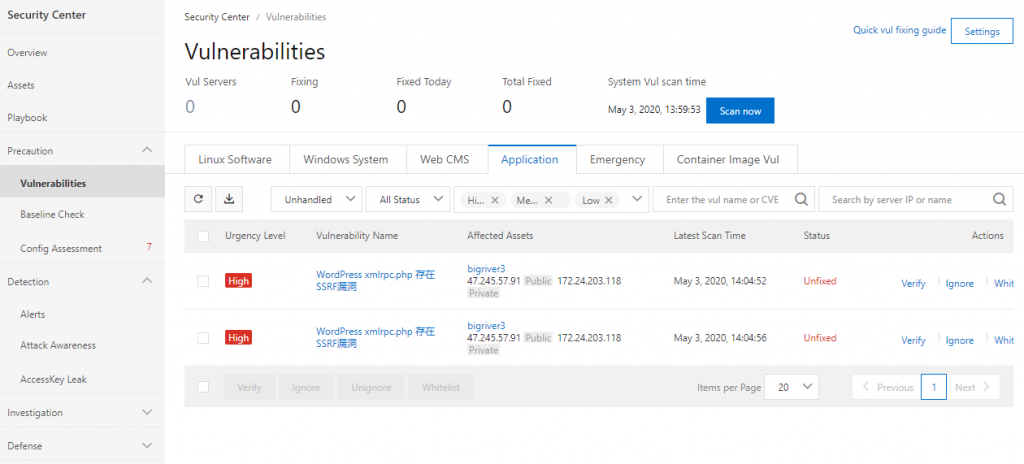

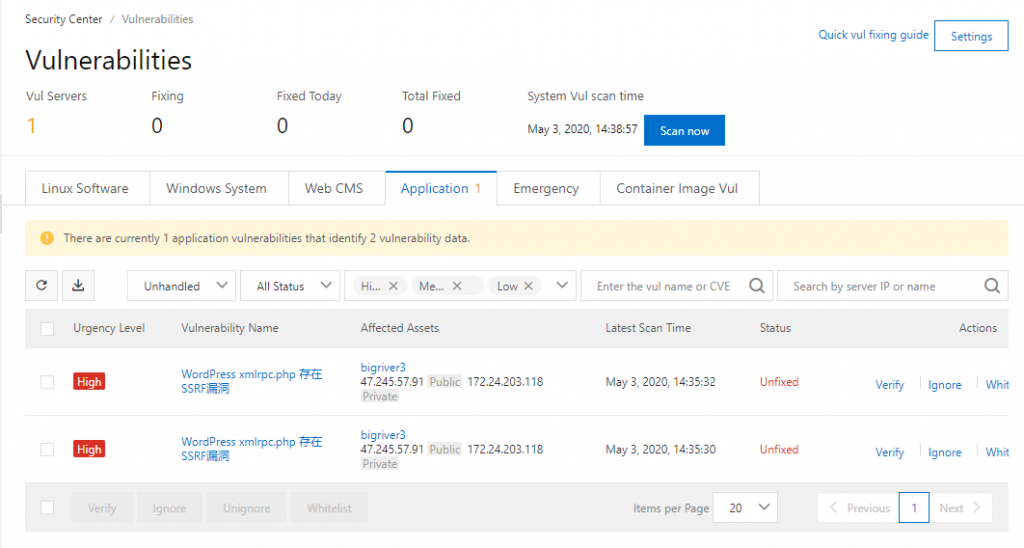

2.5. Vulnerabilities > Application

上で言及したwordpress がこちらのApplication でリスクとしてリストされました。

中身を確認します。 RPC の話ですね。 自分としては対処済だったのですが、どうやらうまく対処出来ていなかった模様。 早速、Enterprise Edition を導入した効果を得ることが出来ました。 セキュリティ対策は今回のように対処していたつもりだったり、最新パッチを適用しているから大丈夫と思い込んでいたりすることはままあります。 定期的にセキュリティスキャナーをかけられれば話は早いのですがスキャナーを持っていなければそれも難しく。 今回、Security Center のEnterprise Edition を導入することで簡単に脆弱性を認知でき、また、対処法まで確認することが出来ました。

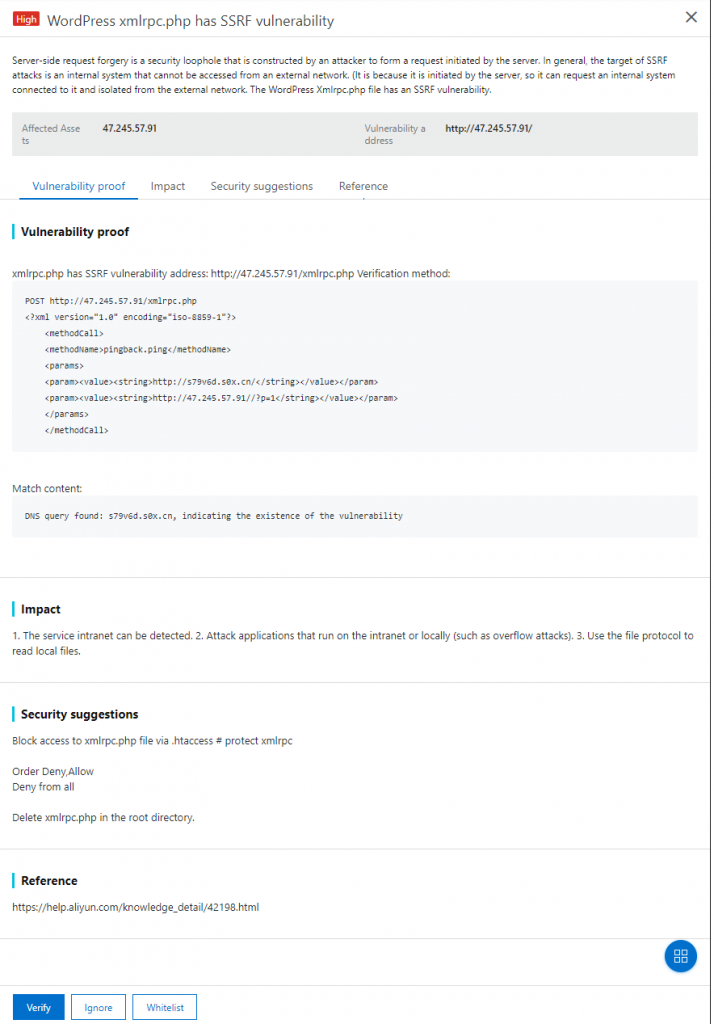

以下はこの脆弱性に関する、検知方法と影響範囲、対処方法の案内です。(実際には中国語だったのでChrome の翻訳で英語にして表示しています)

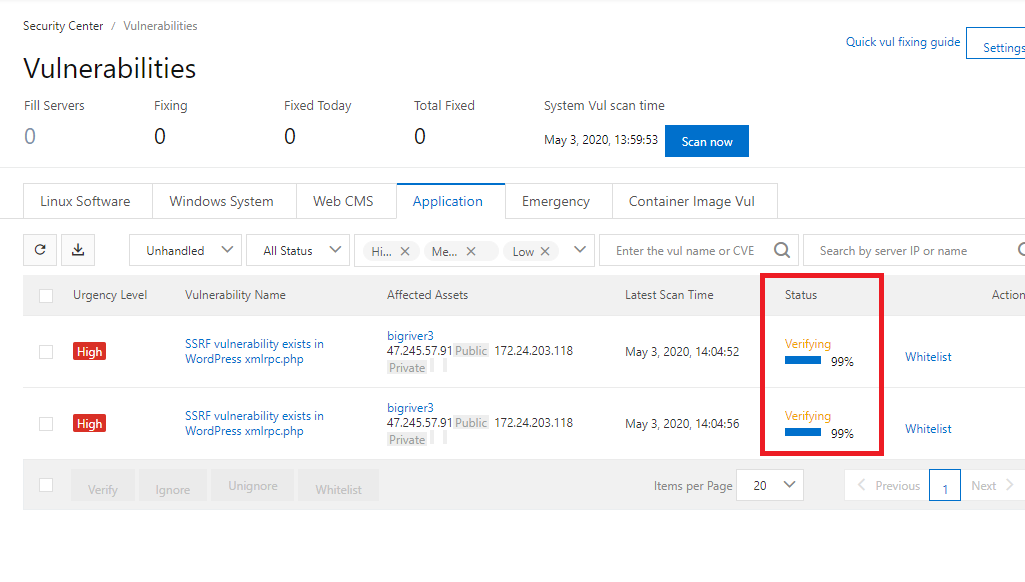

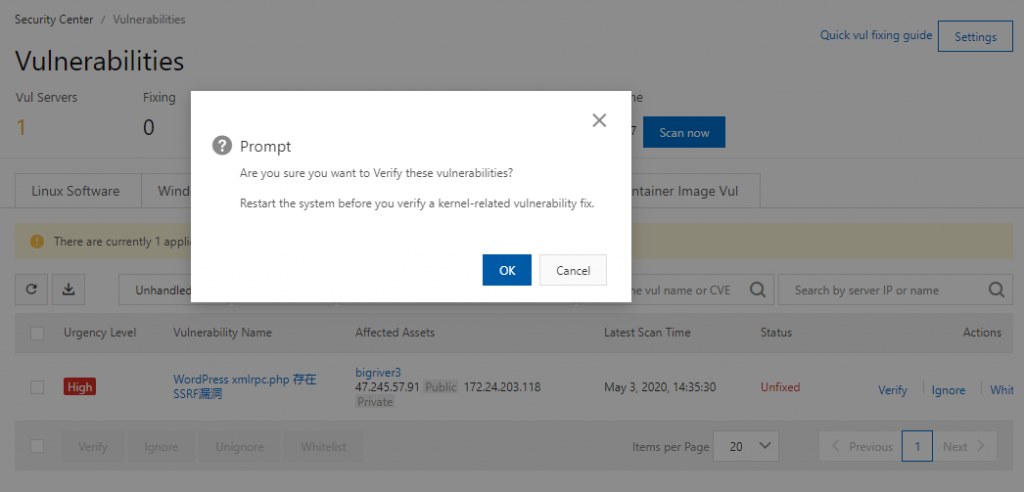

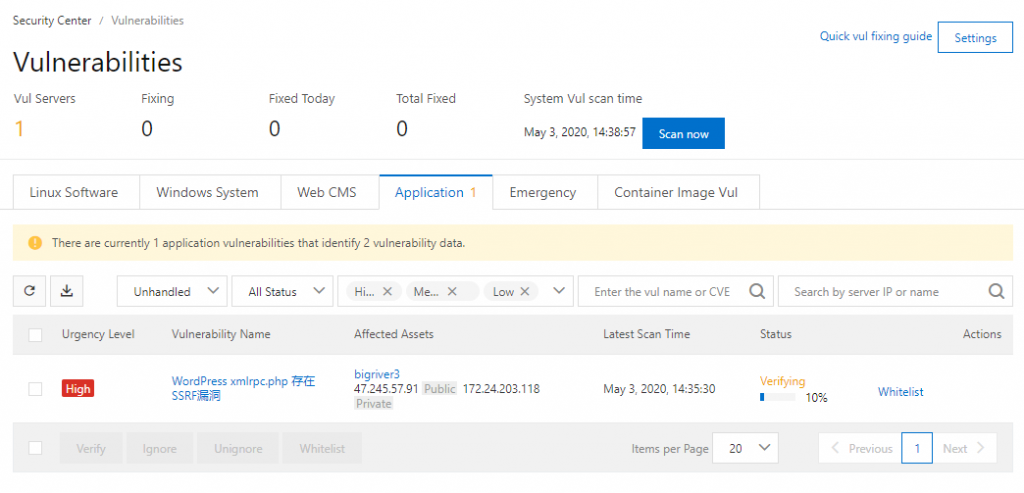

対処を実施し、再度”Scan now”でチェックします。 Status がVerifying で進捗率が100%に向けて進んでいきます。

Verifying は完了しました。しかし、Status は”Unfixed”のままです。

xmlrpc.php のアクセス権を外しただけでは意味がなかったようでapache を再起動することで対処済として判定されました。

再度、Verify を実行し、

Status が完了するまで待ちます。

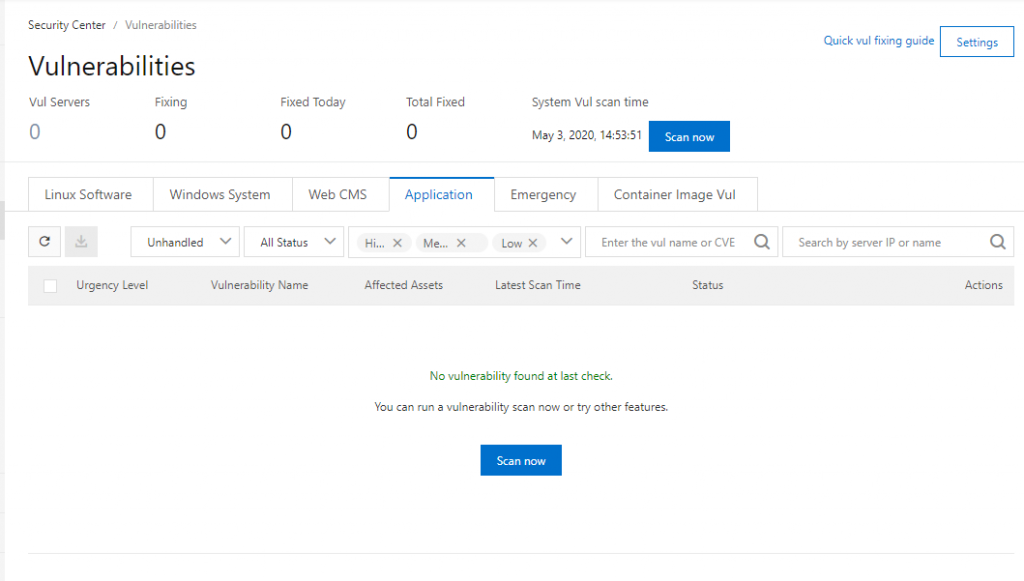

最終的にリスクが解消されました。

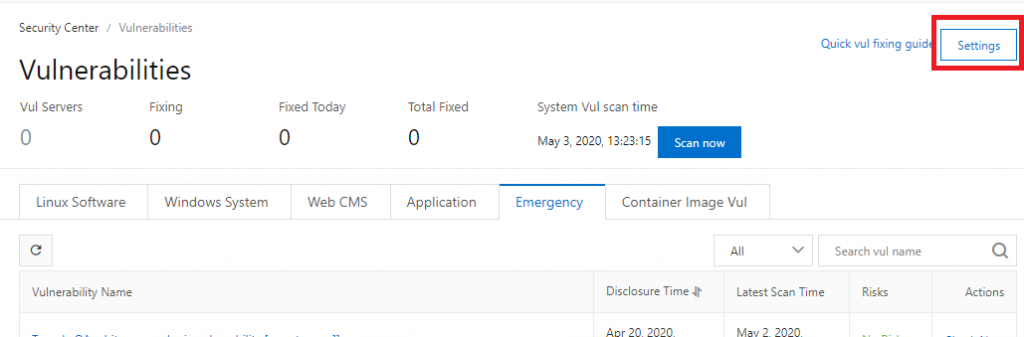

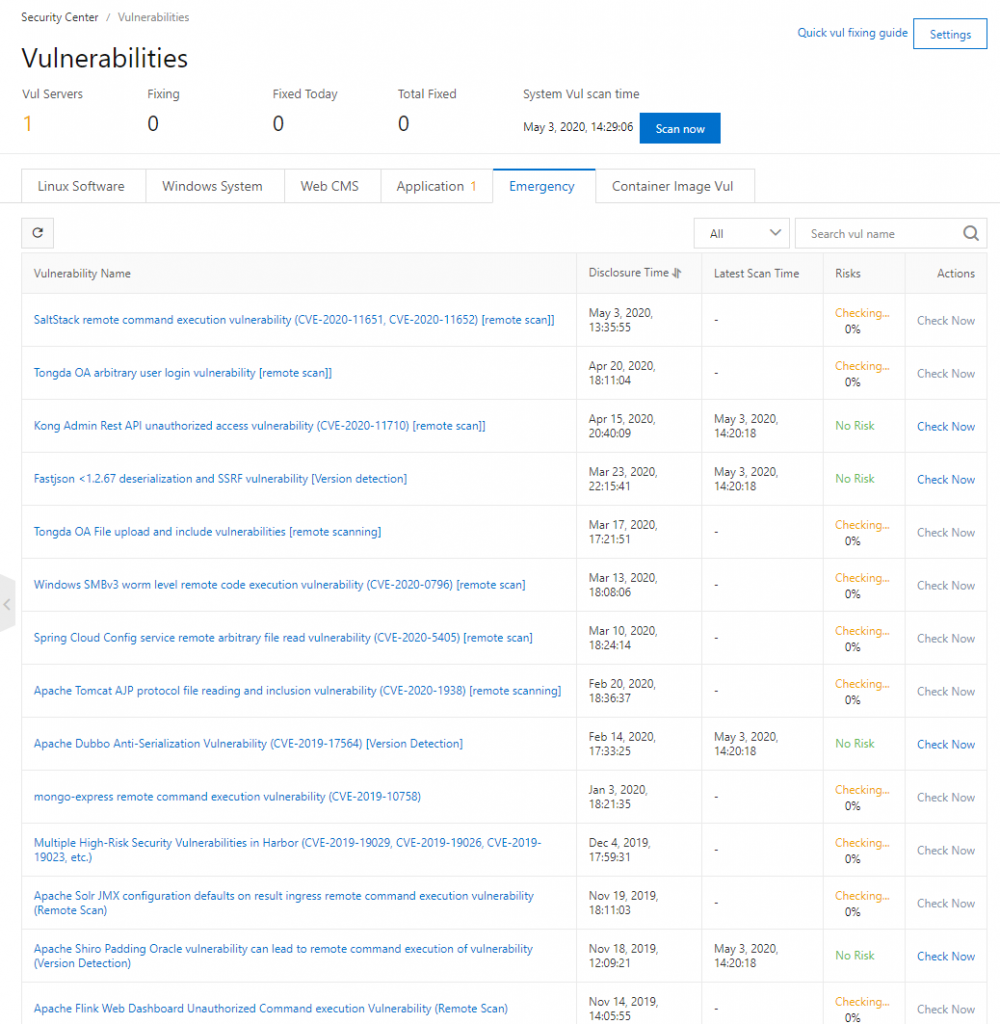

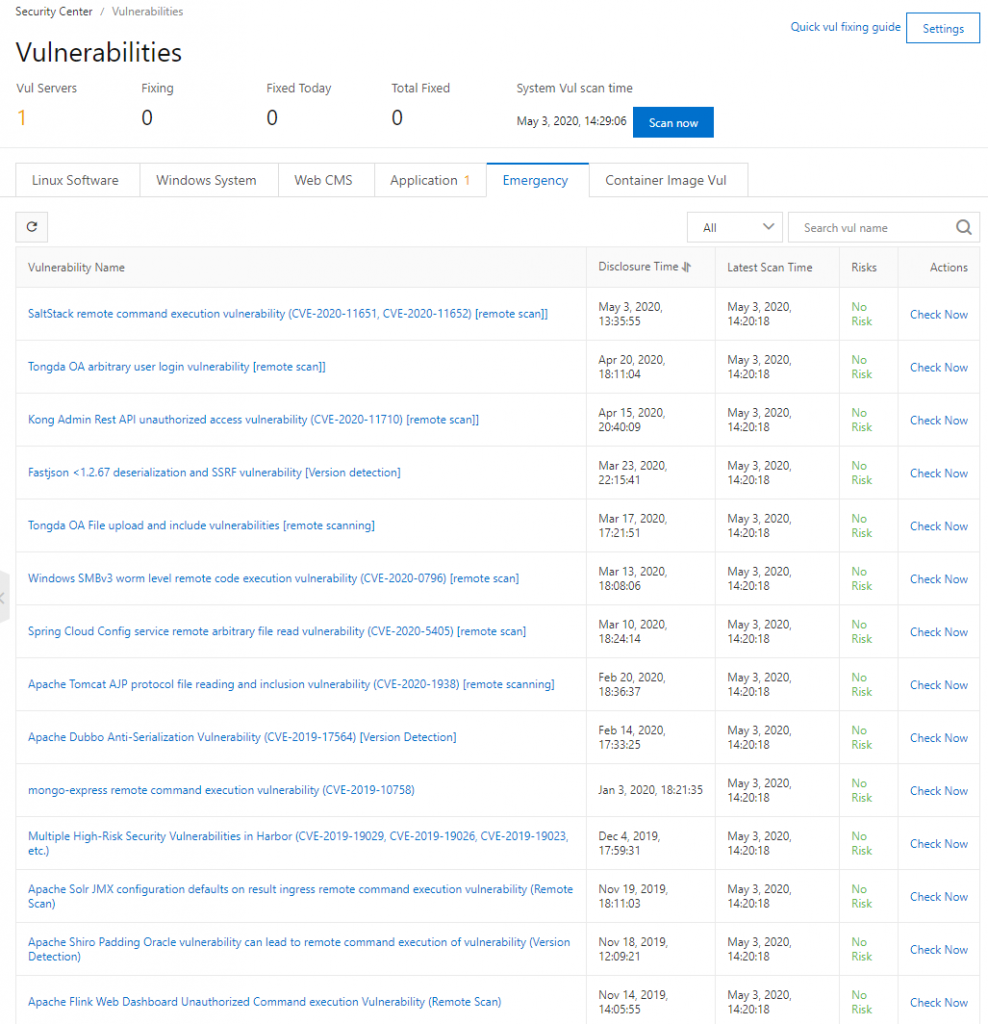

2.6. Vulnerabilities > Emergency

チェック中のものが数多い状態ですが、チェックが終わってRisk が無いものは”No Risk”として判定されます。

すべてのチェックが終わるまでまちます。 最終的にはすべて”No Risk”判定でした。

2.7. Vulnerabilities > Container Image Vul

こちらはコンテナのイメージのスキャンを利用可能です。 私は現在コンテナを使っていないため実際の使用感の評価は出来ません。 出来ることは世の中にある他のツールと同等なようです。

3. まとめ

Security Center の脆弱性管理機能を使ってみました。 自分が認識できていなかったリスクを1件発見でき、対処が出来たこと、それも簡単に行えたことはEnterprise Edition を導入して良かったと思えます。

なお、脆弱性管理機能には修正プログラムの自動適用という機能があります。今回この機能は試せていません。 自動適用の対象となるちょうどよい脆弱性がなかったためです。 次に脆弱性が見つかった際には自動適用試してみます。