Alibaba Cloud のコンソールにログインしSecurity Center の管理画面に移動したところ “New Brute-Force Attack Prevention Features Relased” と案内がポップアップ表示されました。 試してみようと思います。

ポップアップにある”Configure Security Policy”をクリックします。

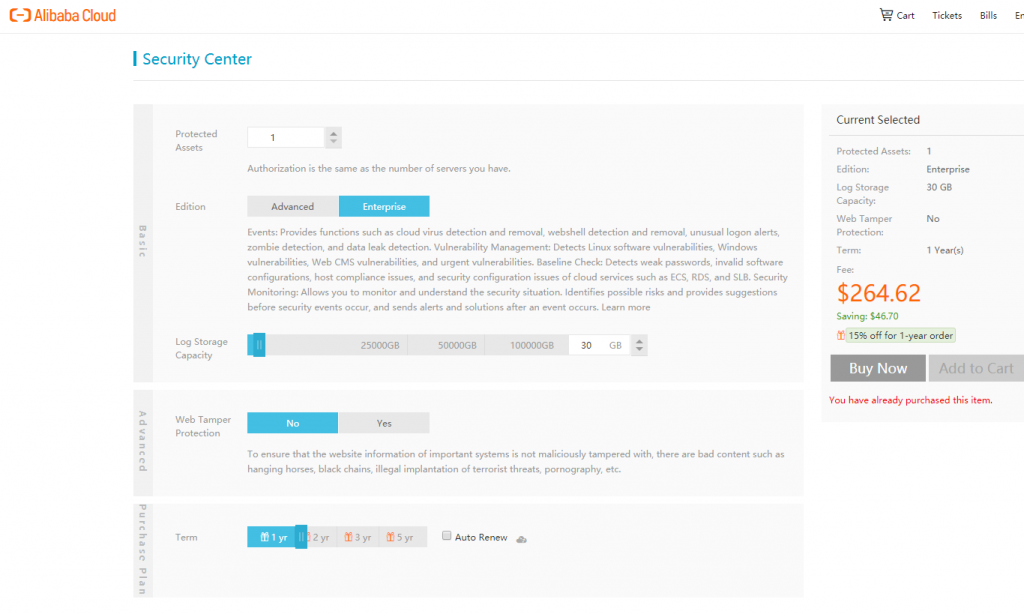

しかし、Security Center のアップグレード画面に遷移します。

また”You have already purchased this item.”とメッセージにあるとおりすでにEnterprise Edition は購入しています。

とりあえず購入画面は閉じます。 もともとの”Configure Security Policiy”をヒントに設定できる画面を探します。

そもそもの話は”Brute-force”攻撃でした。 古くからある攻撃ですが、今でも有効な手段です。実行も簡単です。 今でも廃れないその背景にはシステム構築者が安易なパスワードを設定してしまうことがあります。 少しの時間ならまさか攻撃を受けないだろう、OSインストール直後で見られて困るデータはないから大丈夫だろう、パブリッククラウドでサーバを立ち上げると気づかずに外部に公開されていることなど、要因は様々ですが攻撃者にとってやる価値がある攻撃です(そもそも人手で攻撃するわけではないですが)。

あとよくあるのは社内ネットワークだから大丈夫、閉域ネットワークの中だから大丈夫というプライベートネットワークへ過信も大変危険です。 内部だから安全ということは全くないわけです。 トロイでもなんでも内部ネットワークに入り込まれたら、そしてそのリスクは標的型攻撃などにより日増しに高まっていますが、脆弱なホストをスキャンし簡単にクラッキングできます。

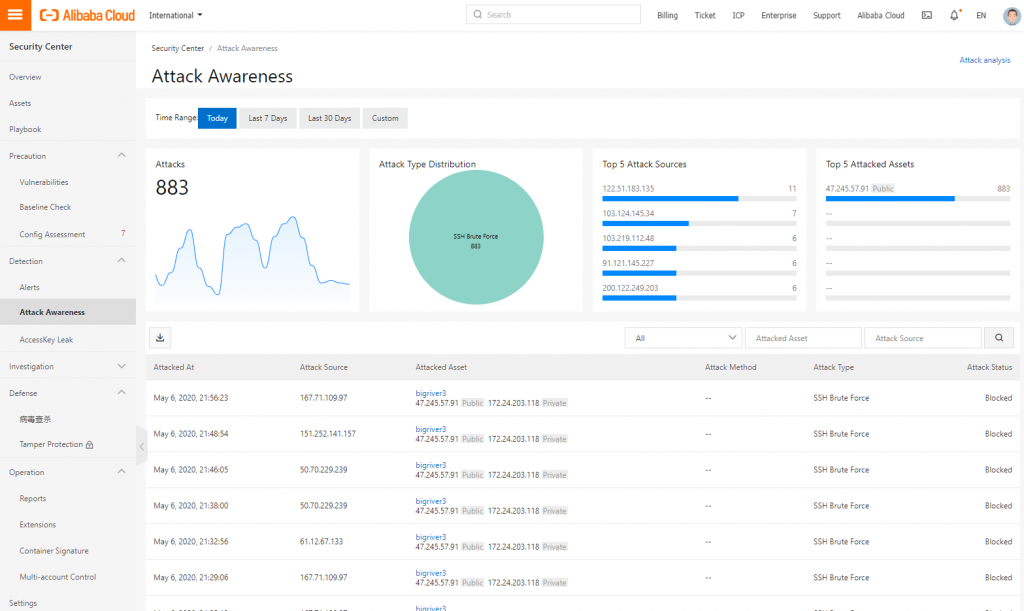

と話が脱線したので戻ります。 Security Center のAttack Awareness でこのサイトが受けている攻撃の状況を確認できます。

“Attack” に883、これはTodayなので今日1日だけですが、の攻撃件数を記録しています。 内訳は”Attack Type Distribution”のチャートで確認できますが すべて SSH Brute Force です。

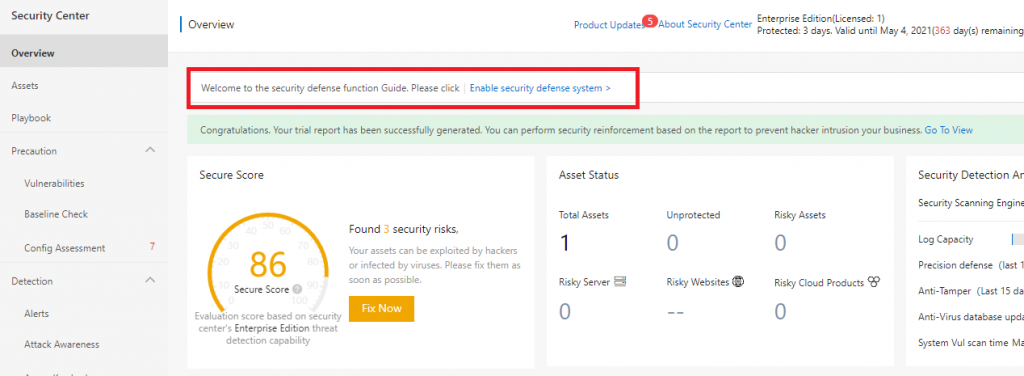

色々を画面を探してやっと見つけました。

ダッシュボード(Overview)の”Enable security defense system”です。 こちらをクリックします。

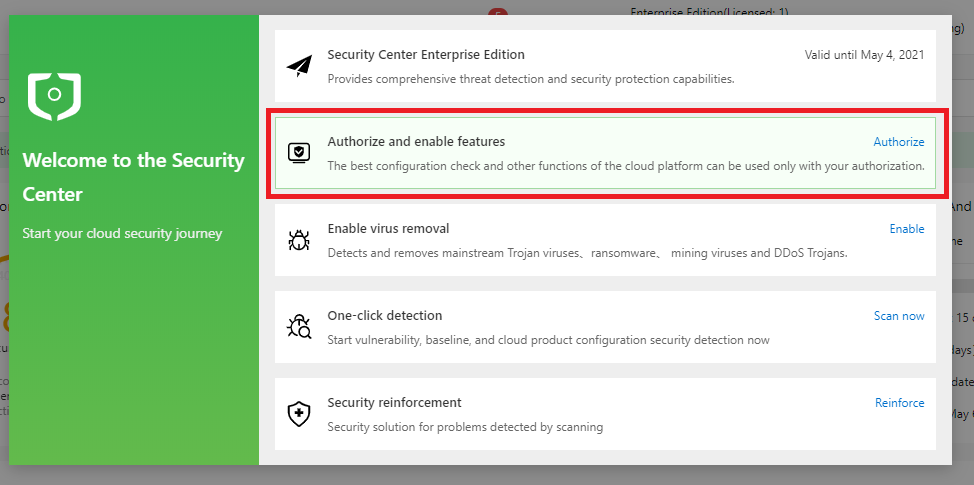

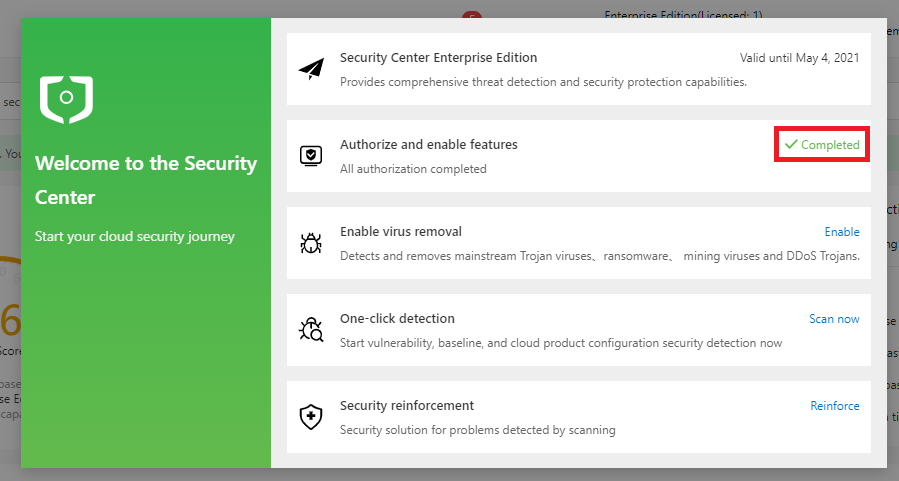

”Authorize and enable features” をクリックします。

”Against brute-force attacks” の説明分が冒頭のアナウンスと同じです。これですね。

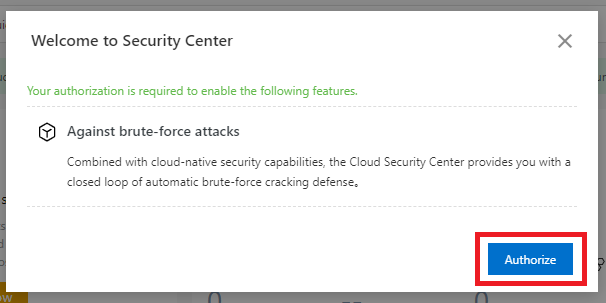

”Authorize” をクリックします。

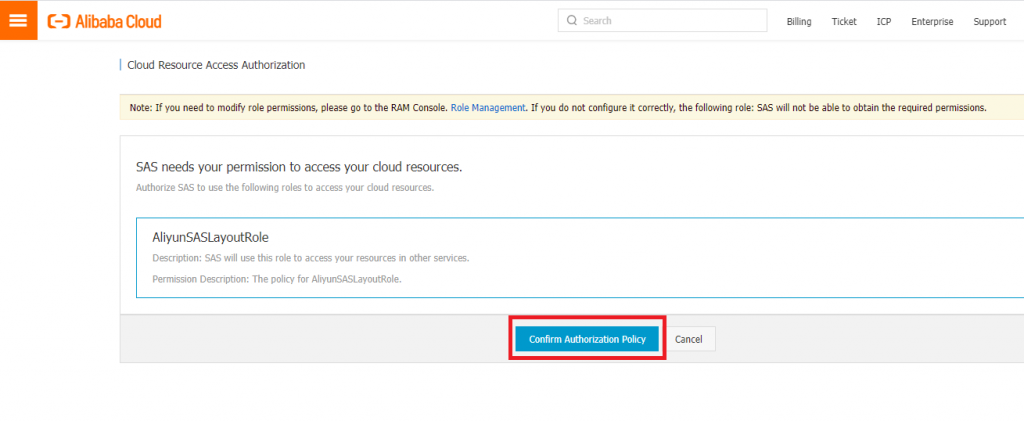

”Confirm Authorization Policy” をクリックします。

”Completed” となりました。

これ以上の確認方法はわからないのですがサービスとして提供されているセキュリティ機能なのであまり気にしないことにします。 機能の説明が以下の通りありましたが自動で防御するとのこと。

“Combined with cloud-native security capabilities, the Cloud Security Center provides you with a closed loop of automatic brute-force cracking defense.”