本日、Security Center より以下のメールが届きました。 “Currently, you have 1 unhandled risks. (1 important risks, ).” とのことで未対処のリスクが1件あるとのこと。

今回はSecurity Center から報告されたセキュリティリスクを確認しつつ、目玉機能の1つであるFix 機能で対応まで実施してみます。

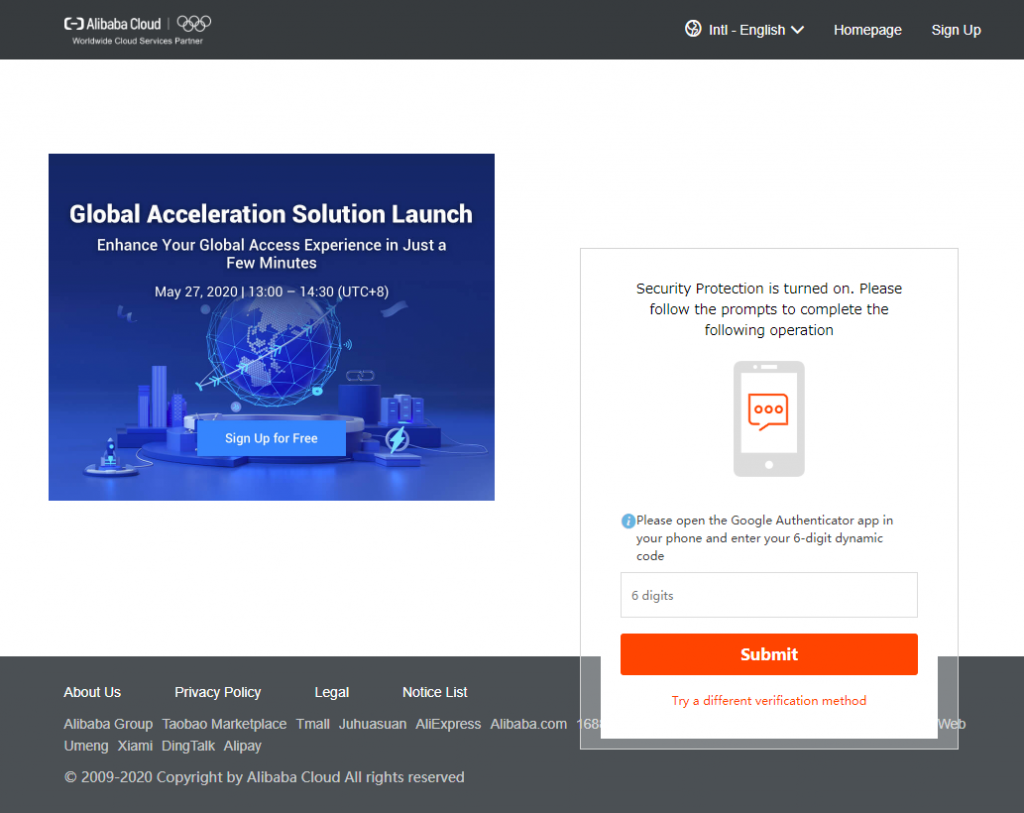

Alibaba Cloud Console にログオンし、リスクを確認し対処します。

OTP による2要素認証を済ませます。 Google Authenticator が使えるので汎用性が高いです。

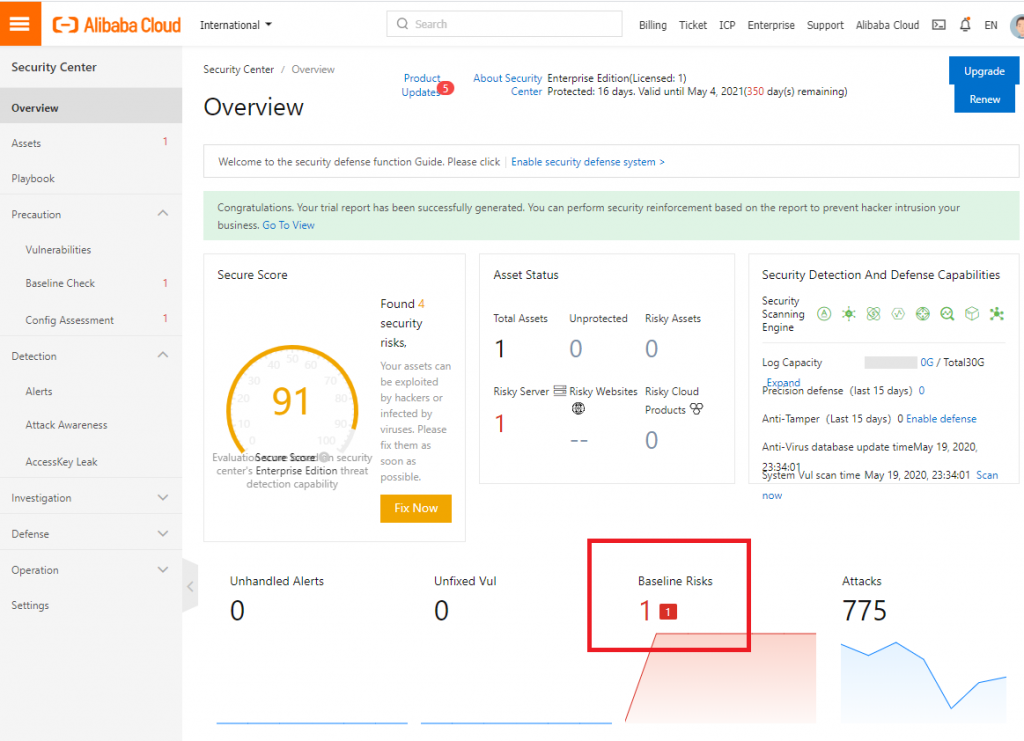

Security Center の Overview から Baseline Risks の”1″ をクリックします。

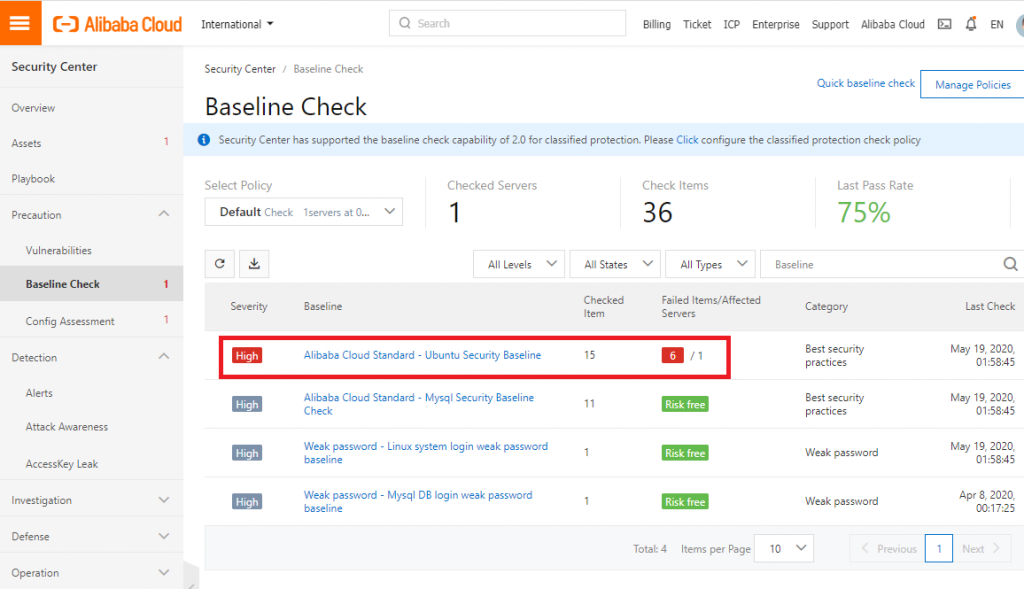

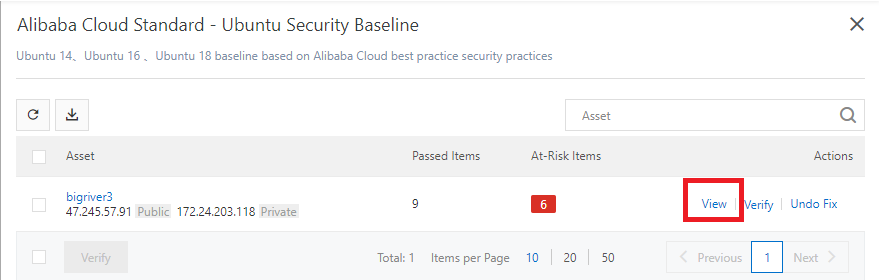

“Alibaba Cloud Standard – Ubuntu Security Baseline” が今回のリスクの対象です。 Ubuntu で15個のチェックアイテムに対して6個のチェックアイテムで対処が必要そうです。 クリックして詳細を確認していきます。

“View” から中身を確認します。

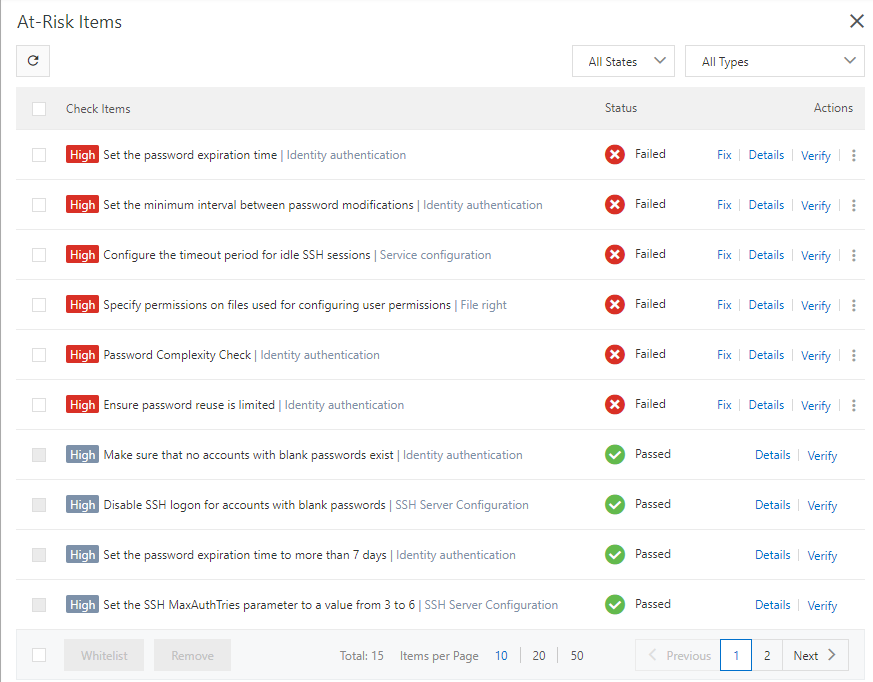

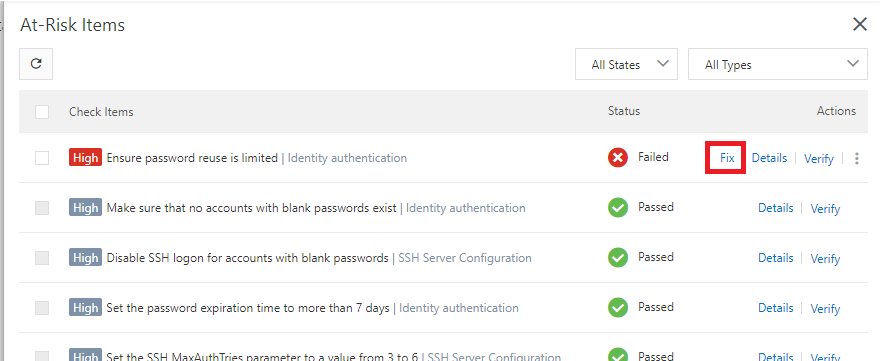

6つのリスク項目がリストで確認できます。 それぞれ”Details”から詳細を確認できます。

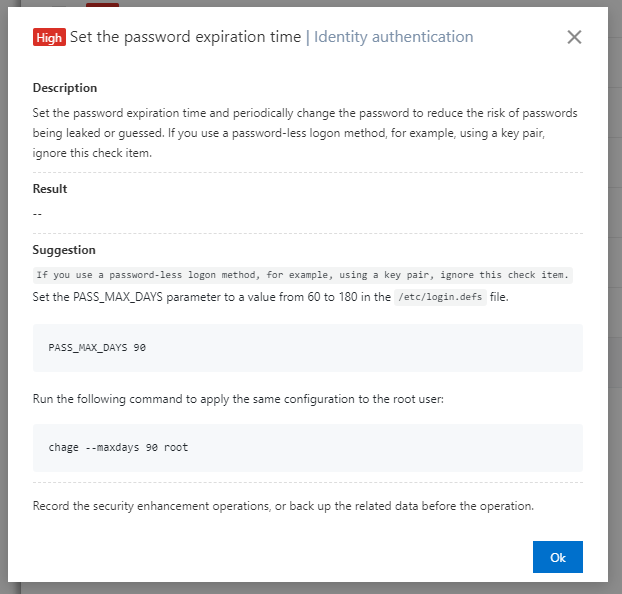

”Set the password expiration time ” について詳細を見てみます。 パスワードの有効期限を設定しようということです。 長く同じパスワードを使っているとパスワード文字列が漏れたり、誰かに推測されたりするリスクがあるよという話です。 一方、SSHのKey pair を使っている場合はこのリスクを無視できるともコメントあります。

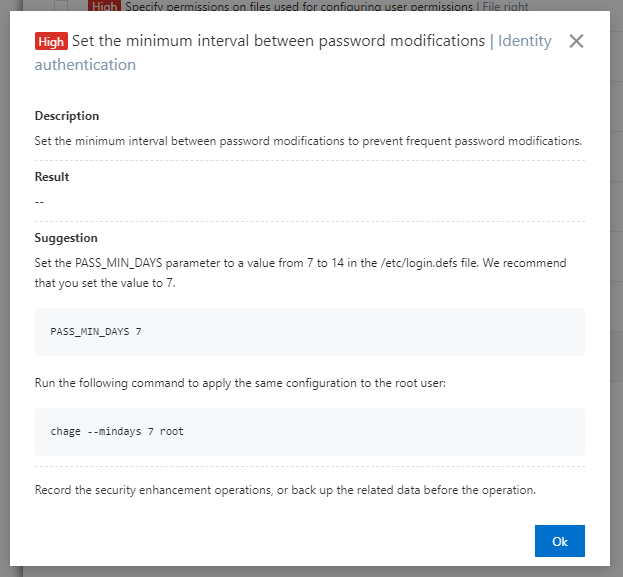

“Set the minimum interval between password modifications ” はパスワード変更のインターバルの指定です。 まあ、頻繁に変更することがセキュリティ強度を高めるとは個人的には考えていません。 正しく運用出来れば下がることはないとは思いますが、その正しくが大変ですよね。 私は結構長めのパスワードでかつどこにもメモしないで記憶に頼るのですが頻繁に変わると記憶できるか不安です。

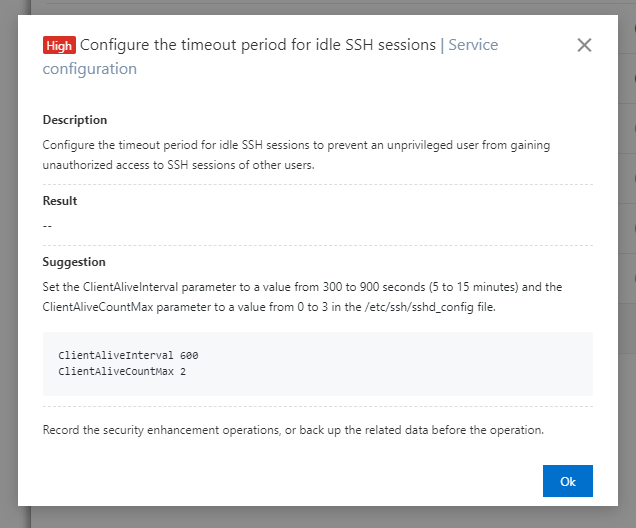

“Configure the timeout period for idle SSH sessions | Service configuration” はSSHのセッションアイドルのタイムアウトを設定しようという話です。

他のユーザによるセッション乗っ取りのリスクを少しでも減らそうということです。

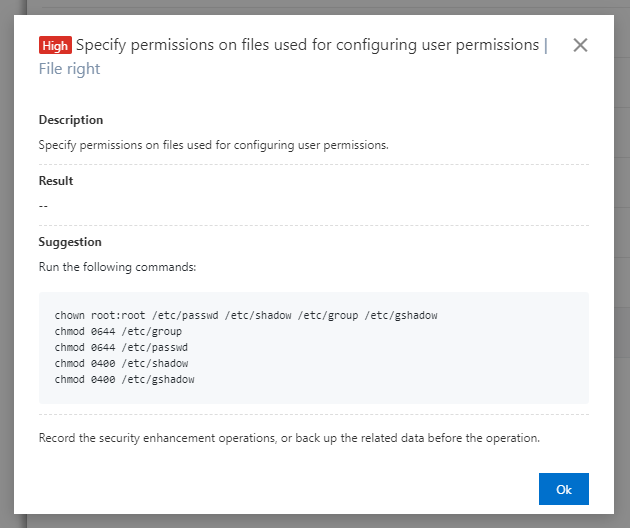

”Specify permissions on files used for configuring user permissions” はユーザアカウントに関するファイルのパーミッションを適切に設定しようという話。

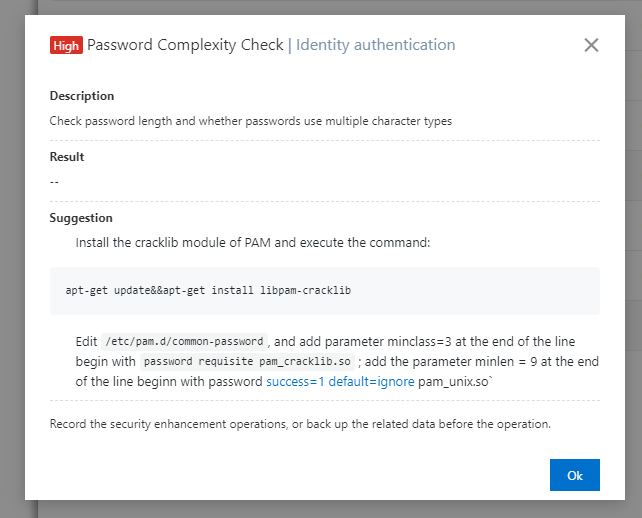

“Password Complexity Check” はパスワードの複雑性のチェック。 PAM で読み出す”libpam-cracklib”を導入しましょうという話。

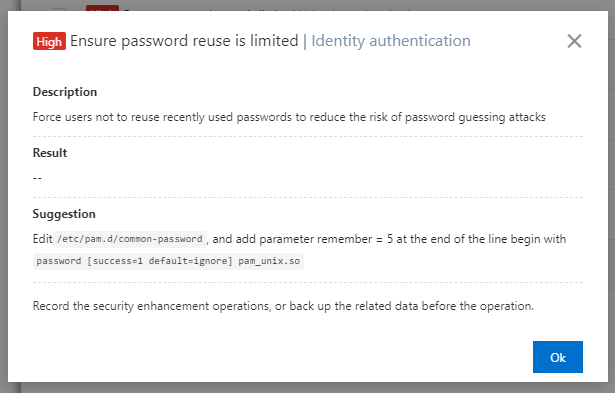

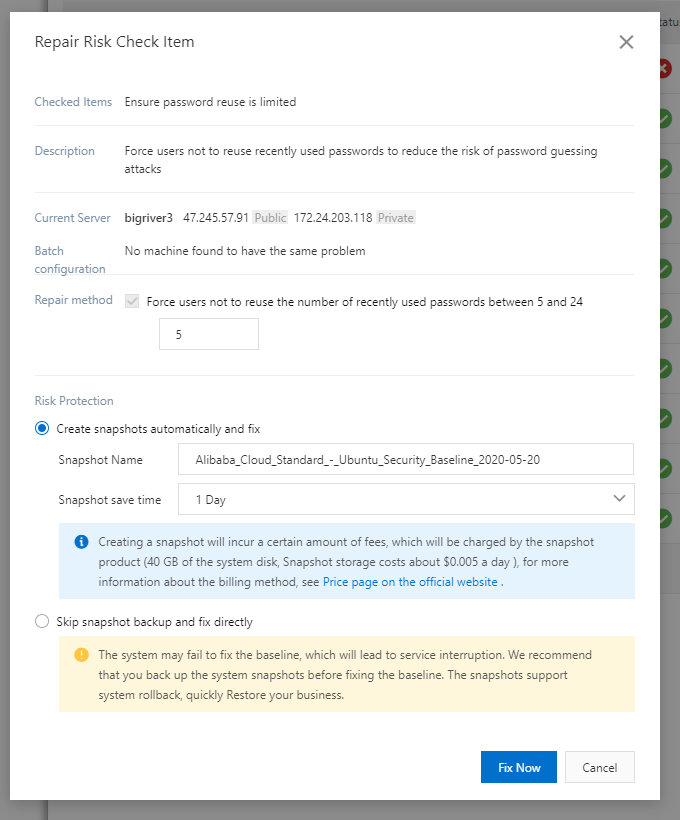

“Ensure password reuse is limited ” はパスワードの再利用を制限する設定。

試しにSecurity Center でリスクに対処してみます。

“Fix” をクリックします。

“Fix now” を実行します。

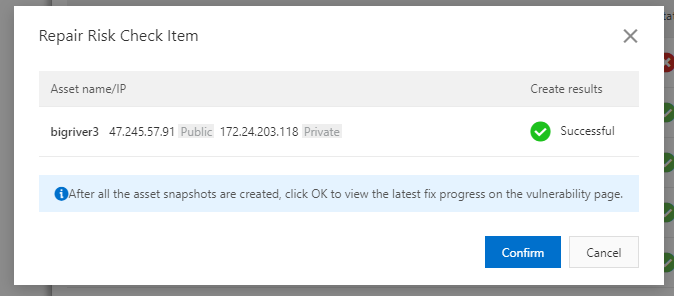

“Successful” と表示されれば成功です。 事前に対象のファイルをコピーしておいたのでdiff コマンドで差分を確認します。”remember=5″ が追加されていることが確認できます。

| root@bigriver3:/etc/pam.d# diff /tmp/common-password common-password 26c26 < password [success=1 default=ignore] pam_unix.so obscure use_authtok try_first_pass sha512 password [success=1 default=ignore] pam_unix.so obscure use_authtok try_first_pass sha512 remember=5 |

”Confirm” で画面を閉じます。

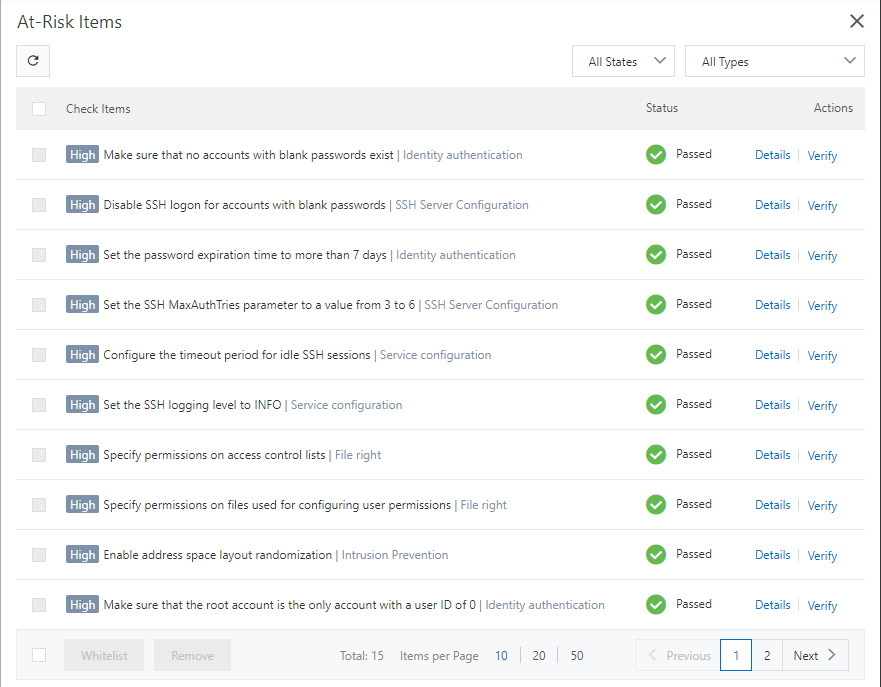

最終的にすべてのリスクを対処し、”Failed” 項目はなくなりました。

このリスクチェック機能は正直かなり使えると思います。 定期的にチェックしアラートあげてくれることでセキュリティ対策に関する労力(情報収集を常に行う必要がある)を大きく軽減できます。 また、対応もクリック一つで実行できます。その時の一緒にバックアップも行われるので万が一の適用失敗のリスクにも対応できます。 また、リスク項目も詳細な説明もあるのでどんなリスクがあるのか、どこを修正する必要があるのかしっかりと確認することが出来ます。

ただ1点、Security Center のEnterprise を有効化してから結構時間が経つのですがこのタイミングでこのリスクがレポートされたのはちょっと謎ですね。 パスワード周りのポリシーなどこのシステムを導入してから一度も変えていなかったので。