Security Center の導入前と導入後でセキュリティ対策に関するルーティンワークは大きく変わりました、もちろん良い方にです。 ここでいうルーティンワークはセキュリティに関するワークで、例えばシステムへの不正ログインや不正アクセスの監視と過去ログチェック、使用しているOS / Software の脆弱性情報の収集と対応、自分のシステムが外部に対して悪さをしていないかの確認などです。

導入前はひと月に1回くらいOSのパッチを更新し、Apache や MySQL やPHP など関連するパッケージも更新していました。 ポイントはイベントドリブンではないことです。 例えば、Apache の脆弱性が公開されたからパッチを適用するではなく脆弱性があるかはわからないがOSもApacheもPHPも全部最新化にしてしまえということです。 そんなやり方は良くないことは言わずもがなです。

Security Center 導入後はイベントドリブンです。 メール通知やダッシュボードでSecurity Risk の存在を認知し、必要な時に対応するようになりました。 Security Center の画面だけでそのリスクの内容やレベル(High /Mddile / Low)、対処手順を確認出来ます。 モノによっては対処まで1クリックでSecurity Center が実施してくれます。 Security Center に情報が一元化されたこと、対応まで簡単に行えるようになったことでルーティンワークの質と頻度を大きく向上することが出来ました。 私は1つのブログサイトだけで大きな効果を感じていますが、もし自分が数十~数百台のサーバの管理者であればこのSecurity Center を利用することでルーティンワークにかかる時間を数十分の1に出来るだろうというのが実感です。

前置きはここら辺にして今日のルーティンワークの中身を紹介します。 Security Center を利用イメージが共有できればと。

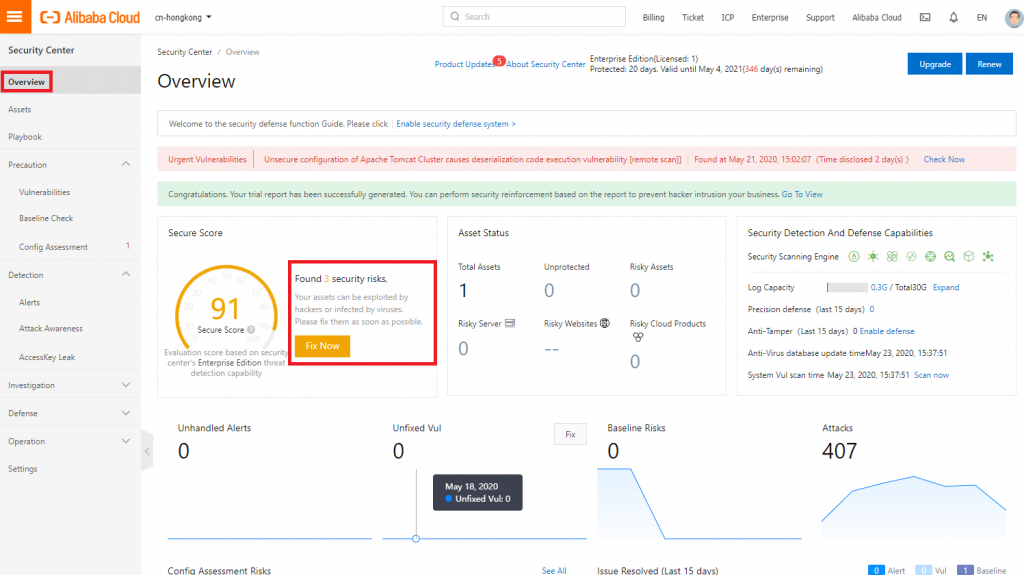

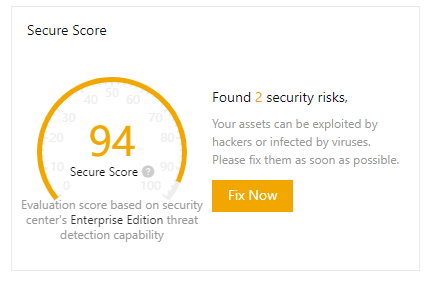

まずはOverview の Security Score を確認します。 ここだけ見ればよいです。色が緑色じゃない場合は注意が必要です。 以下はスコアは91点ですがオレンジ色です。

“Found 3 security risks” ということで 3つのリスクがあることがわかります。 “Fix Now”ボタンをクリックします。

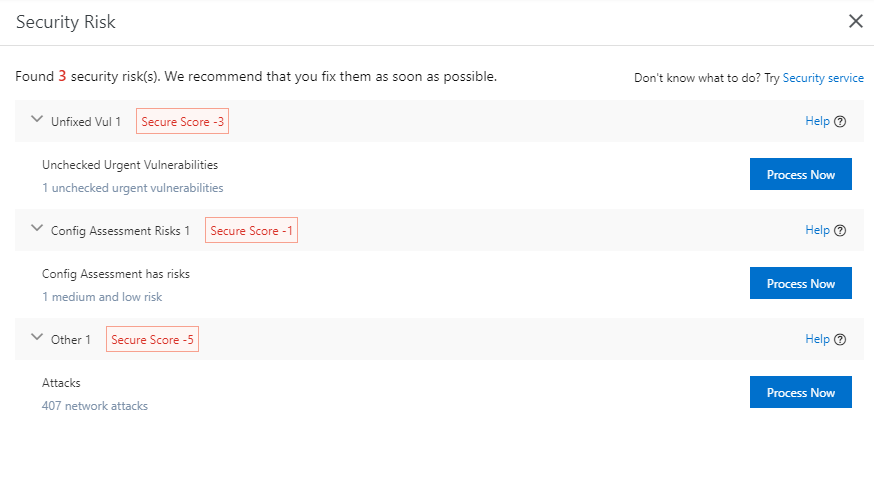

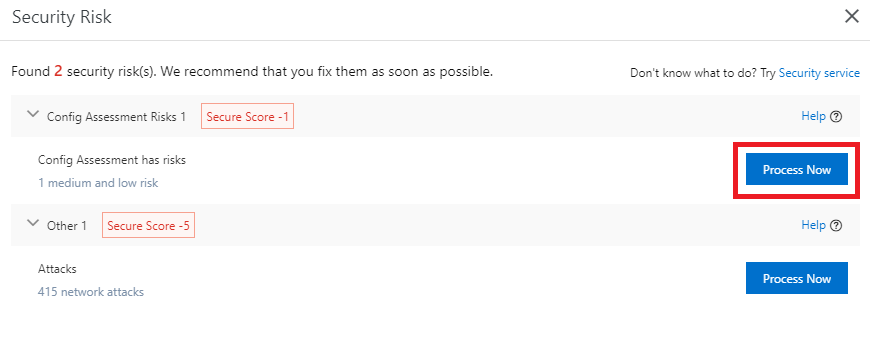

3つのリスクの概要を確認出来ます。

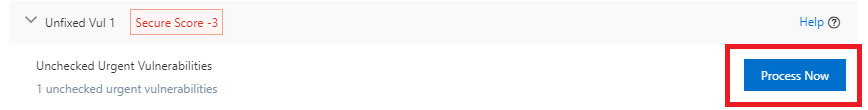

“Unvixed Vul 1” から対処します。 Vul はVulnerabilities で脆弱性について1件未対応があるとのことです。 “Process Now”をクリックします。

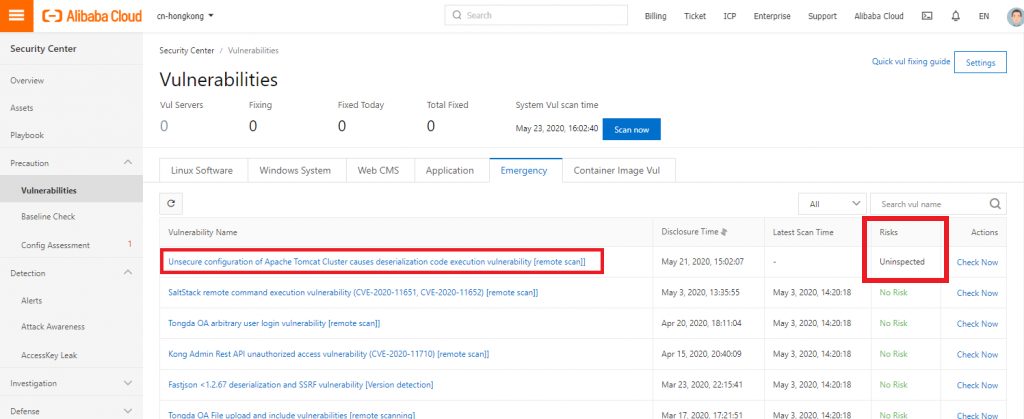

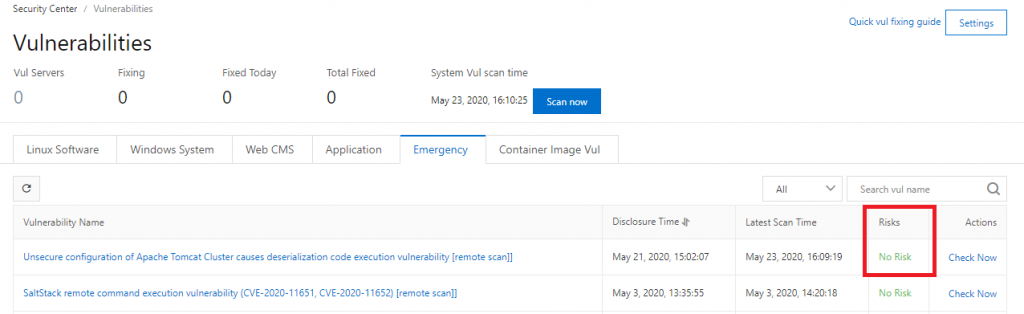

Risks は”Uninspected” なのでまだ私のサーバについては未検査の状況です。 まずは対象の脆弱性をクリックし、内容を確認します。

良い良い言っているSecurity Center ですが、イマイチなところもあります。 以下のように一部中国語で表示されることです。 Chrome (Google)の力を借りてブラウザ上で英語か日本語にしてしまいましょう。

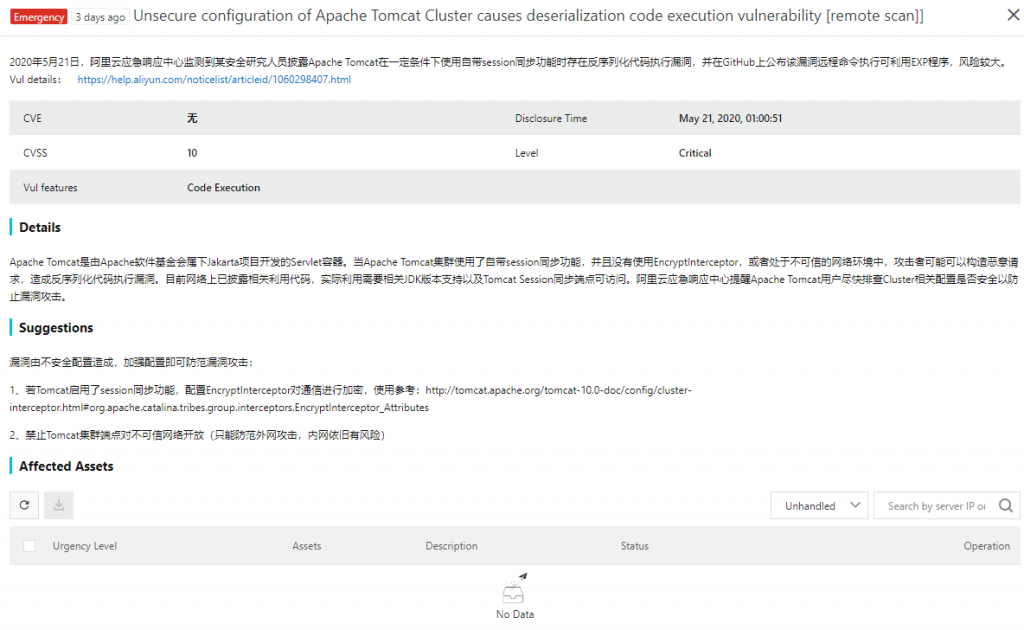

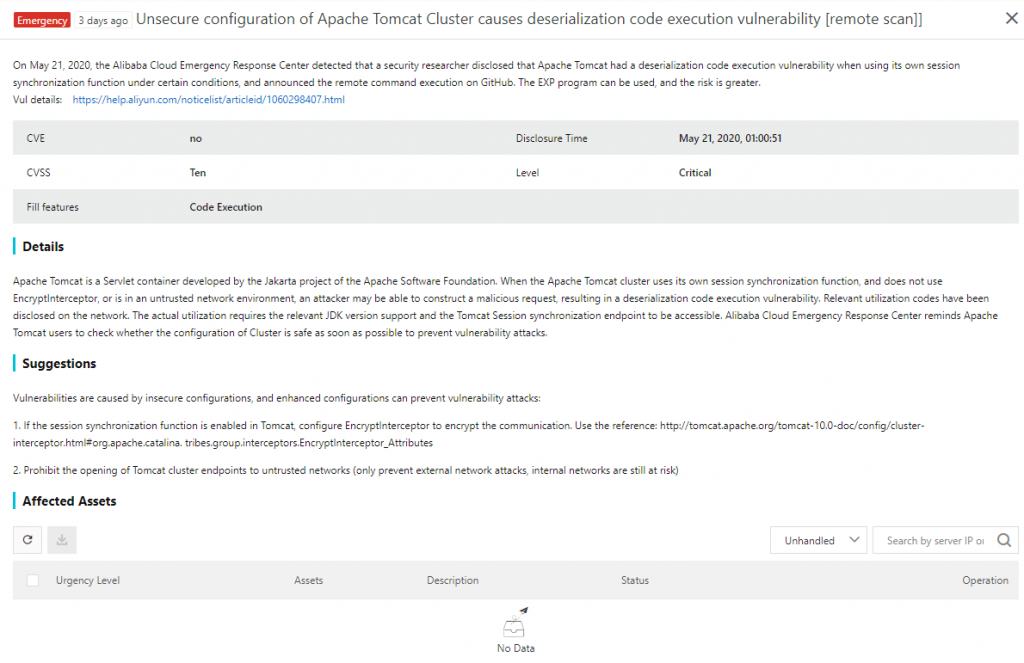

英語に変換。 Apache Tomat に関する脆弱性でLevel はCritical です。Cluster 環境が対象。 対象の環境ではTomcat は使用していません。 今回の脆弱性を考慮する必要はないことがわかりました。

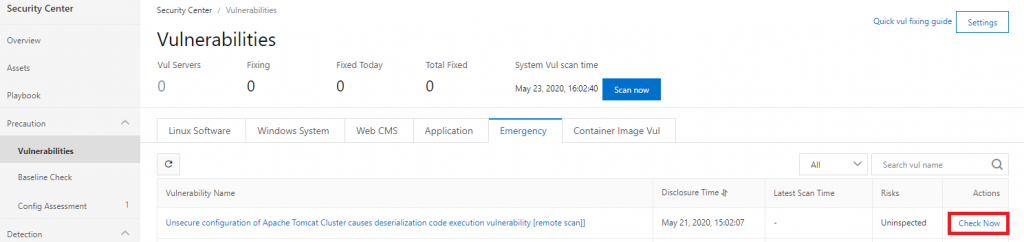

Status は”Uninspected” と未検査状態でしたので、”Check Now” をクリックします。

結果、”No Risk” と判定されました。

この時点でスコアは91 点から94 点にアップします。まだオレンジ色(注意が必要な状態)です。

また”Fix Now”から対処を進めていきます。

“Config Assesment Risk” で1件リスクありです。 Alibaba Cloud の構成情報にMedium / Low レベルのリスクありとのこと。 “Process Now”をクリックします。

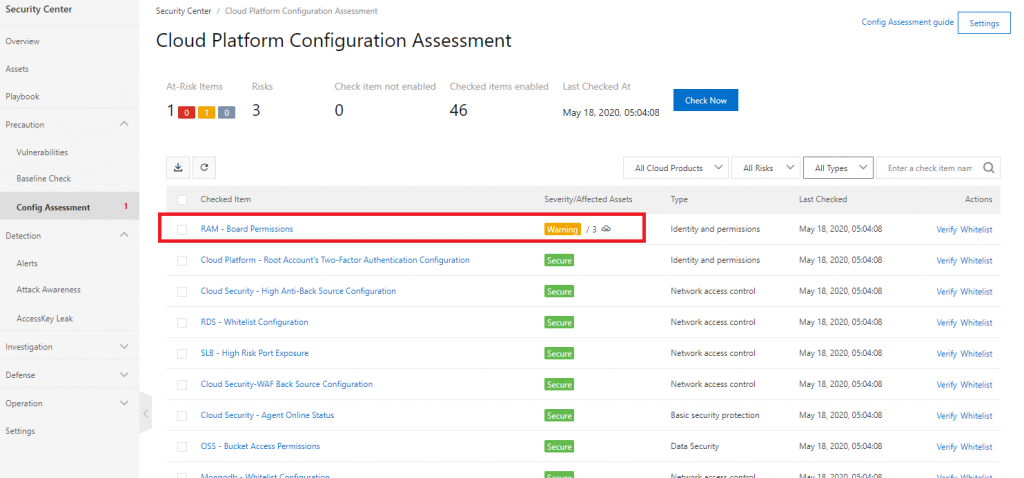

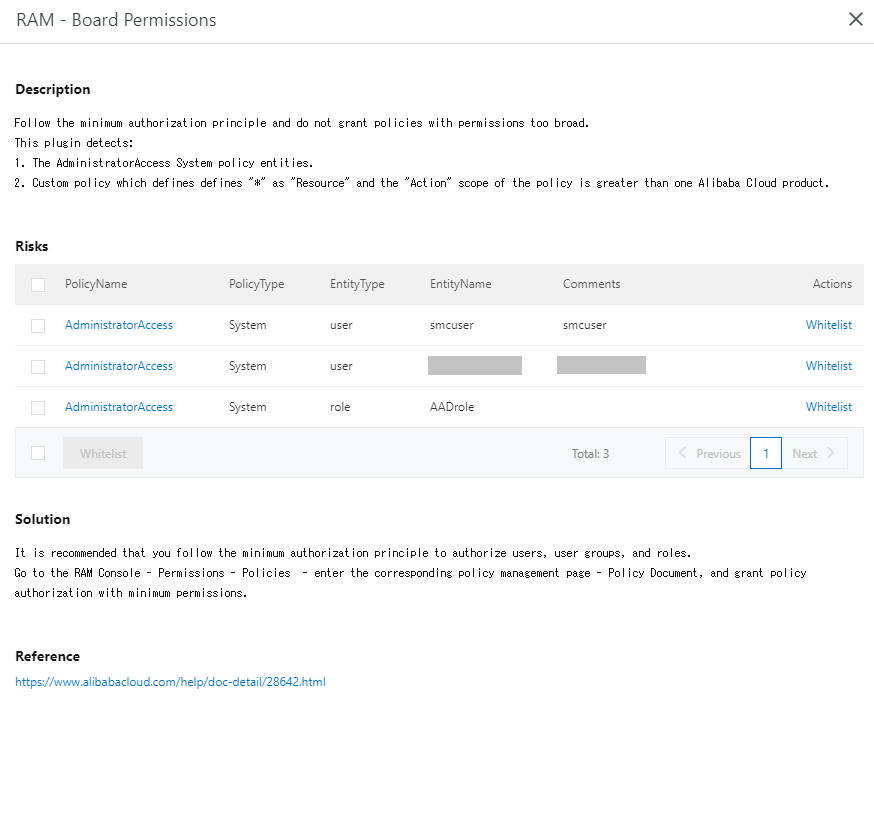

“RAM – Board Permissions” が対象です。 中身を確認します。

最小特権の原則に従いましょう、リストアップしたアカウントに本当にその権限が必要となるのか確認し適切に対処しましょうということです。 2つの観点でチェックしているようです。1つは”AdministratorAccess”をもつエンティティ。2つ目はResources や Action に”*” を使用しているCustom Policy です。これは”*” を使って本来必要ではない範囲まで権限を付与していることが無いかのチェックです。

“smcuser”は日本サイトから国際サイトへECS インスタンスを移行したときに使用したSever Migration Center 用のアカウントです。今現在不要ですので削除します。 2番目のマスクしているアカウントはマスターアカウントの予備となるアカウントなので残します。 3番目のRole はAzure AD とAlibaba Cloud コンソールのシングルサインオンで利用するものなので残しておきます。 2番目と3番目の”残す”はwhitelist に登録するということです。

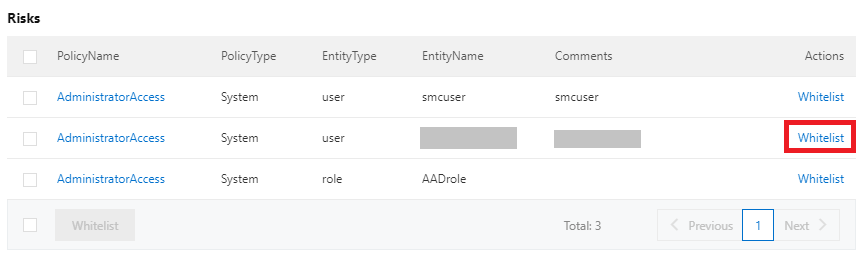

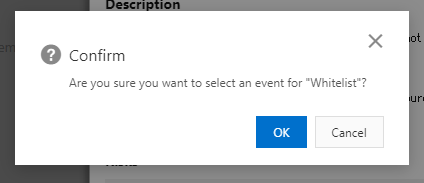

“Whitelist” をクリックします。

“OK” をクリックします。

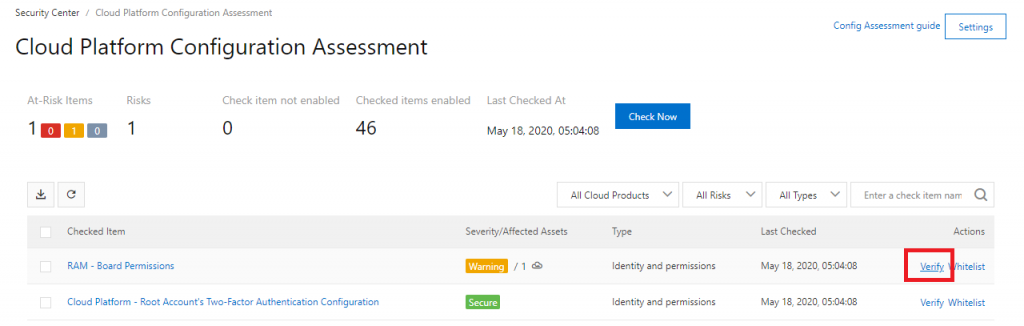

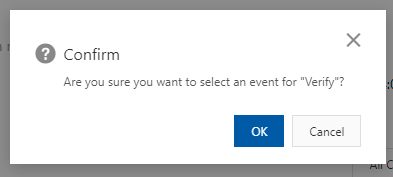

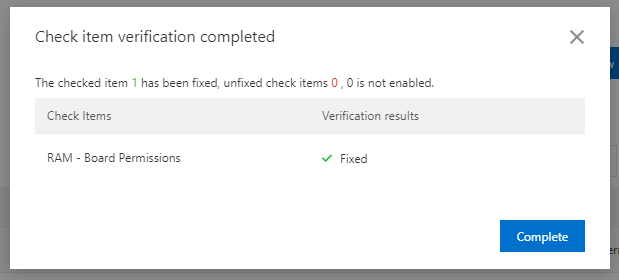

対処が終わった後、”Verify”します。 最新の状況を確認するということになります。

“OK”をクリックします。

“Fixed” ということでOK ですね。

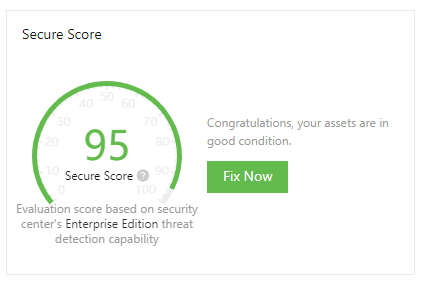

Score は 95 点まであがり、色もオレンジ色から緑色になりました。

残るSecurity Risks はSSH Brute Force ですがこちらはこの記事を書く前に”Anti Brute Force Cracking” 機能を有効化したのでもうちょっと様子見します。

正直面倒で仕方無くやっていたセキュリティに関するルーティンワーク、Security Center 導入後は楽しく出来ています。 まずScore を上げることが楽しいです。 100点というゴールが見えていることも大きな要因です。 セキュリティ対策は終わりがありません。 どこまでやるか自分で決めるわけですが(会社であればセキュリティポリシーという原則はあるにせよその原則をどこまで落とし込むかは人間や組織で都度判断)、Security Center が目安を提示してくれるということです。これは本当に精神的な面で大きいです。 あとは、脆弱性の情報や対応方法の勉強になることも楽しみの1つです。 Security Center が無かったころはUbuntu だ、Apacheだ、PHPだと各提供元サイトを巡回してドキュメントを読み込み必要がありました。 とても面倒で仕事じゃない個人サイトだと正直やる気がおきません。 Security Center では必要な情報が簡単に確認できるようになったことはとても大きいです。

文字が多い今回ですがここまでとします。