ルーティンワークとなっている Security Center によるこのブログサイトのWebサーバのメンテナンスの記録です。 Security Center を利用していると世の中の脆弱性情報が自分のサーバに関係するのかどうかの確認、関係する場合はその対応まですべてSecurity Center から実行できます。 本当に便利です。

目次

1. Security Center で推奨事項を確認

まずはAlibaba Cloud コンソールにログインします。

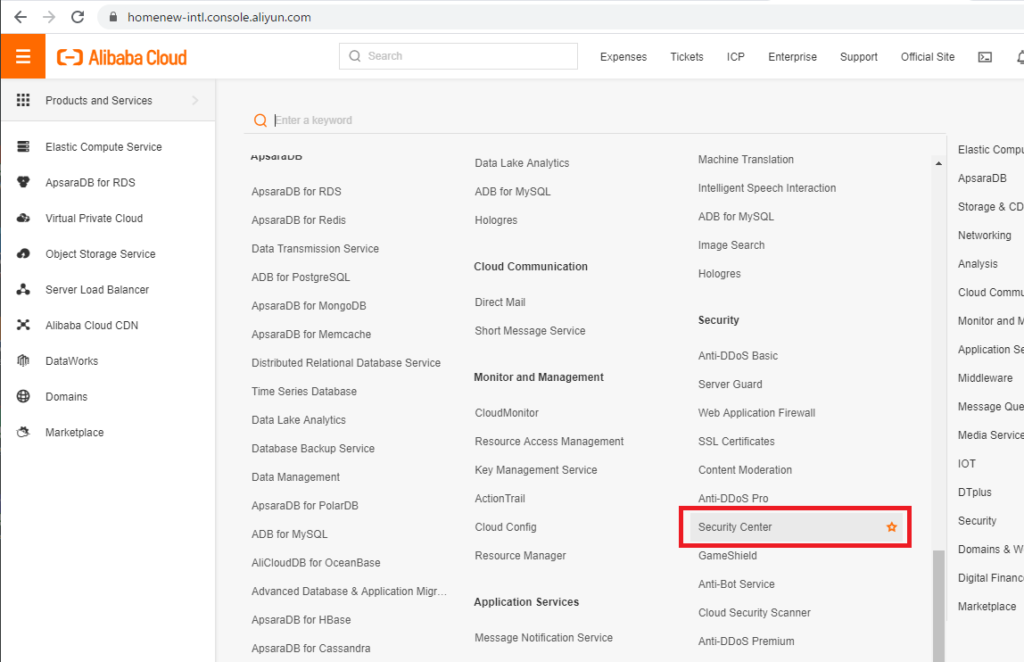

“Security Center” にアクセスします。

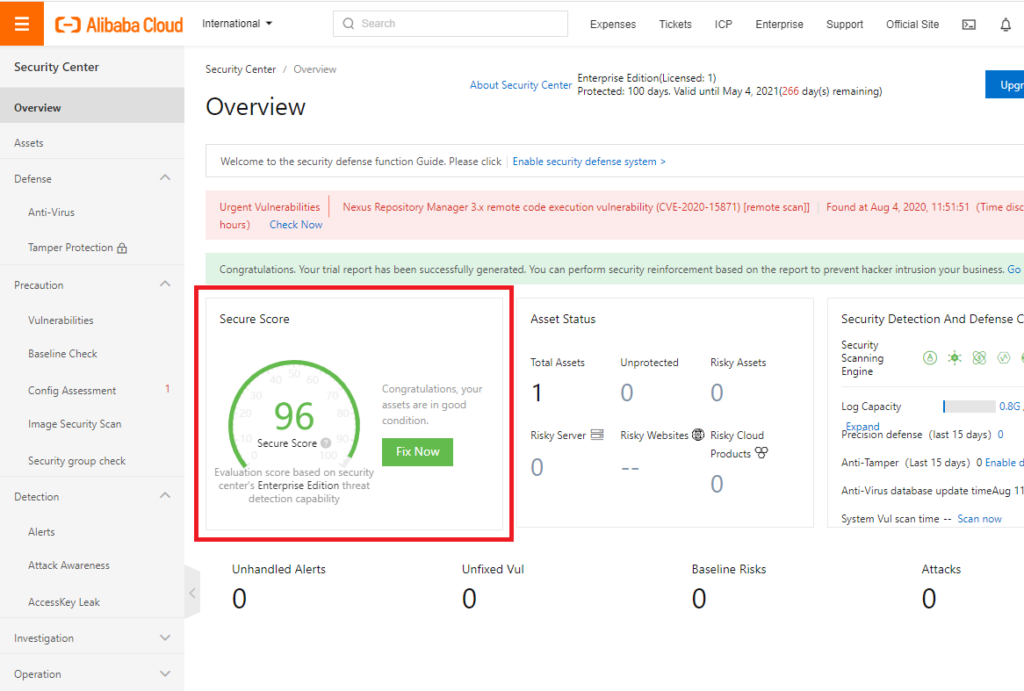

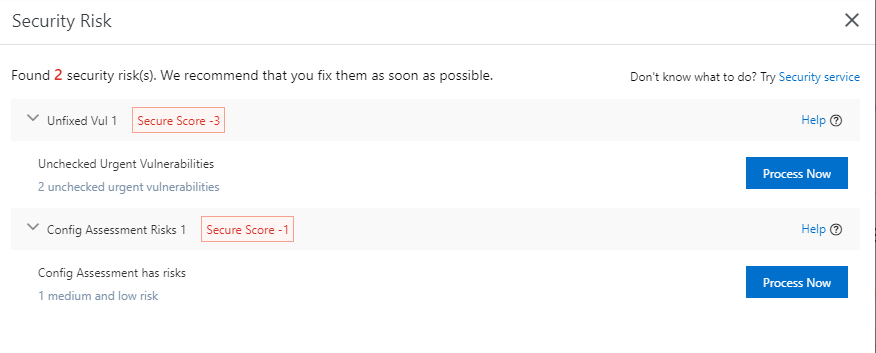

Overview の画面で Security Score を確認します。 96 点です。 ”Fix Now”ボタンから対処を行っていきます。

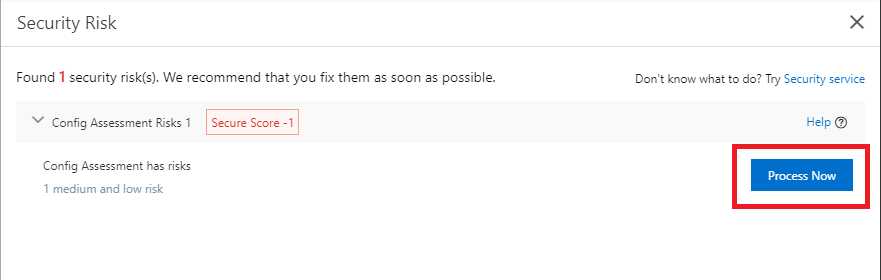

Security Risk は2つあるとのこと。 1つは “Unchecked Urgent Vulnerabilities” 、もう1つは”Config Assessment Risks” です。

次のセクションからこの2つのリスクの対処をスクリーンショット付で紹介します。

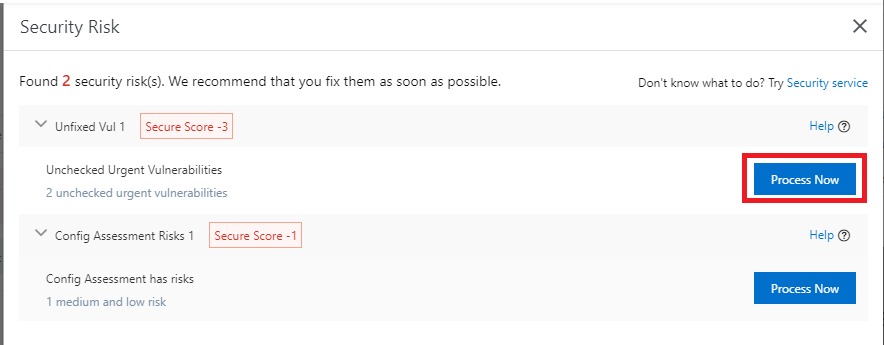

2. Unchecked Urgent Vulnerabilities への対応

Security Center を利用している限り、対応も非常にシンプルです。 ”Process Now”をクリックします。

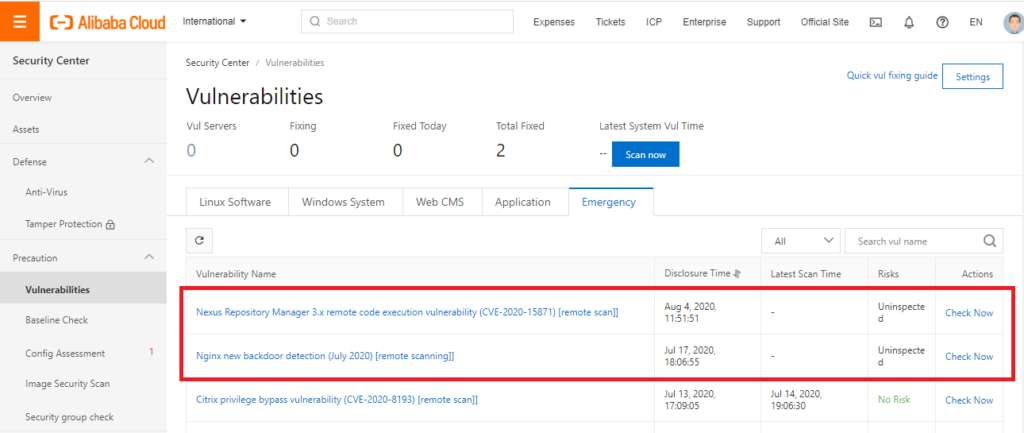

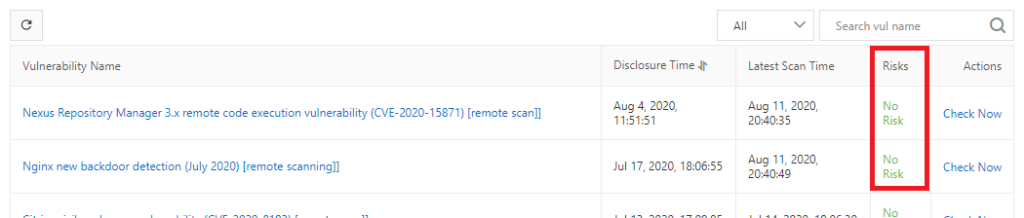

“Nexus Repositry Manager” と “Nginx” に関する脆弱性がリストされていることがわかります。 ただ、この2つの脆弱性がこのブログをホストするWeb サーバに影響するかどうか未定というのが今の状況です。

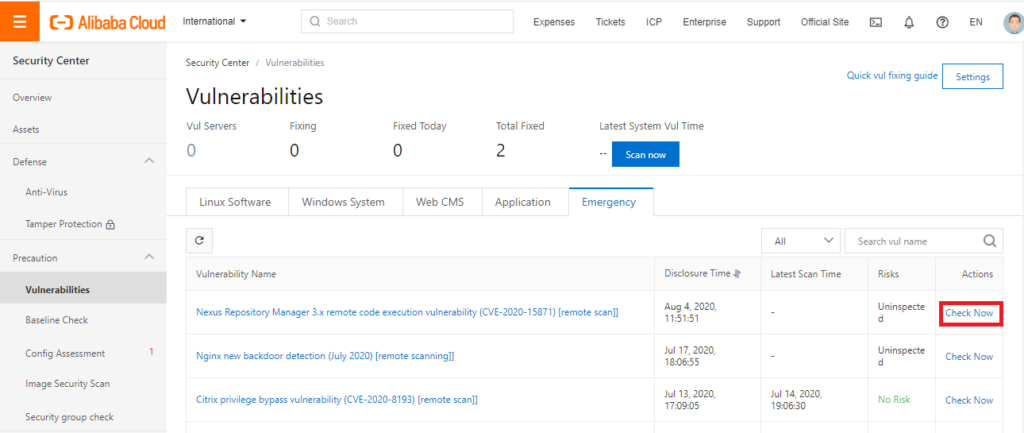

“Check Now” をクリックします。スクリーンショットは省略しますが、2つ目の脆弱性もチェックします。

最終的に”Risks” のステータスは”No Risk” に変わります。

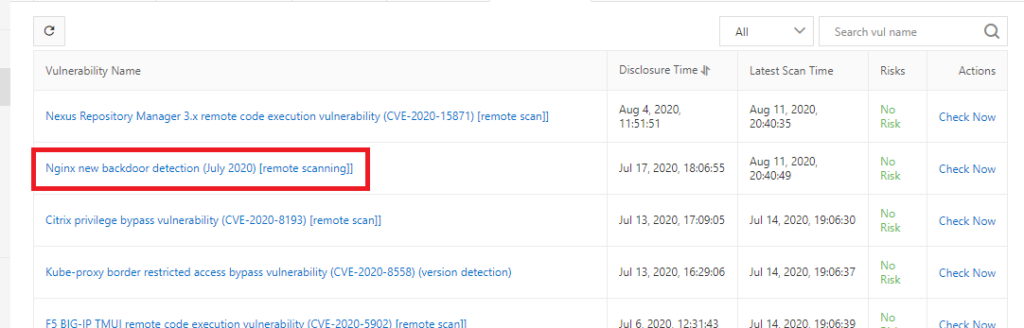

今回の2つの脆弱性はSecurity Center でチェックする前から私のサーバに関係しないことはわかっていました。 ただ、脆弱性の詳細を知りたい場合、Security Center から詳細とその具体的な対処方法まで確認することが可能です。

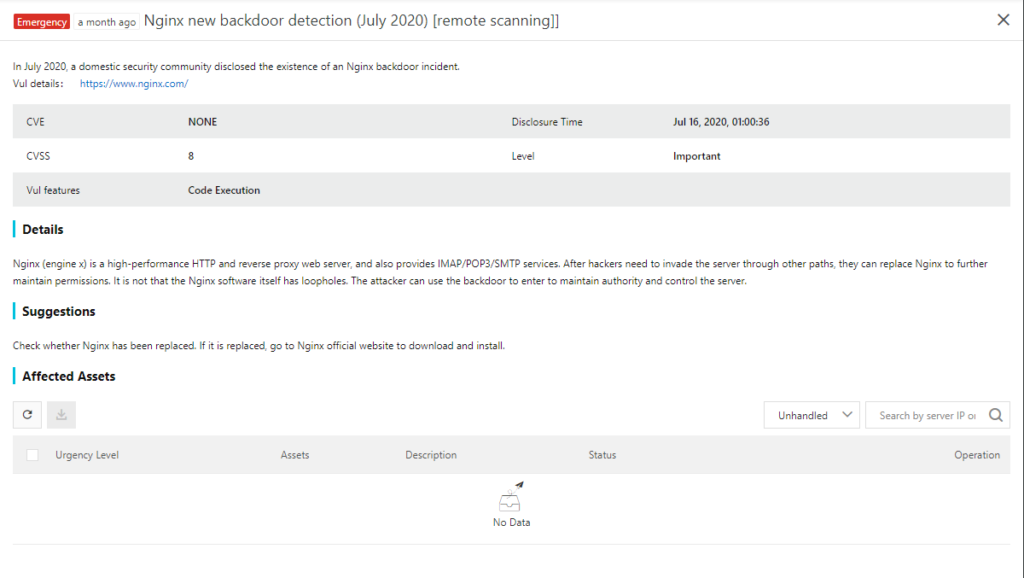

Nginx のリンクをクリックします。

こんな感じでDetails(詳細)や Suggestions(対処方法)を案内してくれます。 非常に便利です。

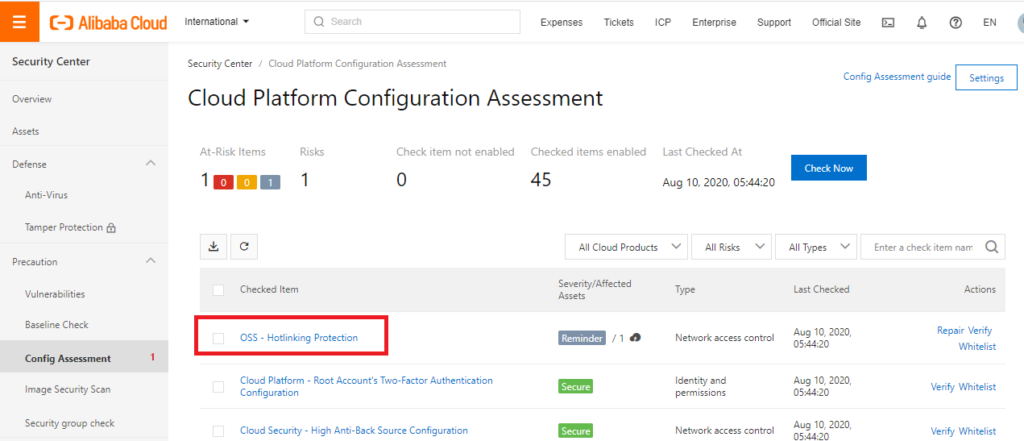

3. Config Assessment Risks への対応

“Config Assessment Risks” は Alibaba Cloud の各プロダクトに関する設定に関するセキュリティリスクとなります。 たとえば Alibaba Cloud のマスターアカウントの認証が2要素認証を使っていないよ!、など。

こちらも “Process Now” から確認を進めます。

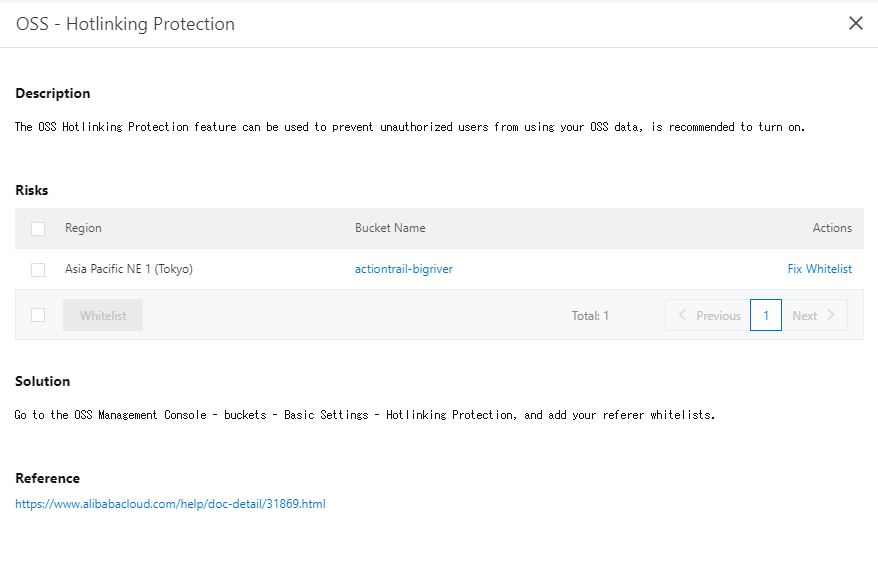

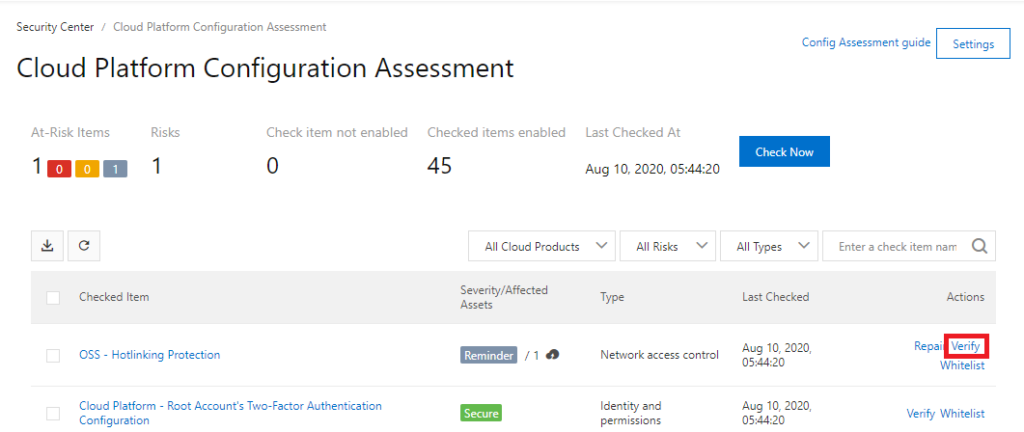

今回のリスク対象は”OSS – Hotlinking Protection”であることがわかります。 どんなリスクがあるのか確認する為にリンクをクリックします。

Description に以下の説明があります。 認証されていないユーザからのOSS へのデータアクセスを防止する為に OSS Hotlinking Protecition を有効化しましょう、とのことです。

The OSS Hotlinking Protection feature can be used to prevent unauthorized users from using your OSS data, is recommended to turn on.

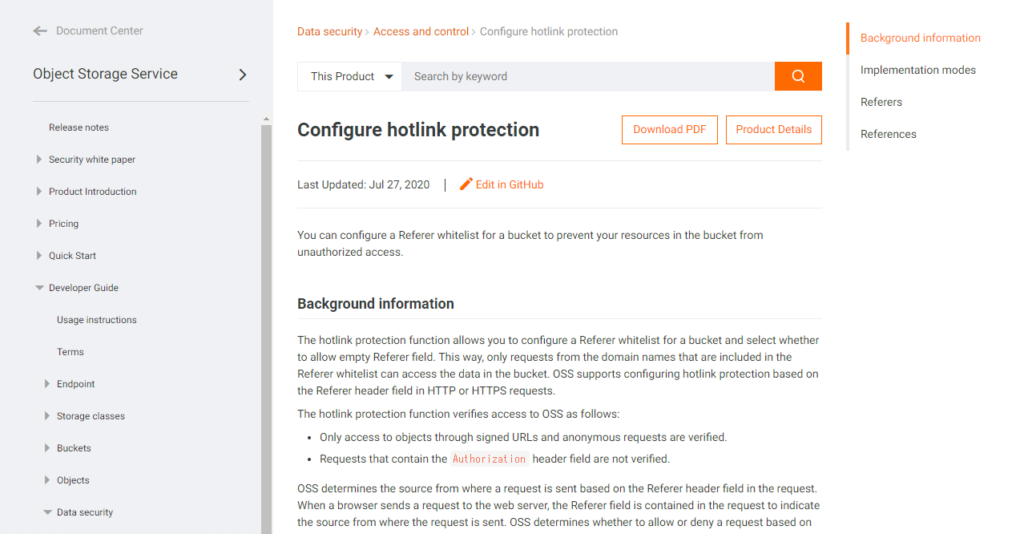

そもそも OSS Hotlinking Protection feature についてですが、公式ドキュメントを確認します。

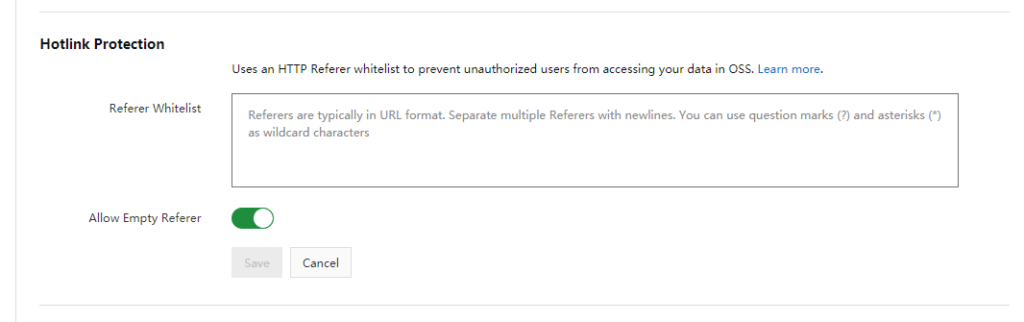

下の説明にある通り “Referer”をホワイトリスト化しアクセス制御を行う機能です。 Referer なので100%ではありませんが設定しないよりはした方がセキュリティリスクを減らすことは出来るでしょう。

The hotlink protection function allows you to configure a Referer whitelist for a bucket and select whether to allow empty Referer field. This way, only requests from the domain names that are included in the Referer whitelist can access the data in the bucket. OSS supports configuring hotlink protection based on the Referer header field in HTTP or HTTPS requests.

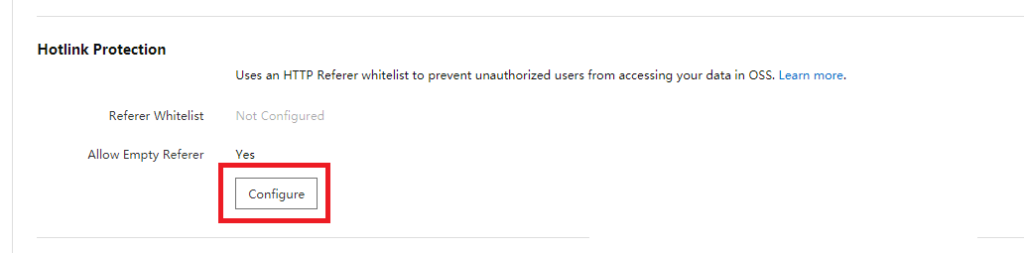

OSS の Buckets 設定から “Hotlink Protection” を設定します。

ここで Referer の Whitelist を設定します。

Whitelist 設定後、再度Security Center からチェックします。 “Verify” をクリックします。

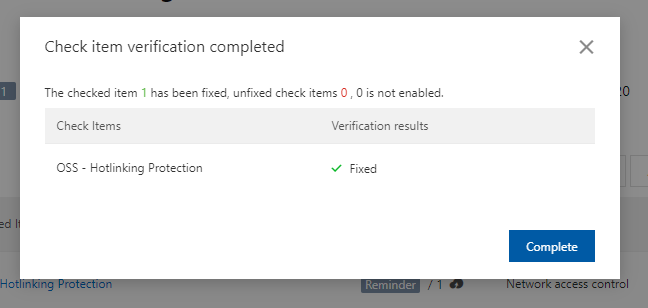

Verification results が “Fixed” に変わりました。

4. まとめ

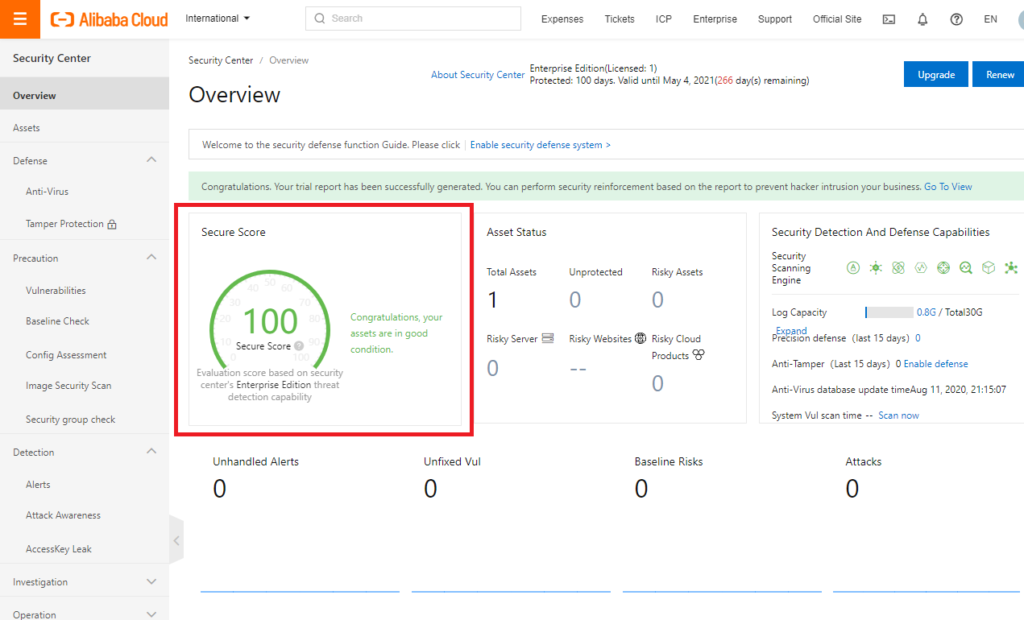

最終的に Security Score は 100 点となりました。 これでこのWebサイトのセキュリティ対応は完了です。

Security Center を起点とした実際のサーバへの対処の実行は何度か紹介しておりますが本当に簡単で便利です。 このブログの記事としているとスクリーンショットを保存したり、ブログの文章を書いたりでそれなりの時間はかかりますが本当であれば10分位で対処が完了します。 Security Center がなければそもそもの脆弱性情報の収集から詳細の確認、対処方法の確認、実行と1-2時間はかかる作業です。 Alibaba Cloud を利用していた外部公開サーバを運用している場合、Security Center は本当にお勧めです。

以上です。