Security Center のスコアが94点まで下がってため対処します。 ”Unfixed Linux Server Vulnerabilities” が存在するとのことで OS や Apache などの脆弱性を Security Center を使って解消します。

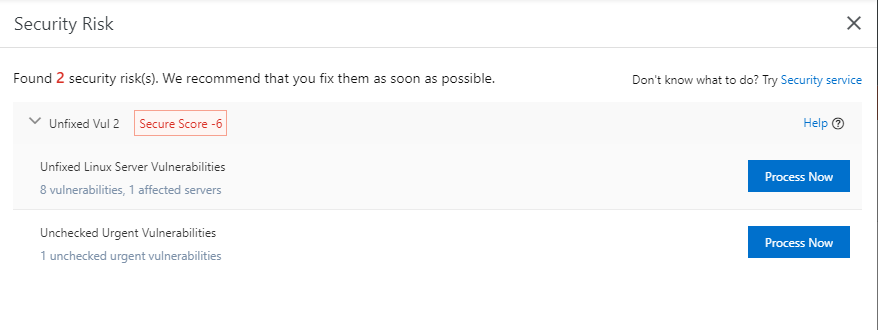

Security Center のダッシュボードでは Secure Score が94 点、2つの セキュリティリスクがある結果としてスコアが下がっているようです。

“Fix Now” をクリックし、2つのリスクを解決します。 リスクの1つ目は“Unfixed Linux Server Vulnerabilities” です。 OS や ミドルウェアに脆弱性がありかつ未対処ということになります。 2つ目は 未チェックの 緊急の脆弱性です。

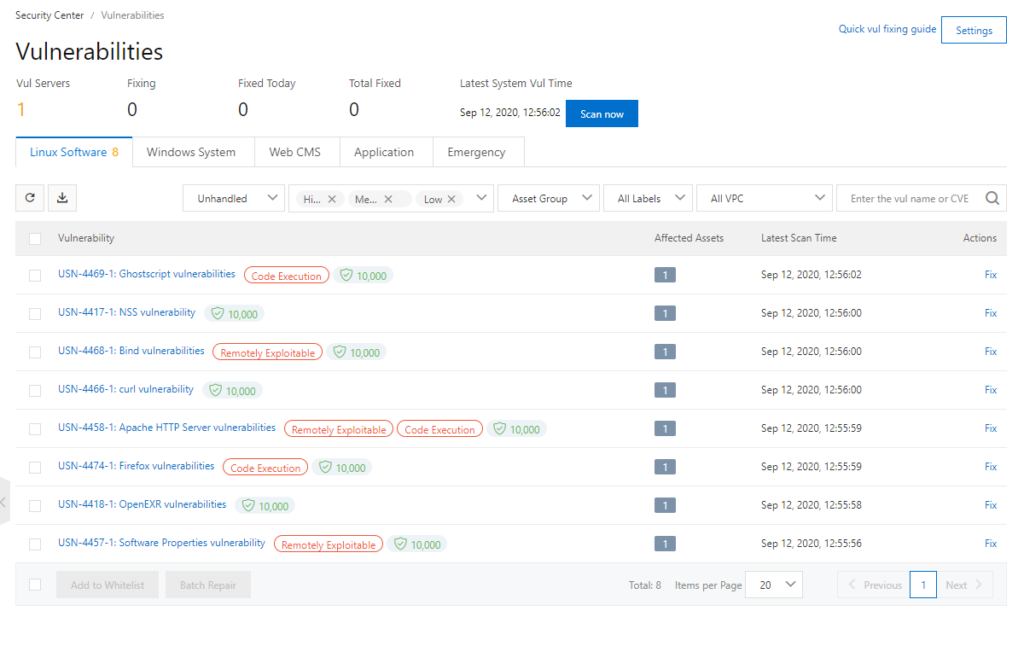

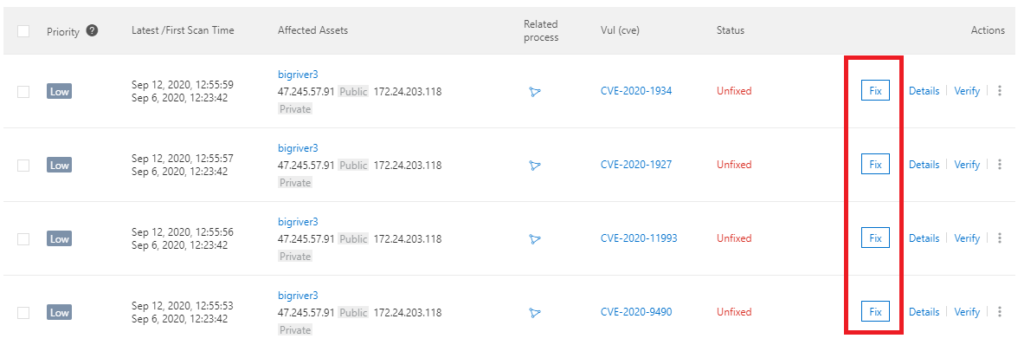

“Unfixed Linux Server Vulnerabilities” から対処を進めます。 8件リストされています。

1つ目は Ghostscript 。 Ghostscript と言えば TeX と組み合わせて使うことが多いと多いと思います。 私は文学部文学科の出なので レポートや論文に TeX を使ったことは無いのですが大学のお客様のシステムを長らく担当していたので Solaris や Linux やWindows に TeX の環境を構築してきました。 当時のお客様が TeX でシステムの仕様書を書いていたこともあり社会人になってからTeX に触れました。 Solaris のころはすべてソースコードからコンパイルして、日本語対応のための対処も実施し、かなり大変だった記憶が蘇ります。 何時ごろからか導入が大分楽になりましたよね、Linux も Windows もほぼ自動インストールに近い形で導入出来るように。

話が脱線しましたが肝心なのは脆弱性の対処です。 NSS と Apache は私の環境にも該当しそうです。 サーバにログインし、ソフトウェアをアップデートしてもよいのですが Security Center からどこまで対処できるか確認していきます。

まずは Apache の脆弱性の詳細を確認します。

久々(適宜手動で Update しているとSecurity Center から今回のような警告が来ない)に “Unfixed Linux Server Vulnerabilities” の対処を行うのですが、便利な機能が色々とあることがわかりました。

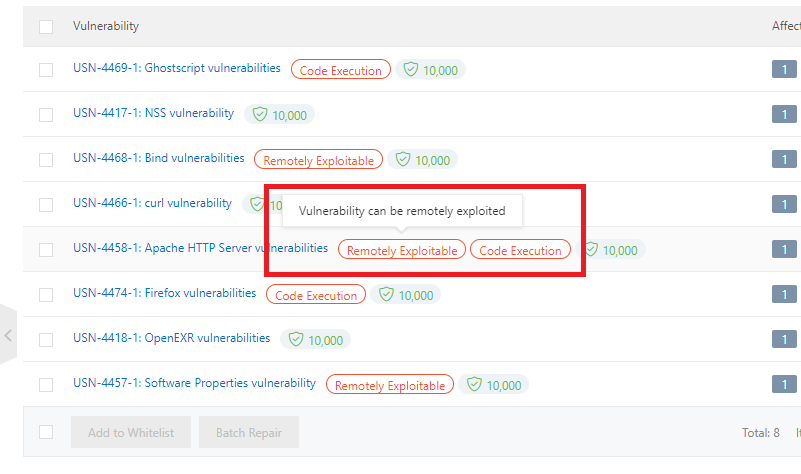

脆弱性の種類を教えてくれます。 以下の画面ですと Apache について”Remotely Exploitable” や “Code Execution” につながる脆弱性だよと。

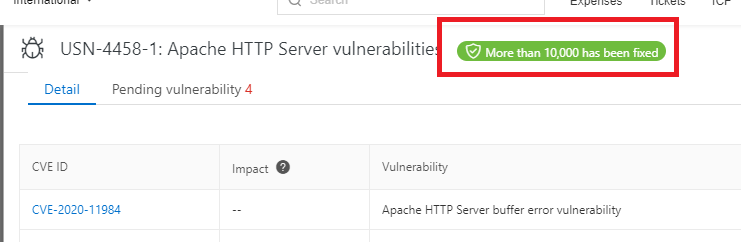

Security Center を利用している他のユーザについて、この脆弱性を10,000 件以上対処されたことがわかります。 私もやらねばという気持ちと他でも対処した実績があるのだなという安心感をもたらしてくれます。

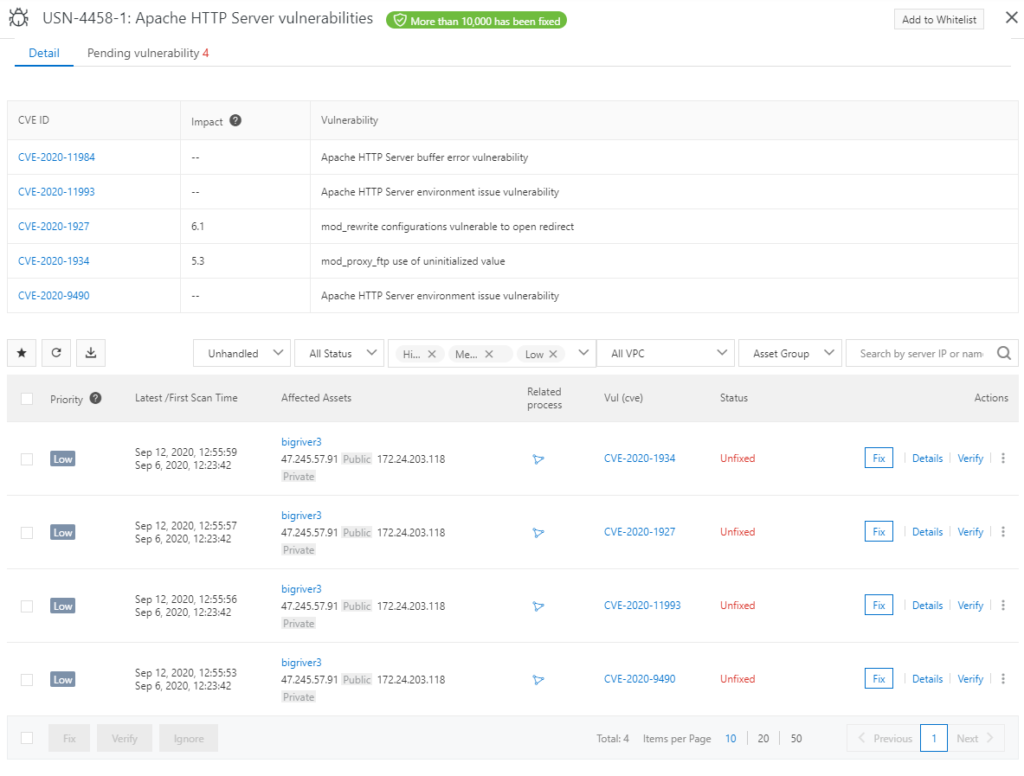

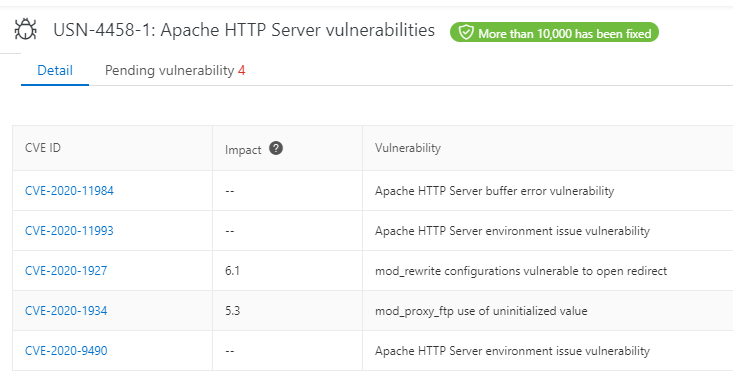

CVE をもとにリストされた情報は脆弱性の概要も一覧表で簡単に確認できます。 CVE IDのリンクをクリックすることで詳細も確認できます。

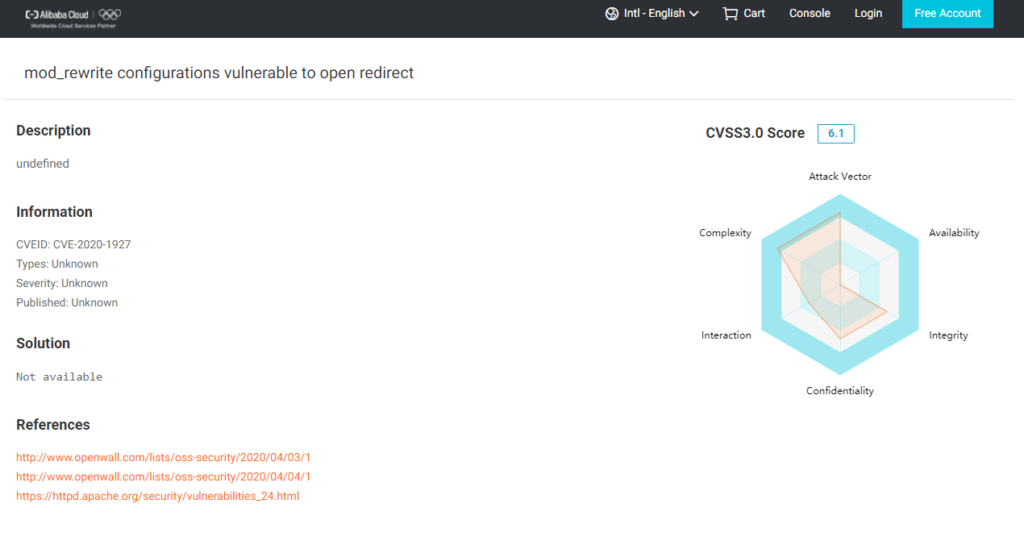

詳細画面ではレーダーチャートで CVSS3.0 Score も確認できます。 References からは情報源のリンクにアクセスできます。

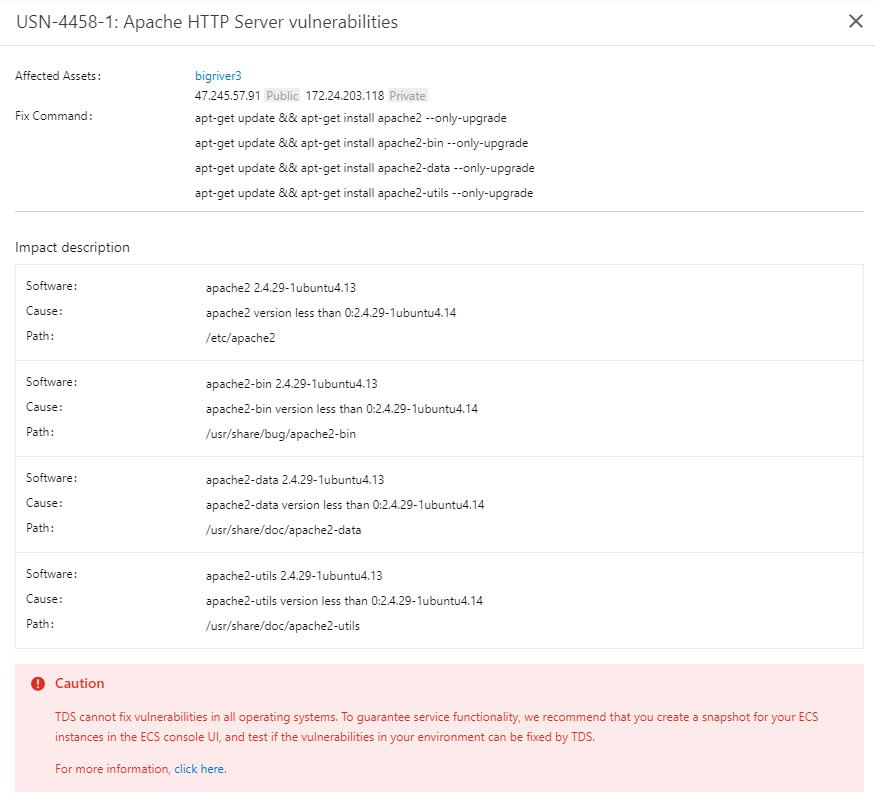

あとは各脆弱性について “Fix” をクリックして対処します。 その前に “Details” から Fix の実行内容を確認することも可能です。 apt-get の具体的なコマンド実行内容がわかります。 下の Caution ではすべてのOSに対応出来ているわけではないから Snapshot などバックアップしてから実行してね、との注意書きもあり。

それでは Fix を進めてみます。

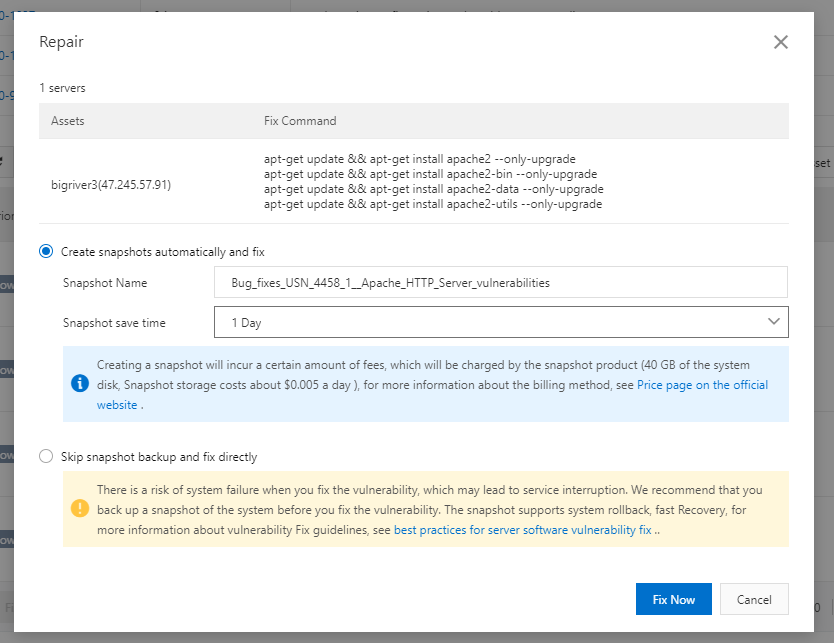

そうすると Repair 時にバックアップを取得するか、取得する場合にバックアップの保持期間の確認の画面が開きます。 今回は既定の1日だけ残す Snapshot バックアップを取得して Update を実行します。

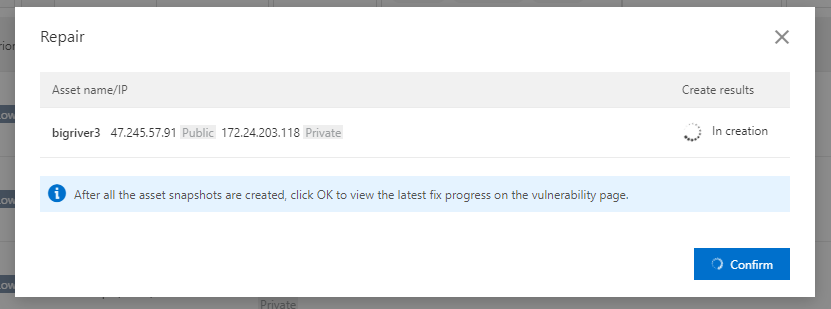

Snapshot 処理が開始されます。

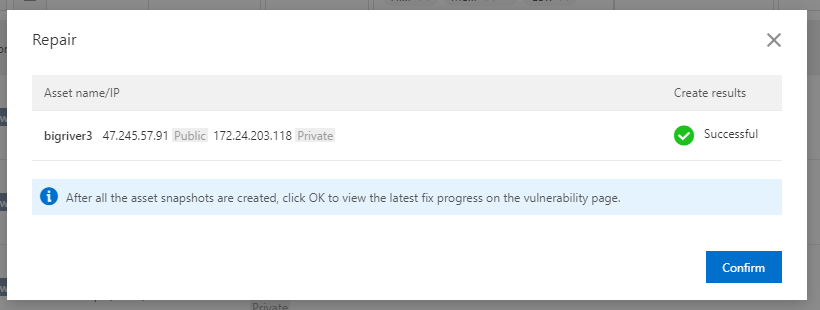

処理は10秒もかからず終了しました。 ”Confirm” をクリックします。

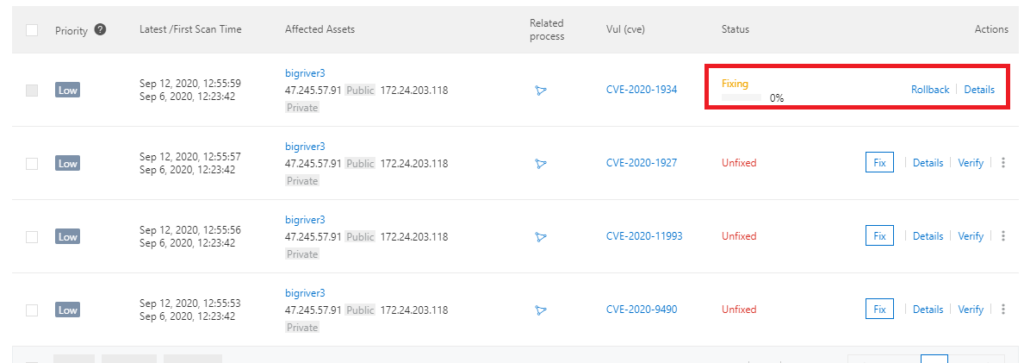

進捗も確認出来ます。 ”Rollback” というリンクも確認できたのでこちらから切り戻しも実行出来そうです。

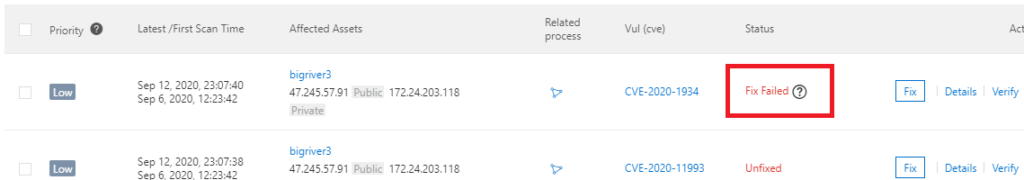

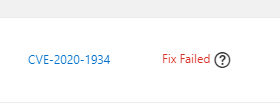

10分以上かかったのですが、結果は “Fix failed” です。 問題が起きた方がブログとしては有用になります。

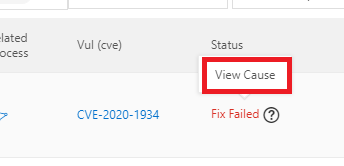

とりあえず ブログのWeb サーバが動作していることを確認し、調査に進みます。 “View Cause” から確認します。

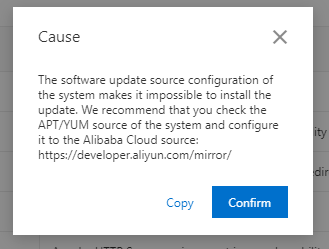

原因は Ubuntu の APT がソースのリポジトリにアクセス出来なかった模様。

The software update source configuration of the system makes it impossible to install the update. We recommend that you check the APT/YUM source of the system and configure it to the Alibaba Cloud source: https://developer.aliyun.com/mirror/

サーバに ssh でログインし、 “apt update” を実行します。 リポジトリにアクセスでき、更新も実行できました。 ただ、スループットが 1MB/秒 なのが気になります。 これまでの実行時の速度の記録は無いのですがこれまでよりも時間がかかっている感じです。 この遅さが Security Center での失敗に関係した可能性はあります。 この時サーバのCPUやメモリは top コマンドやfree コマンドで見る限り余裕がある状態でした。

5分以上かかって “apt update” が終わりました。 もう一度、Security Center から Fix を実行します。

今回も10 分以上かかり、結果失敗でした。 理由も先ほどと同じです。

これ以上の原因究明は難しいと判断し、手動で Update することにします。 (Details にある 実行コマンドを1つ1つ実行していけばどこで失敗するかはわかると思いますが面倒なので今回はやりません)。

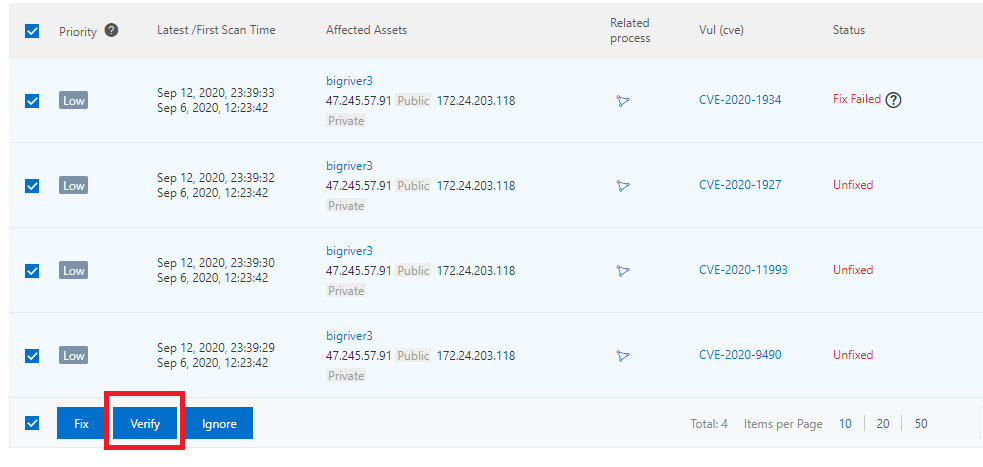

手動での更新が完了しました。 “Verify” から脆弱性の有無を確認します。

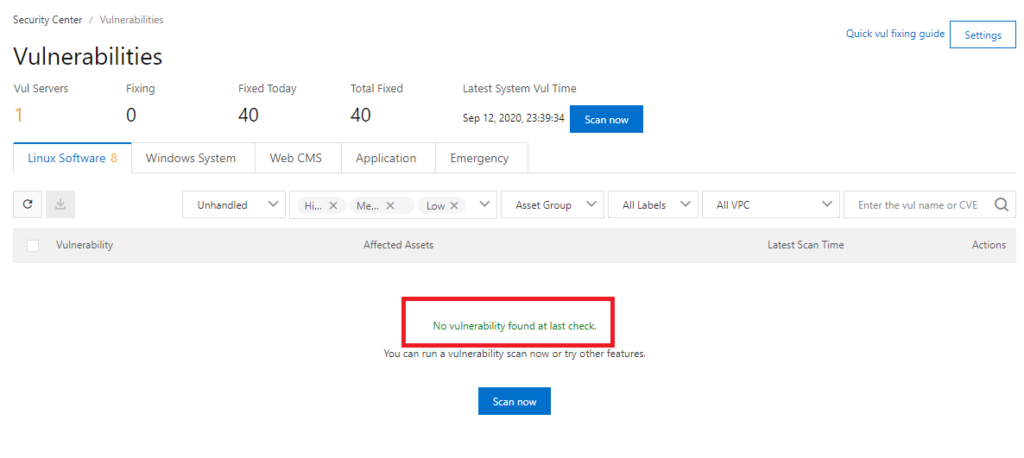

最終的に “Unfixed Linux Server Vulnerabilities” のリスクは解消されました。

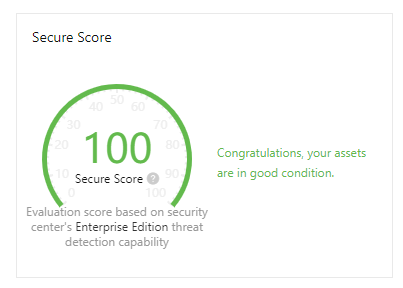

Secure Socre も 100 点と正常化しました。

以上