Alibaba Cloud Security Center の画面を眺めていると新しい機能、”Security Group Check”、が追加されていたことに気づきます。 名前から Security Group の設定をチェックしているものと推測出来ますが実際に何が出来るか確認していきます。

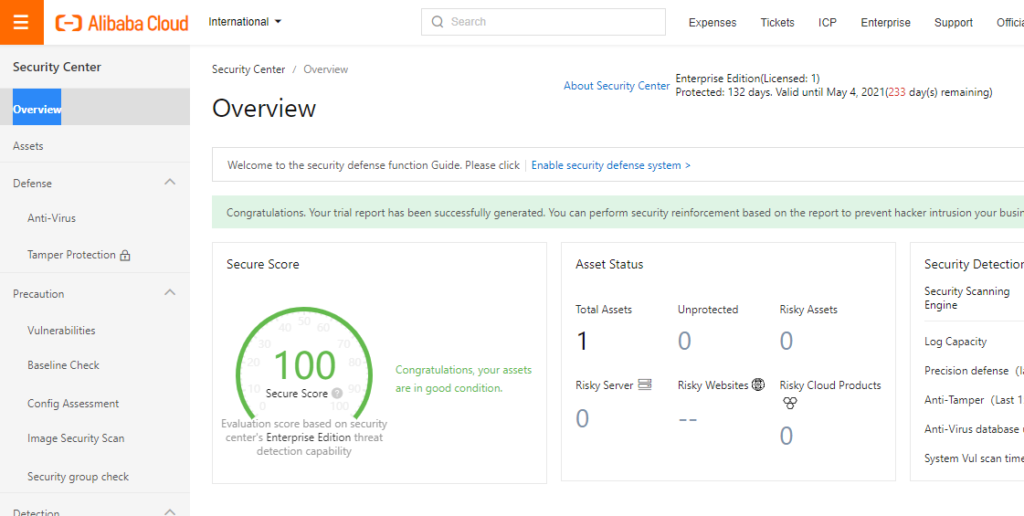

まずは Security Center の管理画面にアクセスします。

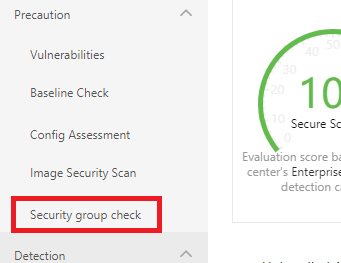

左のメニューにある Precaution > Security group check をクリックします。

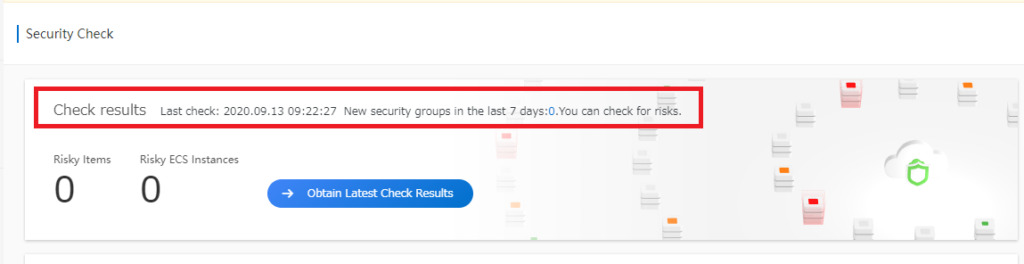

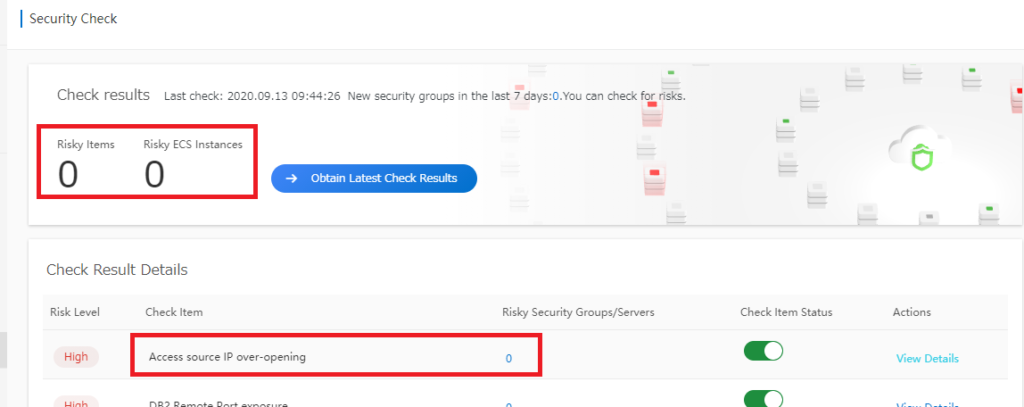

Security Group Check の管理画面のトップページは以下。

画面上部の以下のメッセージから、 Security Group のチェック機能は Security Center ではなく Cloud Firewall が提供する機能であることがわかります。

Cloud Firewall provides the function of checking the security group configuration. For more network security functions, click Cloud Firewall console.

また、Cloud Firewall にはFree Edition とその他エディションがあることがわかります。

”Get the premium Edition” をクリックすると3つの有償エディションが比較表として確認できます。 Premium が 420 USD / Month 、Enterprise が 1,450 USD / Month 、 Ulitimate が 3,900 USD / Month です。コスト面を考えてもある程度大きな規模の商用環境向けです。 単純な Firewall 機能だけではなく今回話題にしている Security Group のチェックや Network IPS や Virtual Paches や Outbound Traffic Analysis 、VPC 間のアクセスコントロールなど興味深い機能を沢山もっています。 もうちょっと安ければ試したいところですが ミニマムで 420 USD / Month となると個人では手を出せないなと。

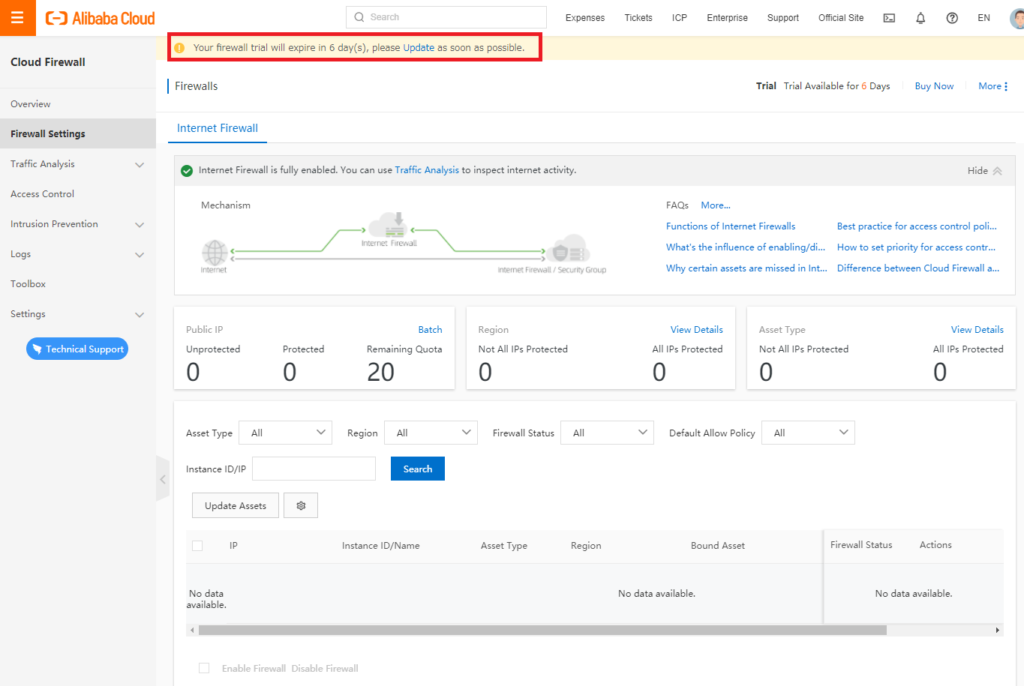

“Free trial” が使えるようなので試用してみます。 以下、 Cloud Firewall の 試用版を有効化した画面です。 試用期間は7日間のみしかない・・。

さっそく、Security Group Check を実行してみます。

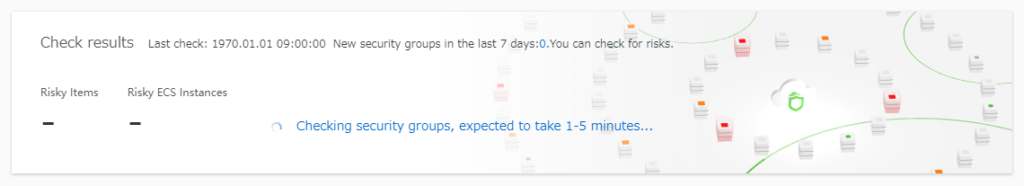

1-5分位でチェックは完了するようです。 待ちます。

私の環境はサーバ1台、Security Group ルールも10もないことからすぐに結果は出ました。 Risky Items も Risky ECS Instances も “0” ということでリスクはないことがわかります。

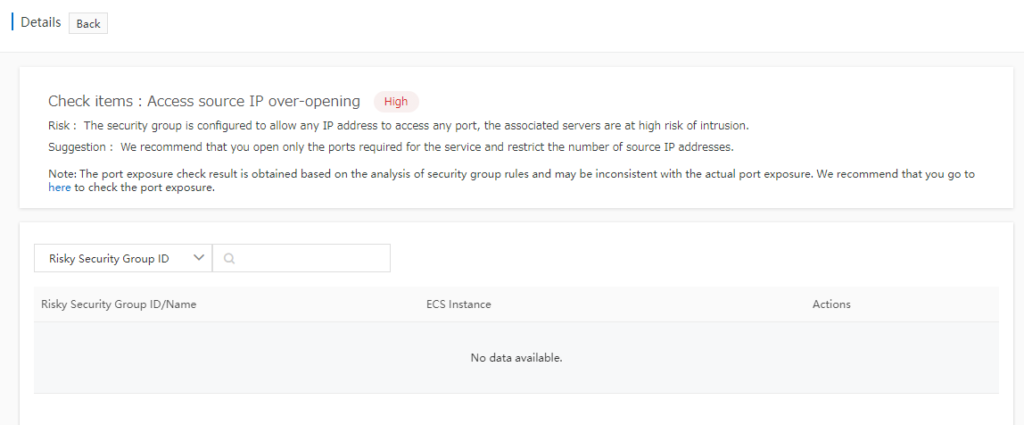

個別のチェック内容も確認することが可能です。 以下は”Access source IP over-opening” という Check items ですが、これはIPアドレスの制限もポートの制限も未実施の場合はリスクとしてカウントされるルールです。

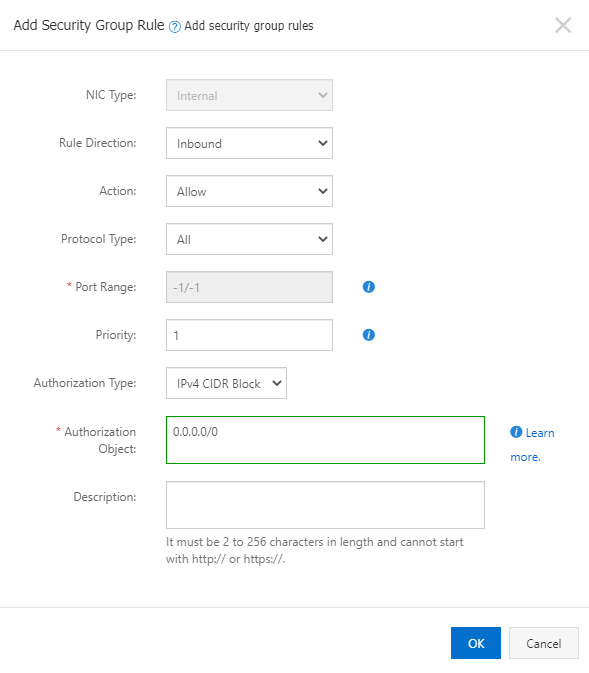

試しに Security Group のルールを意図的に緩くし、再度チェックしてみます。以下のルールを追加します。

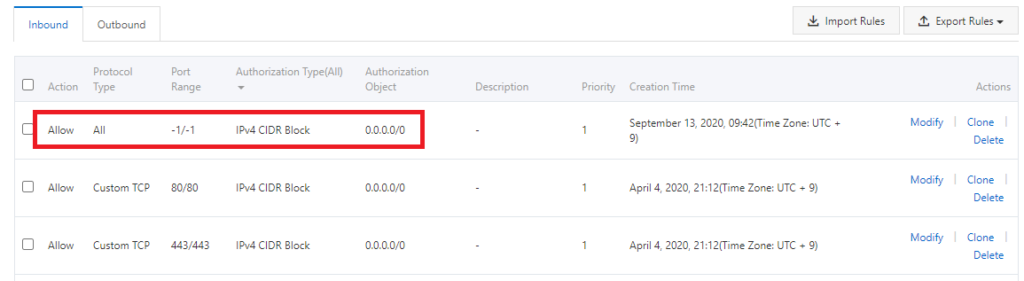

Security Group にルールが追加されました。

この状態で Security Group Check で再度検査します。 しかし、リスクは 0 のままです。 うーん、何でですかね。

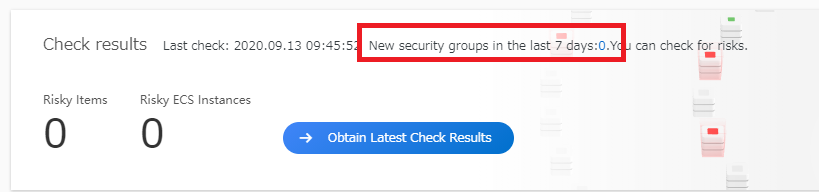

この Security Group Check がそもそも機能しているか切り分けます。 管理画面に “New security groups in the last 7 days:0” とあります。 先ほどは既存の Security Group にルールを追加したのですが、新しい Security Group を追加してみます。 その上でこの項目が 0 のままであればそもそも機能していないと切り分け出来ると考えました。

Security Groups を新たに追加し、既存のECS も所属させました。送信元とポートを制限しない Security Group Rule も追加済です。

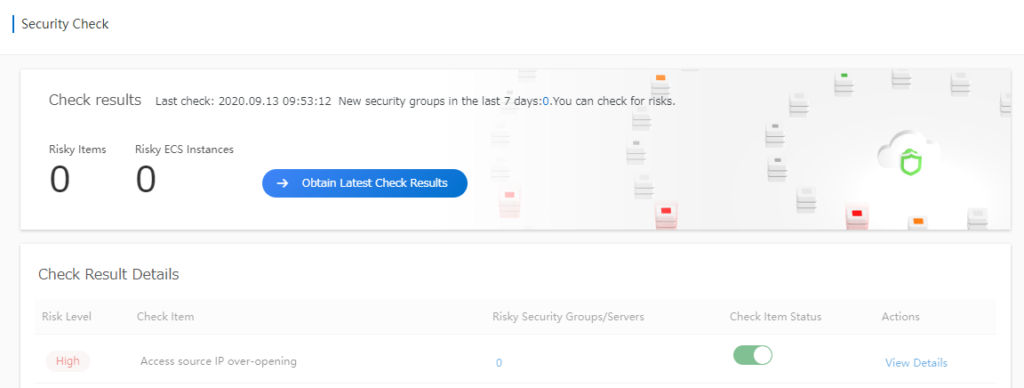

この状態で Security Group Check を再実行します。 状況は変わらずです。 New Security Group の数も0のままなのでそもそもこのSecurity Group Check が正しく動作していないようです。

30分位待ってみることにします。 Cloud 上に構成管理情報のデータベースがあるはずでリアルタイムではなく多少のタイムラグがあるかもしれません。

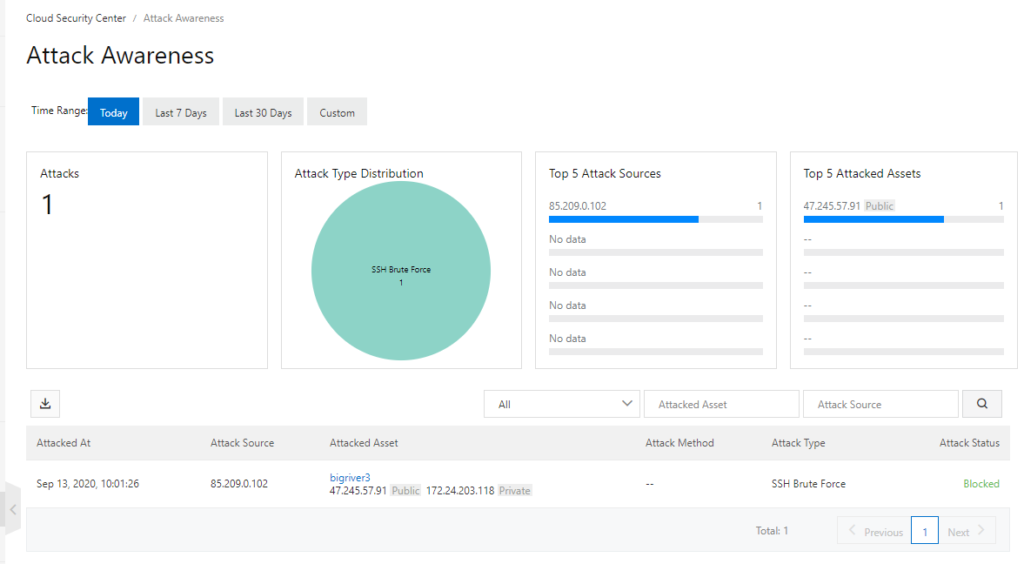

待っている間は インターネットからこのサーバへすべてのポートをさらしている状態です。 Secure Score も100 から 95 に下がりました。

SSH の接続元制限を解除したため、Brute Force 攻撃を受けた結果として Secure Score が -5 です。 なお、Brute Force 攻撃は Security Center でブロックしているため実害はない状態です。

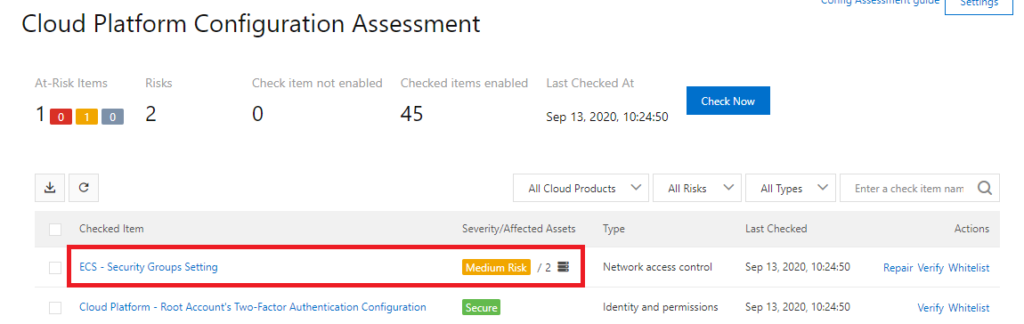

なお、この状態でもCloud Platform Configuration Assessment としては Security Group に問題があるよとアラートを上げています。

Security Group のアクセスを最小限に限定しようとのこと。 Security Group Check を使わずともこちらでも基本的に問題なさそうではあります。

最終的に2時間待っても状況は変わらずでした。 セキュリティリスクもあるので 一時的に開放していたSecurity Group の設定を元に戻します。

最後に今日の確認結果をまとめます。

- Security Group Check 機能は Cloud Firewall を利用する。そのため、Cloud Firewall の購入が必要

- Cloud Firewall の Free Edition (7日間の試用)では Security Group Check が機能することを確認出来ず(原因は不明)

- Security Group Check を使わなくとも Security Center が提供する Cloud Platform Configuration Assessment でもSecurity Group に関するリスクはレポートしてくれる

以上